Un che un fornitore di software di sorveglianza con sede a Barcellona, Variston IT, sembra abbia installato di nascosto spyware su dispositivi mirati sfruttando diversi difetti zero-day in Google Chrome, Mozilla Firefox e Windows, alcuni dei quali risalgono a dicembre 2018.

“Il loro framework Heliconia sfrutta le vulnerabilità di un giorno in Chrome, Firefox e Microsoft Defender e fornisce tutti gli strumenti necessari per distribuire un payload su un dispositivo di destinazione“, hanno dichiarato i ricercatori del Google Threat Analysis Group (TAG) Clement Lecigne e Benoit Sevens in un report di Google.

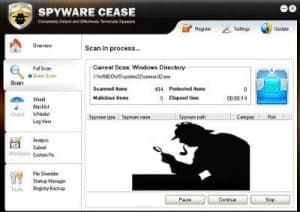

Come “lavora” questo spyware?

Variston, che ha un sito Web aziendale (con una grafica discutibile), afferma di “offrire soluzioni di sicurezza delle informazioni su misura ai nostri clienti“, “progettare patch di sicurezza personalizzate per qualsiasi tipo di sistema proprietario” e supportare “la scoperta di informazioni digitali da parte [delle forze dell’ordine agenzie]“, tra i vari servizi che offre.

Si pensa che le vulnerabilità, che sono state corrette da Google, Microsoft e Mozilla nel 2021 e nei primi mesi del 2022, siano state utilizzate come zero-day per aiutare i clienti a installare malware di loro fattura sui sistemi presi di mira.

Heliconia comprende un trio di componenti, vale a dire Noise, Soft e Files, ognuno dei quali è responsabile della distribuzione di exploit contro i bug in Chrome, Windows e Firefox.

Lo spyware è progettato per sfruttare una falla di sicurezza nel motore JavaScript (simile a quanto visto di recente con le librerie NPM) del motore Chrome V8 che è stato corretto nell’agosto 2021, nonché un metodo di escape sandbox sconosciuto chiamato “chrome-sbx-gen” per abilitare il payload finale (noto anche come “agent”) da installare su dispositivi ben mirati.

Tuttavia, l’attacco si basa sul prerequisito che la vittima acceda a una pagina Web con trappola esplosiva per attivare l’exploit della prima fase (della serie: il primo passo di una minaccia informatica la fa quasi sempre l’utente inconsapevolmente…).

Heliconia può essere ulteriormente configurato dall’acquirente utilizzando un file JSON per impostare diversi parametri come il numero massimo di volte in cui far partire gli exploit, una data di scadenza per i server, URL di reindirizzamento per i visitatori con tanto di bersagli e regole che specificano quando un visitatore dovrebbe essere considerato un obiettivo valido o meno (secondo lo spyware).

Soft è un framework Web progettato per fornire un documento PDF esca con un exploit per CVE-2021-42298, un difetto di esecuzione di codice in modalità remota che ha avuto un impatto su Microsoft Defender che è stato corretto da Redmond nel novembre 2021.

La catena di infezioni, in questo caso, ha comportato il utente che visita un URL dannoso, che poi ha pubblicato il file PDF “armato” di questo spyware.

Il pacchetto Files, il terzo framework, contiene una catena di exploit di Firefox per Windows e Linux che sfrutta un difetto use-after-free nel browser segnalato nel marzo 2022 (CVE-2022-26485); si sospetta che il bug sia stato probabilmente abusato almeno dal 2019.

Google TAG ha dichiarato di essere venuto a conoscenza del framework di attacco dello spyware Heliconia dopo aver ricevuto un invio anonimo al suo programma di segnalazione dei bug di Chrome; ha inoltre reso noto che non ci sono attualmente prove di tale sfruttamento della falla di sicurezza, indicando che il set di strumenti è stato messo a “dormire” o che forse al contrario si è ulteriormente evoluto.

Lo sviluppo dei fatti arriva più di cinque mesi dopo che la divisione di sicurezza informatica del colosso tecnologico ha collegato uno spyware mobile Android che precedentemente non ancora “scoperto”, soprannominato Hermit, ad una società di software italiana chiamata RCS Lab.

“La crescita dell’industria dello spyware mette a rischio gli utenti e rende Internet meno sicuri, e sebbene la tecnologia di sorveglianza possa essere legale ai sensi delle leggi nazionali o internazionali, viene spesso utilizzata in modi dannosi per condurre lo spionaggio digitale contro una serie di gruppi“, hanno detto, concludendo, i ricercatori.