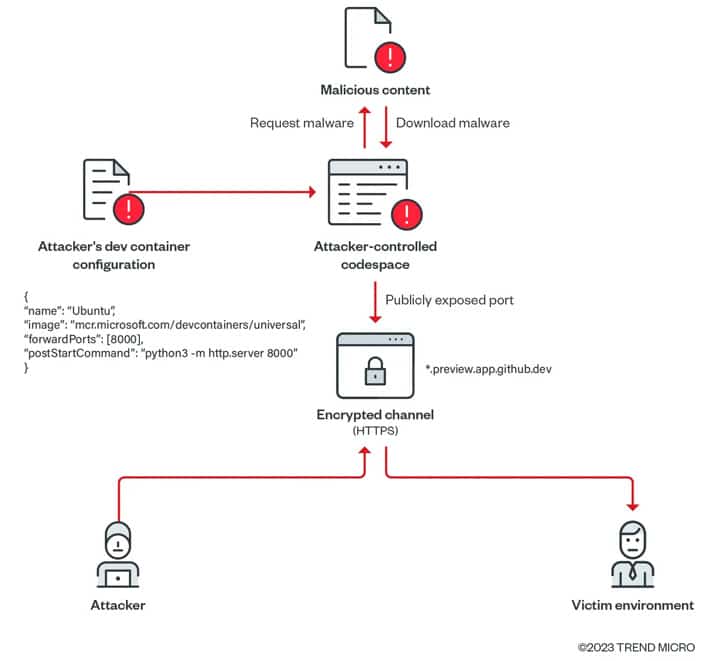

Una nuova ricerca ha reso noto che è possibile per hacker malintenzionati abusare di una funzionalità legittima in GitHub, la funzionalità che corrisponde al nome Codespaces per fornire malware ai sistemi delle vittime.

Cos’è sostanzialmente questa funzione “Codespaces” di GitHub?

GitHub Codespaces è un ambiente di sviluppo configurabile basato su cloud che consente agli utenti di eseguire il debug, mantenere ed eseguire il commit delle modifiche a una determinata base di codice da un browser Web o tramite un’integrazione in Visual Studio Code.

In pratica Codespaces serve per programmare e “fixare” quello che lo sviluppatore ha già messo al suo interno, per capirci.

Viene inoltre fornita con una funzione di port forwarding che consente di accedere a un’applicazione Web in esecuzione su una particolare porta all’interno del codespace direttamente dal browser su una macchina locale a scopo, come già detto, di test e di debug.

“Puoi anche inoltrare manualmente una porta, etichettare le porte inoltrate, condividere le porte inoltrate con i membri della tua organizzazione, condividere pubblicamente le porte inoltrate e aggiungere porte inoltrate alla configurazione del codespace“, spiega GitHub nella sua documentazione.

È importante rendere noto che qualsiasi porta inoltrata resa pubblica consentirà anche a chiunque abbia la conoscenza dell’URL e del numero di porta, di visualizzare l’applicazione in esecuzione senza alcuna autenticazione.

Inoltre, GitHub Codespaces utilizza il protocollo web HTTP per il port forwarding; se la porta è, per esempio, pubblicamente visibile viene quindi aggiornata da qualche malintenzionato per poi utilizzare HTTPS o essere addirittura rimossa e magari aggiunta di nuovo, è possibile rendere tale porta non visibile se non addirittura privata.

La società di sicurezza informatica Trend Micro ha scoperto che tali porte e inoltrate condivise pubblicamente potrebbero essere sfruttate per creare un file server dannoso utilizzando un account GitHub.

“Nel processo, questi ambienti [che sono stati] abusati non saranno contrassegnati come dannosi o sospetti anche se servono contenuti dannosi (come script, malware e ransomware, tra le altre cose), e le [varie] organizzazioni potrebbero considerare questi eventi come benigni o falsi positivi“, così si sono espressi a riguardo i ricercatori Nitesh Surana e Magno Logan.

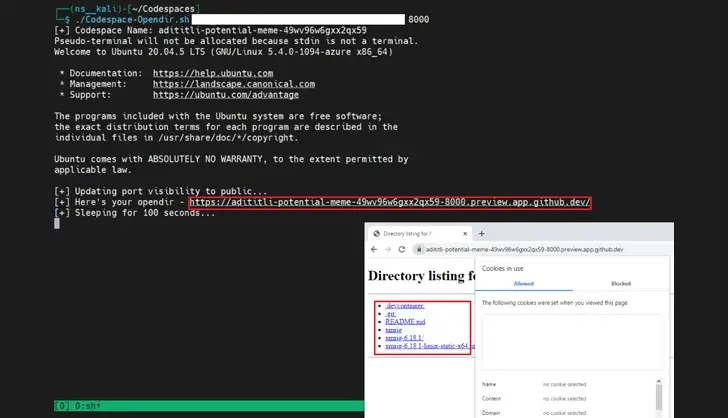

In un exploit proof-of-concept (PoC) dimostrato da Trend Micro, un ignoto autore di qualche minaccia informatica potrebbe creare uno spazio di codice e scaricare malware da un dominio controllato da lui stesso nell’ambiente GitHub in questione (tramite Codespaces, per l’appunto) e impostare la visibilità della porta inoltrata al pubblico, trasformando essenzialmente l’applicazione per fungere da server Web che ospita payload non autorizzati.

Ancora più preoccupante, è il fatto che il nostro ipotetico malintenzionato può pure “potenziare” questo metodo per distribuire malware e compromettere l’ambiente di sviluppo (e conseguentemente i dispositivi) di una vittima poiché ogni dominio del codespace associato alla porta esposta è unico ed è improbabile che venga contrassegnato dagli strumenti di sicurezza come un dominio dannoso.

“Utilizzando tali script, gli aggressori [informatici] possono facilmente abusare di GitHub Codespaces nel fornire contenuti dannosi ad un ritmo rapido, esponendo pubblicamente le porte sui loro ambienti codespace“, hanno spiegato i ricercatori.

Mentre la tecnica deve ancora essere osservata nell’ambiente di sviluppo in questione, i risultati ci dicono come questi misteriosi personaggi potrebbero rendere molto pericolose delle piattaforme cloud, trasformandola in una sorta di bunker a proprio vantaggio, per svolgere successivamente una serie di attività illecite.

“I servizi cloud offrono vantaggi sia agli utenti legittimi che ai malintenzionati“, hanno concluso i ricercatori. “Le funzionalità offerte agli abbonati legittimi diventano disponibili anche per i malintenzionati mentre sfruttano le risorse fornite dal [fornitore di servizi cloud].“