Un gruppo nazionale cinese ha preso di mira un’organizzazione mediale taiwanese non specificata per distribuire uno strumento di red teaming open source noto come Google Command and Control (GC2) in mezzo a un uso più ampio dell’infrastruttura di Google per scopi malintenzionati.

GC2, ecco cs’è e com’è stato usato

Il Threat Analysis Group (TAG) della società tecnologica ha attribuito la campagna a un attore minaccioso che segue sotto il nome tematico geologico e geografico di HOODOO, che è anche noto con i nomi APT41 (del quale abbiamo già parlato qui), Barium, Bronze Atlas, Wicked Panda e Winnti.

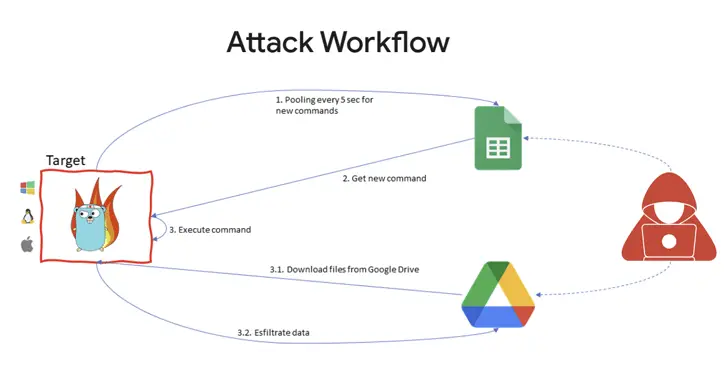

L’inizio dell’attacco avviene tramite un’e-mail di phishing che contiene link a un file protetto da password ospitato su Google Drive, che a sua volta incorpora lo strumento GC2 per leggere i comandi da Google Sheets ed esfiltrare i dati utilizzando il servizio di archiviazione cloud.

“Dopo l’installazione sulla macchina della vittima, il malware interroga i fogli di Google per ottenere i comandi dell’attaccante“, ha affermato la divisione cloud di Google nel suo sesto Threat Horizons Report. “Oltre all’esfiltrazione tramite Drive, GC2 consente all’attaccante di scaricare ulteriori file da Drive nel sistema della vittima“.

Google ha dichiarato che lo stesso malware è stato precedentemente utilizzato da malintenzionati nel luglio del 2022 per prendere di mira un sito web di ricerca lavoro italiano.

Il fatto è rilevante per due motivi: innanzitutto, suggerisce che i gruppi di minacce cinesi stanno sempre più affidandosi a strumenti disponibili pubblicamente come Cobalt Strike e GC2 per confondere gli sforzi di attribuzione.

Oltretutto, ciò indica anche la crescente adozione di malware e strumenti scritti nel linguaggio di programmazione Go, grazie alla sua compatibilità multi-piattaforma e alla sua natura modulare.

Google ha inoltre avvertito che il “valore indiscutibile dei servizi cloud” li ha resi un bersaglio redditizio per i criminali informatici e gli attori sostenuti dal governo, “sia come host per malware che fornendo l’infrastruttura per il command-and-control (C2)”.

Un esempio è l’utilizzo di Google Drive per archiviare malware come Ursnif (alias Gozi) e DICELOADER (noto anche come Lizar o Tirion) sotto forma di file di archivio ZIP come parte di campagne di phishing disparate.

“Il vettore [di infezione] più comune utilizzato per compromettere qualsiasi rete, comprese le istanze cloud, è di prendere direttamente le credenziali di un account: sia perché non c’è una password, come in alcune configurazioni predefinite, o perché una credenziale è stata divulgata o riciclata o è così debole da essere facilmente indovinabile“, ha detto Christopher Porter di Google Cloud.

Le conclusioni arrivano tre mesi dopo che Google Cloud ha descritto il targeting di infrastrutture cloud e tecnologie VPN da parte di APT10 (aka Bronze Riverside, Cicada, Potassium o Stone Panda) per violare ambienti aziendali ed esfiltrare dati di interesse.

Spero che queste informazioni relative a questo attacco avvenuto in Asia ti siano state utili e ti abbiano dato una panoramica interessante sull’attuale panorama delle minacce informatiche.

Ricorda sempre di proteggere le tue credenziali e di fare attenzione a possibili tentativi di phishing.

La sicurezza informatica è un tema molto importante (e purtroppo enormemente sottovalutato dall’utente medio!) e in continua evoluzione, e che è fondamentale restare sempre aggiornati e consapevoli delle ultime minacce e delle migliori pratiche per proteggere se stessi e le proprie informazioni.

Oltretutto, è sempre consigliabile affidarsi a professionisti del settore per la gestione della sicurezza informatica, soprattutto per le aziende.