Una vulnerabilità zero-day nell’app mobile di Telegram per Android chiamata EvilVideo ha permesso agli attaccanti di inviare file dannosi mascherati da video apparentemente innocui.

EvilVideo, la terribile scoperta di Eset

Secondo ESET, l’exploit EvilVideo è apparso in vendita per un prezzo sconosciuto su un forum sotterraneo il 6 giugno 2024; dopo una segnalazione il 26 giugno, il problema è stato risolto da Telegram nella versione 10.14.5 rilasciata l’11 luglio.

“Gli attaccanti potevano condividere payload dannosi per Android tramite canali, gruppi e chat di Telegram, facendoli sembrare file multimediali“, ha dichiarato il ricercatore di sicurezza Lukáš Štefanko in un rapporto riguardo EvilVideo.

Come agisce EvilVideo sul lato tecnico

Si ritiene che il payload EvilVideo sia stato creato utilizzando l’interfaccia di programmazione delle applicazioni (API) di Telegram, che consente il caricamento programmato di file multimediali nelle chat e nei canali. In questo modo, un attaccante può camuffare un file APK dannoso come un video di 30 secondi.

Gli utenti che cliccano sul video (da qui il nome EvilVideo) vedono un messaggio di avviso che informa che il video non può essere riprodotto e li esorta a provare a riprodurlo utilizzando un lettore esterno. Se procedono, viene successivamente chiesto loro di consentire l’installazione del file APK tramite Telegram; l’applicazione in questione si chiama “xHamster Premium Mod.”

“Per impostazione predefinita, i file multimediali ricevuti tramite Telegram sono configurati per essere scaricati automaticamente“, ha detto Štefanko riguardo EvilVideo. “Ciò significa che gli utenti con l’opzione abilitata scaricheranno automaticamente il payload dannoso una volta aperta la conversazione in cui è stato condiviso.“

Sebbene questa opzione possa essere disabilitata manualmente, il payload può comunque essere scaricato toccando il pulsante di download associato al presunto video; è importante notare che l’attacco di EvilVideo non funziona sui client Telegram per il web o l’applicazione dedicata per Windows.

Attualmente non è chiaro chi sia dietro l’exploit e quanto sia stato utilizzato in attacchi reali; tuttavia, lo stesso autore ha pubblicizzato nel gennaio 2024 un crypter (anche detto cryptor) per Android completamente indetectabile che può presumibilmente bypassare Google Play Protect.

Il successo virale di Hamster Kombat genera imitatori maligni di EvilVideo

Il problema emerge mentre i criminali informatici stanno sfruttando il gioco di criptovaluta su Telegram Hamster Kombat per guadagni monetari, con ESET che ha scoperto falsi negozi di app che promuovono il gioco, repository GitHub che ospitano Lumma Stealer per Windows sotto le mentite spoglie di strumenti di automazione per il gioco, e un canale Telegram non ufficiale utilizzato per distribuire un trojan Android chiamato Ratel.

Il popolare gioco, lanciato nel marzo 2024, si stima abbia più di 250 milioni di giocatori, secondo lo sviluppatore del gioco. Il CEO di Telegram, Pavel Durov, ha definito Hamster Kombat il “servizio digitale a crescita più rapida nel mondo” e ha affermato che “il team di Hamster conierà il suo token su TON, introducendo i benefici della blockchain a centinaia di milioni di persone.”

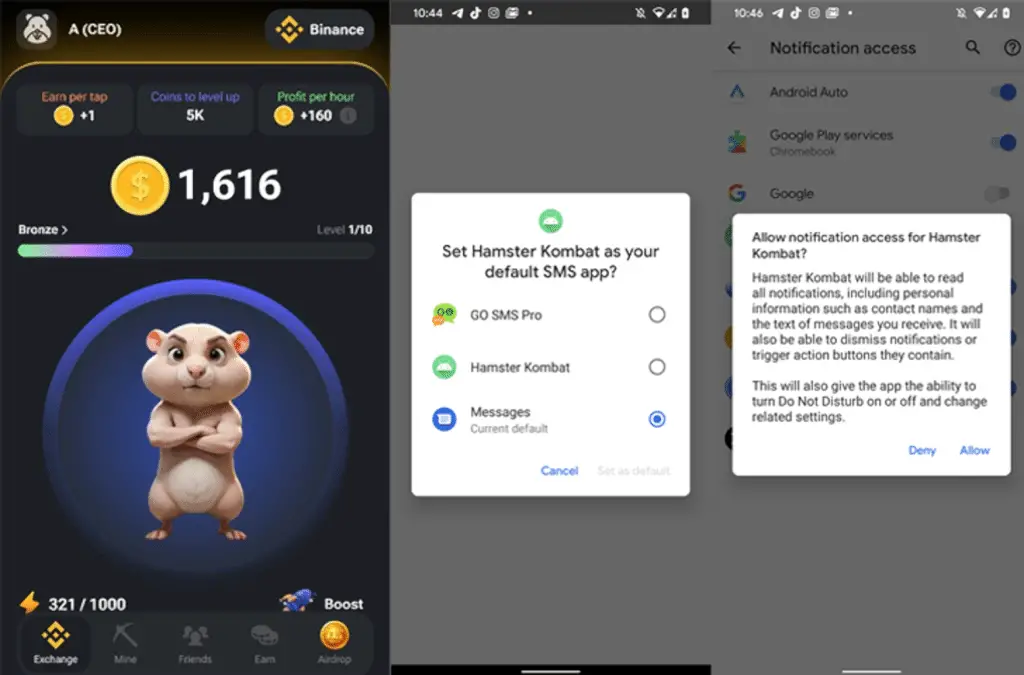

Ratel, offerto tramite un canale Telegram chiamato “hamster_easy,” è progettato per impersonare il gioco (“Hamster.apk”) e invita gli utenti a concedergli l’accesso alle notifiche e a impostarsi come applicazione SMS predefinita; successivamente, inizia a contattare un server remoto per ottenere un numero di telefono come risposta.

Nel passo successivo, il malware invia un messaggio SMS in lingua russa a quel numero di telefono, probabilmente appartenente agli operatori del malware, per ricevere ulteriori istruzioni via SMS.

“I criminali informatici diventano quindi capaci di controllare il dispositivo compromesso tramite SMS: il messaggio dell’operatore può contenere un testo da inviare a un numero specificato, o addirittura istruire il dispositivo a chiamare il numero“, ha detto ESET, aggiungendo: “Il malware è anche in grado di verificare il saldo corrente del conto bancario della vittima per Sberbank Russia inviando un messaggio con il testo баланс (traduzione: saldo) al numero 900.“

Ratel sfrutta i permessi di accesso alle notifiche per nascondere le notifiche di non meno di 200 app in base a una lista codificata al suo interno; si sospetta che ciò venga fatto nel tentativo di abbonare le vittime a vari servizi premium e impedire che vengano avvisate.

La società di sicurezza informatica slovacca ha inoltre segnalato falsi negozi di applicazioni che affermano di offrire Hamster Kombat per il download, ma che in realtà indirizzano gli utenti verso pubblicità indesiderate, e repository GitHub che offrono strumenti di automazione per Hamster Kombat che in realtà distribuiscono Lumma Stealer.

“Il successo di Hamster Kombat ha anche attirato i criminali informatici, che hanno già iniziato a distribuire malware rivolto ai giocatori del gioco“, hanno detto Štefanko e Peter Strýček. “La popolarità di Hamster Kombat lo rende suscettibile ad abusi, il che significa che è molto probabile che il gioco attiri più criminali informatici in futuro.“

Oltre a EvilVideo, il malware BadPack per Android sfugge ai controlli

Oltre a Telegram, i file APK dannosi che mirano ai dispositivi Android hanno anche assunto la forma di BadPack, che si riferisce a pacchetti di file appositamente progettati in cui le informazioni dell’intestazione utilizzate nel formato archivio ZIP sono state alterate nel tentativo di ostacolare l’analisi statica.

In questo modo, l’idea è di impedire che il file AndroidManifest.xml (un file cruciale che fornisce informazioni essenziali sull’applicazione mobile) venga estratto e analizzato correttamente, permettendo così l’installazione di strumenti dannosi senza sollevare alcun allarme.

Questa tecnica è stata ampiamente documentata da Kaspersky lo scorso aprile in relazione a un trojan Android chiamato SoumniBot che ha preso di mira gli utenti in Corea del Sud; i dati di telemetria raccolti da Palo Alto Networks Unit 42 da giugno 2023 a giugno 2024 hanno rilevato quasi 9.200 campioni di BadPack in circolazione, anche se nessuno di essi è stato trovato su Google Play Store.

“Questi header manomessi sono una caratteristica chiave di BadPack, e tali campioni rappresentano tipicamente una sfida per gli strumenti di reverse engineering Android“, ha dichiarato il ricercatore di Unit 42 Lee Wei Yeong in un rapporto pubblicato la scorsa settimana. “Molti trojan bancari basati su Android come BianLian, Cerberus e TeaBot utilizzano BadPack.“