La famigerata variante del malware trojan Emotet è riemersa dopo due mesi di pausa. Gli hacker dietro gli attacchi hanno aggiunto nuove tattiche di evasione e inviano più di 100.000 e-mail al giorno, secondo recenti rapporti rilasciati da Cofense e Malwarebytes.

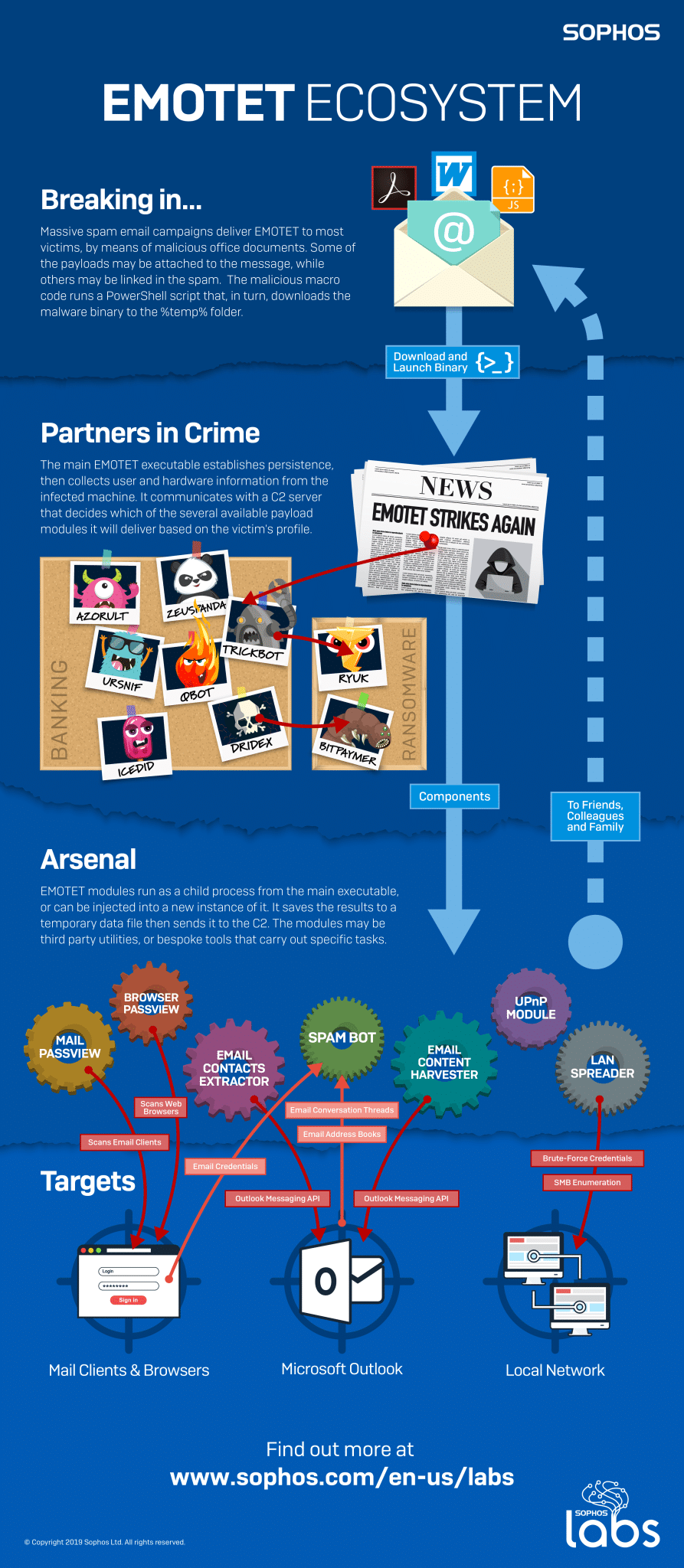

Emotet è in circolazione da diversi anni ed i suoi hacker collaborano comunemente con altri criminali informatici per effettuare attacchi informatici a più livelli. Le interazioni precedenti sono state abbinate al Trojan TrickBot, così come a Ryuk, che in passato ha devastato il settore sanitario.

Il trojan Emotet è uno dei mittenti più prolifici di e-mail dannose –quando è attiva–, tuttavia rimane regolarmente inattiva per settimane o mesi alla volta. Quest’anno, una di queste interruzioni è durata da febbraio a metà luglio, la pausa più lunga che abbiamo visto negli ultimi anni, da allora, abbiamo osservato un’attività regolare di Emotet fino alla fine di ottobre, ma niente da quel momento fino ad oggi.

Cos’è Emotet?

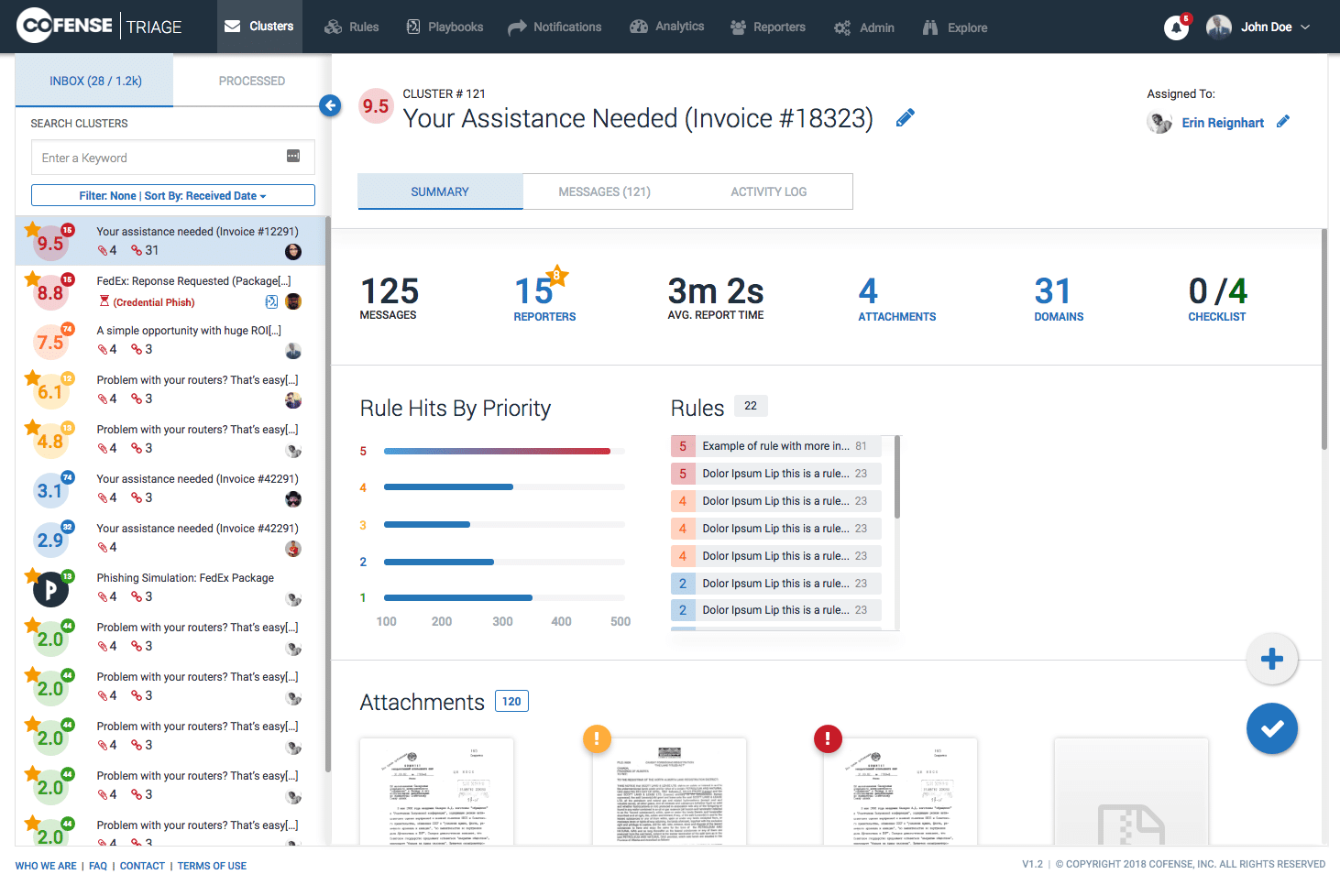

Emotet è uno dei più grandi mittenti di e-mail dannose durante le sue fasi attive, secondo Cofense.

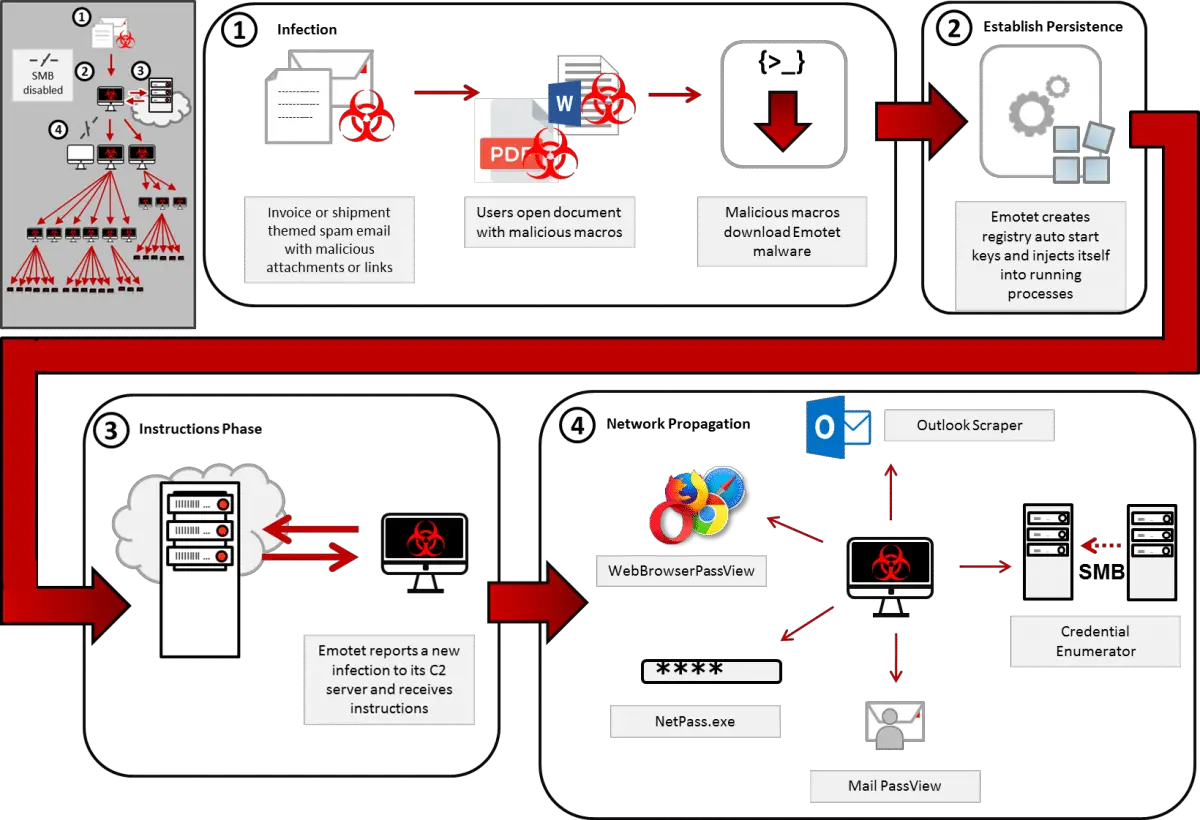

Emotet ha alcune funzioni primarie: agisce come un ladro di informazioni, raccogliendo credenziali, elenchi di contatti e contenuto di posta elettronica da una macchina infetta.

Dopo aver fatto incetta di informazioni, aggiunge i contatti al suo elenco di destinazione e crea e invia e-mail dall’aspetto autentico utilizzando il contenuto e-mail rubato. Infine, può allegare altri malware come payload secondario, spesso portando ad attacchi separati come il ransomware. In ottobre i payload secondari più comuni erano TrickBot, Qakbot e ZLoader; oggi abbiamo osservato TrickBot.

Emotet si rivolge a un’ampia varietà di utenti in dozzine di paesi e molte lingue, con anche i temi delle e-mail che risultano essere vari: alcuni sono creati dai dati rubati delle vittime, mentre altri utilizzano modelli generici, che possono essere adattati agli argomenti attuali.

Ad esempio, l’ultima campagna, rilevata poco prima di Natale, include alcune email che utilizzano un tema festivo. Ogni e-mail utilizza uno dei pochi diversi meccanismi di consegna: collegamenti incorporati, documenti allegati o file zip allegati protetti da password, tutte tecniche che tentano di fornire un documento Microsoft Office (maldoc) dannoso.

Emotet sta anche caricando il suo payload come una DLL combinata con un falso messaggio di errore. Malwarebytes ha individuato alcune delle e-mail dannose che sfruttano anche le esche relative a COVID-19, che potrebbero essere correlate al lancio del vaccino.

Ciò che preoccupa è che l’ultima campagna ha aggiunto nuove tattiche di evasione, progettate per rendere le infezioni di Emotet di successo più difficili da rilevare dai responsabili della sicurezza.

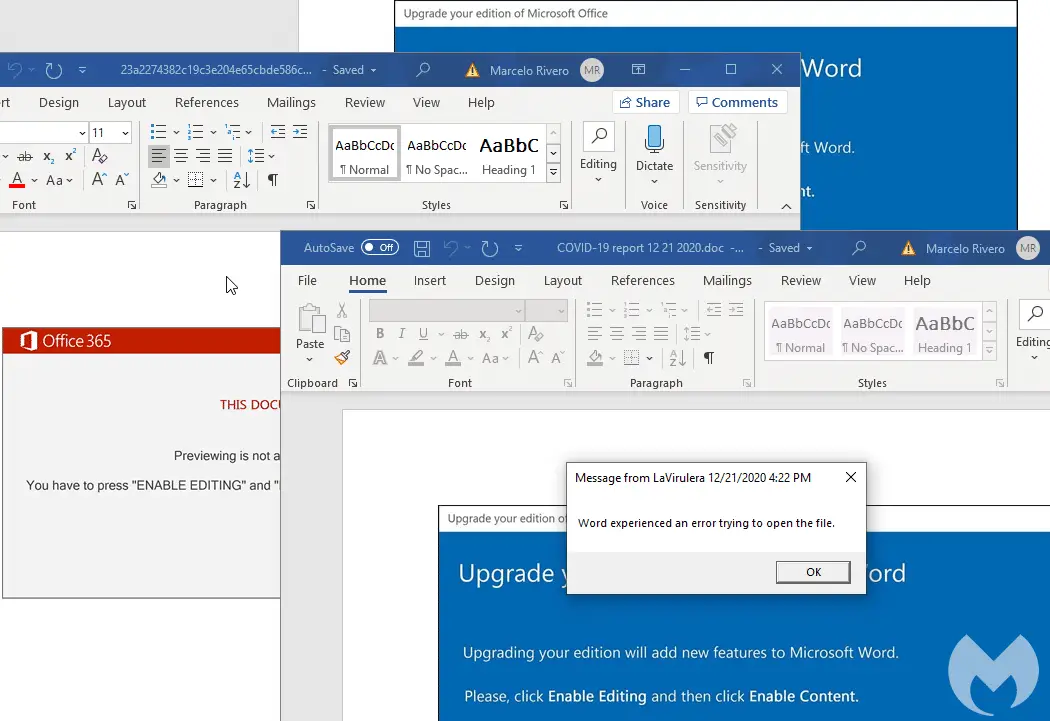

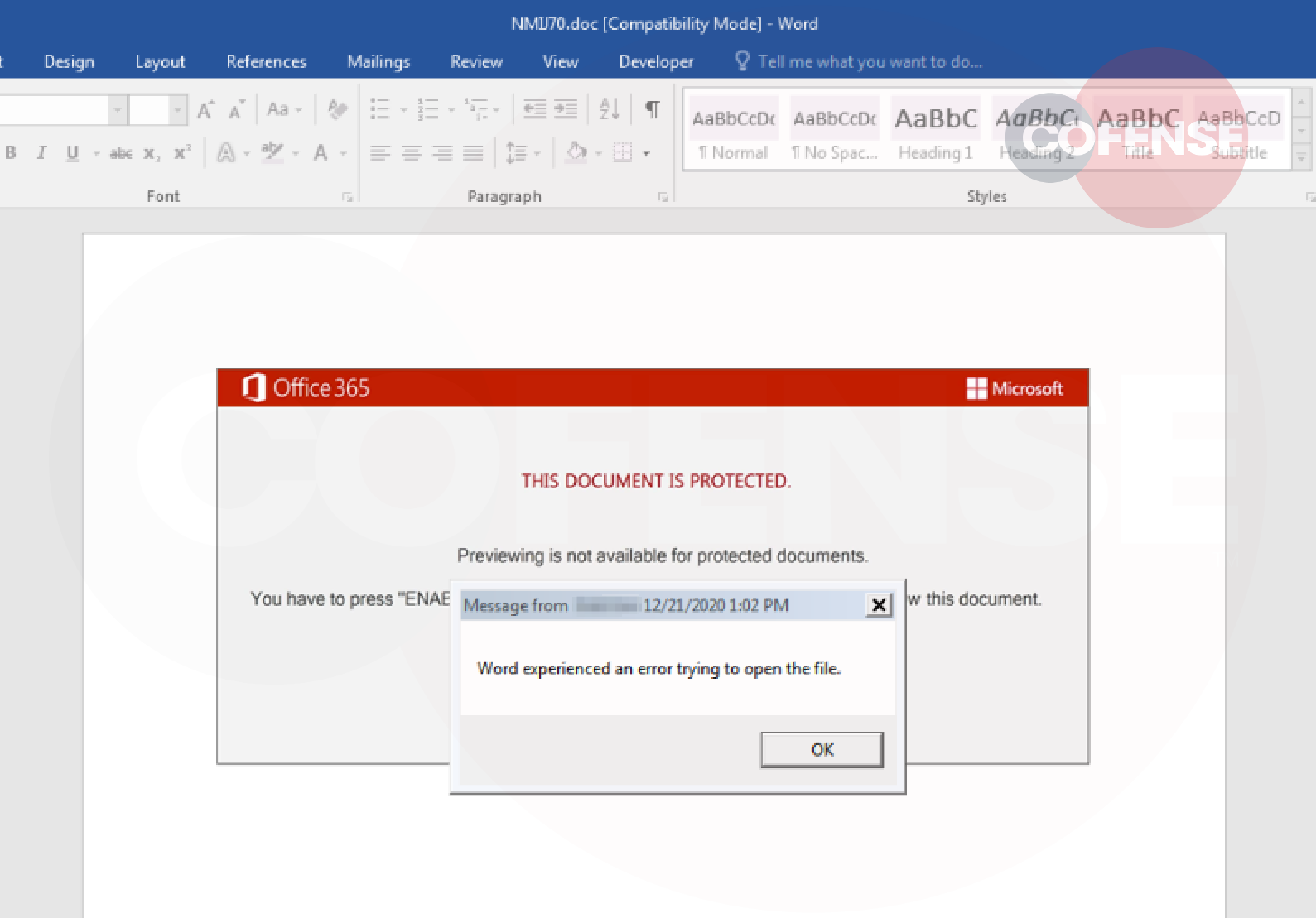

Il documento allegato alle e-mail afferma ancora di essere un documento protetto che richiede l’abilitazione delle macro prima che l’utente possa visualizzarlo, inoltre il documento continua a sfruttare una macro dannosa per installare il virus.

In precedenza, Emotet non forniva all’utente alcuna risposta visibile dopo l’abilitazione delle macro, il che avrebbe potuto sollevare sospetti, mentre invece la versione più recente crea una finestra di dialogo dopo il download delle macro che informa l’utente che si è verificato un errore con Microsoft Word che ha impedito l’apertura del file.

“Questo fornisce all’utente una spiegazione del motivo per cui non vede il contenuto previsto e rende più probabile che ignorerà l’intero incidente mentre Emotet viene eseguito in background”

ha spiegato Cofense.

Gli hacker hanno anche aggiornato la variante del malware con un’estensione .exe, modificando drasticamente Emotet che in precedenza era un file eseguibile autonomo, mentre con l’ultima versione è ora un file DLL inizializzato con il programma rundll32.exe integrato in Windows.

Anche la comunicazione di comando e controllo del malware è stata aggiornata, così da poter sfruttare il codice binario anziché il testo normale, tutti aggiornamenti che rendono più difficile per gli amministratori rilevare una compromissione riuscita.

“I periodi di attività di Emotet sono stati imprevedibili e i suoi autori hanno fatto uno sforzo per adattare sia le campagne di posta elettronica che il malware così da diffonderlo in modo più efficace”

ha concluso Cofense.

Come proteggersi da questo Malware?

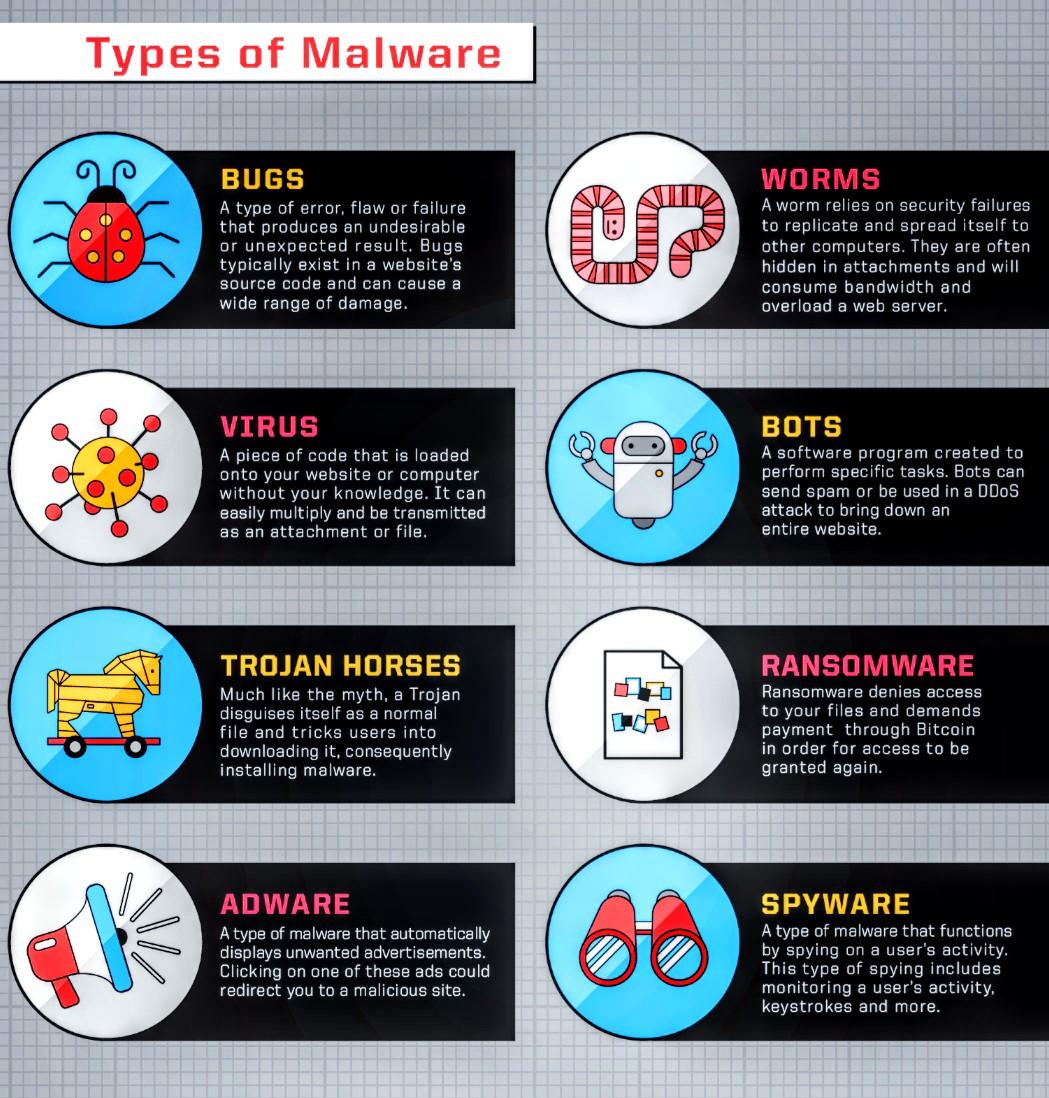

I precedenti avvisi federali su Emotet hanno incoraggiato le organizzazioni ad applicare strategie di mitigazione standard del settore per rafforzare la loro posizione generale di sicurezza informatica.

Gli utenti devono assicurarsi di bloccare gli allegati di posta elettronica comunemente utilizzati negli attacchi malware, come .exe e .dll, nonché quelli che non possono essere scansionati dal software antivirus.

Se poi si volesse andare più nel dettaglio, si potrebbe lavorare su criteri di gruppo del pc e/o modificare le regole del firewall, un processo di gestione delle patch formalizzato e un programma antivirus, assicurando al contempo l’implementazione dei filtri nel gateway di posta elettronica e il blocco degli indirizzi IP sospetti nel firewall.