Qualche criminale informatico malintenzionato è stato collegato a una massiccia campagna di truffe, chiamata EchoSpoofing, che ha sfruttato una configurazione errata del routing delle email nelle difese del fornitore di sicurezza email Proofpoint per inviare milioni di messaggi falsificati, imitando varie aziende popolari come Best Buy, IBM, Nike e Walt Disney, tra gli altri.

Cosa sappiamo della campagna di phishing EchoSpoofing

“Queste email sono state inviate da relay email ufficiali di Proofpoint con firme SPF e DKIM autenticate, bypassando così le principali protezioni di sicurezza — tutto per ingannare i destinatari e rubare fondi e dettagli delle carte di credito“, ha dichiarato il ricercatore di Guardio Labs, Nati Tal, in un rapporto dettagliato sulla campagna di truffa informatica EchoSpoofing.

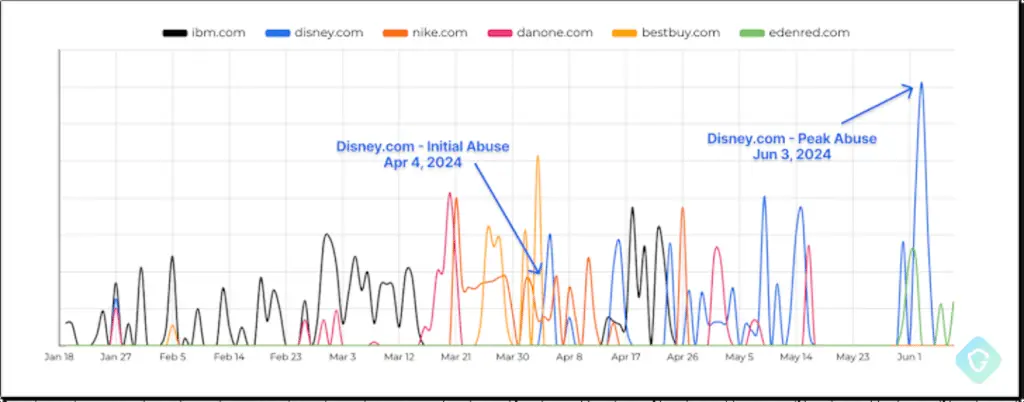

Si ritiene che l’attività della campagna EchoSpoofing sia iniziata a gennaio 2024, con il criminale informatico che ha sfruttato il punto debole per inviare in media fino a tre milioni di email al giorno, un numero che ha raggiunto un picco di 14 milioni a inizio giugno quando Proofpoint ha iniziato a implementare contromisure.

“Il punto più unico e potente di questo dominio è il metodo di spoofing — lasciando quasi nessuna possibilità di rendersi conto che non si tratta di un’email autentica inviata da quelle aziende“, ha detto Tal nella pubblicazione riguardo EchoSpoofing.

Riguardo EchoSpoofing, Tal ha poi aggiunto: “Questo concetto di EchoSpoofing è davvero potente. È piuttosto strano che venga utilizzato per phishing su larga scala come questo, invece di una campagna di spear-phishing boutique — dove un attaccante può rapidamente prendere l’identità di un qualsiasi membro del team di un’azienda reale e inviare email ad altri colleghi — infine, attraverso l’ingegneria sociale di alta qualità, ottenere accesso ai dati interni o alle credenziali e persino compromettere l’intera azienda.”

Come funziona la tecnica di EchoSpoofing

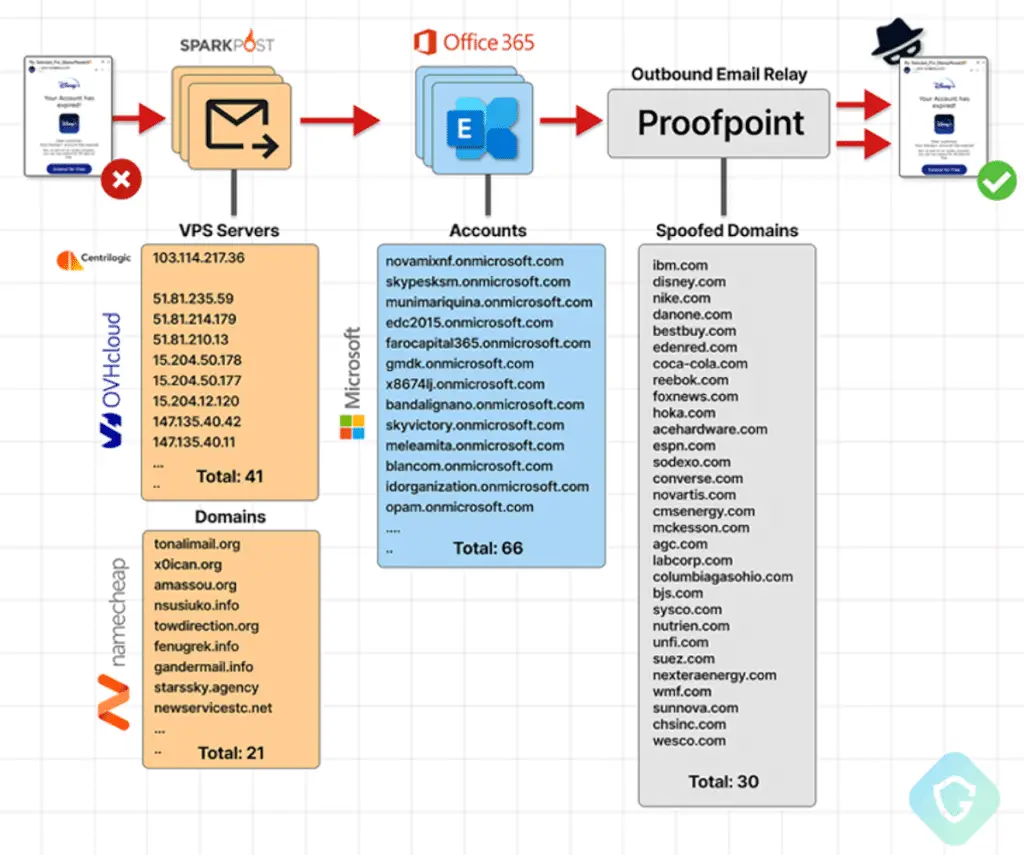

La tecnica, che coinvolge l’invio dei messaggi da parte del criminale informatico (o da gruppo di hacker) da un server SMTP su un server virtuale privato (VPS), è notevole per il fatto che rispetta le misure di autenticazione e sicurezza come SPF e DKIM, che sono acronimi per Sender Policy Framework e DomainKeys Identified Mail, rispettivamente, e si riferiscono a metodi di autenticazione progettati per impedire agli attaccanti di imitare un dominio legittimo.

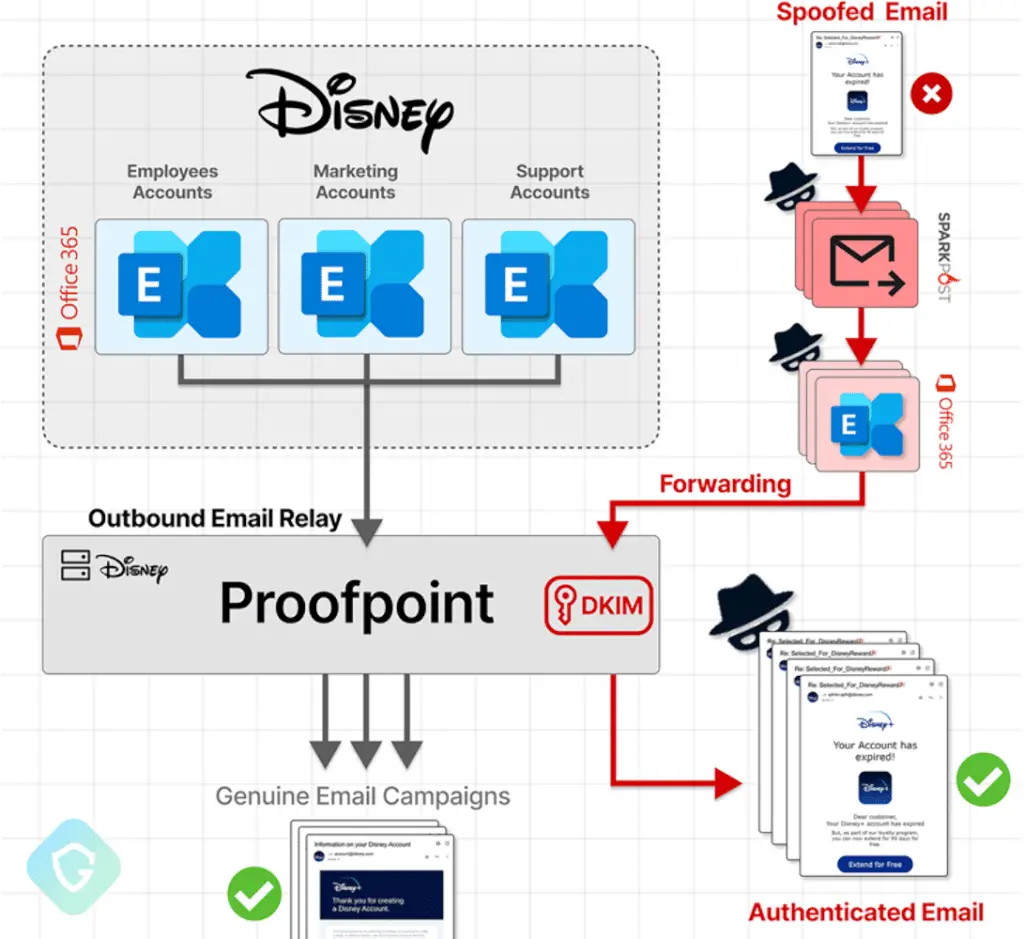

Tutto risale al fatto che questi messaggi sono instradati da vari tenant Microsoft 365 controllati da avversari, che vengono poi rilanciati attraverso le infrastrutture email dei clienti aziendali di Proofpoint per raggiungere gli utenti di fornitori di email gratuiti come Yahoo!, Gmail e GMX.

Questo è il risultato di ciò che Guardio ha descritto come un “errore di configurazione estremamente permissivo” nei server di Proofpoint (“pphosted.com”) che ha essenzialmente permesso agli spammer di sfruttare l’infrastruttura email per inviare i messaggi.

“La causa principale è una funzione modificabile di configurazione del routing delle email sui server Proofpoint per consentire il relay dei messaggi in uscita delle organizzazioni dai tenant Microsoft 365, senza però specificare quali tenant M365 consentire“, ha detto Proofpoint in un rapporto di divulgazione sulla campagna EchoSpoofing e ha aggiunto: “Qualsiasi infrastruttura di posta elettronica che offra questa funzionalità di configurazione del routing della posta elettronica può essere abusata dagli spammer“

In altre parole, un attaccante può armare questa carenza per configurare tenant Microsoft 365 rogue e inviare messaggi email falsificati ai server relay di Proofpoint, da dove vengono ‘rimandati’ come missive digitali genuine che impersonano i domini dei clienti.

Questo, a sua volta, viene realizzato configurando il connettore email in uscita del server Exchange direttamente con l’endpoint vulnerabile pphosted.com associato al cliente. Inoltre, viene utilizzata una versione crackata di un software di consegna email legittimo chiamato PowerMTA per inviare i messaggi.

“Lo spammer ha utilizzato una serie rotante di server virtuali privati (VPS) noleggiati da diversi fornitori, utilizzando molti indirizzi IP diversi per avviare rapidi burst di migliaia di messaggi alla volta dai loro server SMTP, inviati a Microsoft 365 per essere rilanciati ai server clienti ospitati da Proofpoint“, ha detto Proofpoint sempre riguardo la campagna EchoSpoofing.

“Microsoft 365 ha accettato questi messaggi falsificati e li ha inviati alle infrastrutture email di questi clienti per essere rilanciati. Quando i domini dei clienti sono stati falsificati durante il relay attraverso l’infrastruttura email corrispondente del cliente, è stata applicata anche la firma DKIM mentre i messaggi transitavano attraverso l’infrastruttura di Proofpoint, rendendo i messaggi spam più consegnabili.”

Perché è stato scelto EchoSpoofing

Si sospetta che EchoSpoofing sia stato scelto intenzionalmente dagli operatori come un modo per generare entrate illegali e per evitare il rischio di esposizione per periodi prolungati, poiché colpire direttamente le aziende con questo modus operandi avrebbe potuto aumentare drasticamente le possibilità di essere rilevati, mettendo a rischio l’intera operazione.

Attualmente non è chiaro chi sia dietro la campagna: Proofpoint ha dichiarato che l’attività non si sovrappone a nessun singolo o gruppo di minaccia informatica conosciuto.

“A marzo, i ricercatori di Proofpoint hanno identificato campagne di spam trasmesse attraverso l’infrastruttura email di un piccolo numero di clienti Proofpoint inviando spam dai tenant Microsoft 365“, ha detto l’azienda in una dichiarazione. “Tutte le analisi indicano che questa attività è stata condotta da un unico autore di spam, la cui attività non attribuiamo a un’entità conosciuta.”

“Da quando abbiamo scoperto questa campagna di spam, abbiamo lavorato diligentemente per fornire istruzioni correttive, inclusa l’implementazione di un’interfaccia amministrativa semplificata per i clienti per specificare quali tenant M365 sono autorizzati al relay, con tutti gli altri tenant M365 negati per impostazione predefinita.”

Proofpoint ha sottolineato che nessun dato dei clienti è stato esposto, né nessuno di essi ha subito perdita di dati, a causa di queste campagne; ha inoltre notato di aver contattato direttamente alcuni dei suoi clienti per modificare le loro impostazioni per fermare l’efficacia dell’attività di spam di relay in uscita.

“Mentre abbiamo iniziato a bloccare l’attività dello spammer, lo spammer ha accelerato i suoi test e si è spostato rapidamente su altri clienti“, ha sottolineato l’azienda. “Abbiamo stabilito un processo continuo per identificare i clienti colpiti ogni giorno, dando priorità al contatto per correggere le configurazioni.”

Per ridurre lo spam, si sta esortando i fornitori di VPS a limitare la capacità degli utenti di inviare grandi volumi di messaggi dai server SMTP ospitati sulla loro infrastruttura. Si sta inoltre chiedendo ai fornitori di servizi email di limitare le capacità dei tenant di prova gratuiti e di quelli appena creati non verificati di inviare messaggi email in uscita in massa, nonché di impedire loro di inviare messaggi che falsificano un dominio di cui non hanno provata proprietà.

“Per i CISO, la lezione principale qui è prestare particolare attenzione alla postura cloud della propria organizzazione — in particolare con l’uso di servizi di terze parti che diventano la spina dorsale dei metodi di networking e comunicazione della tua azienda,” ha detto Tal che ha aggiunto: “In particolare nel campo delle email, mantenere sempre un ciclo di feedback e controllo proprio — anche se si ripone piena fiducia nel proprio provider di email.“

E per altre aziende che forniscono questo tipo di servizi di spina dorsale (proprio come ha fatto Proofpoint), devono essere vigilinel pensare a tutti i tipi di minacce possibili in primo luogo: non solo minacce che colpiscono direttamente i loro clienti, ma anche il pubblico più ampio.

“Questo è cruciale per la sicurezza di tutti noi e le aziende che creano e operano la spina dorsale di Internet, anche se privatamente detenute, hanno la massima responsabilità. Proprio come qualcuno ha detto, in un contesto completamente diverso ma così rilevante qui: ‘da grandi poteri, derivano grandi responsabilità.‘“