Ecco, un produttore e rivenditore noto a livello globale di scarpe, ha esposto milioni di documenti accidentalmente in rete.

Ciò significa che non solo chiunque avrebbe potuto modificare i dati, ma che la gravità dell’errata configurazione del server probabilmente ha esposto l’azienda ad un attacco che avrebbe potuto colpire clienti in tutto il mondo.

Com’è avvenuta questa “fuoriuscita” di dati di Ecco?

“È inutile portare un ombrello se le tue scarpe perdono“, recita un vecchio proverbio irlandese; parole che riassumono la recente situazione di Ecco, produttore e rivenditore di scarpe danese con migliaia di negozi e punti vendita in tutto il pianeta.

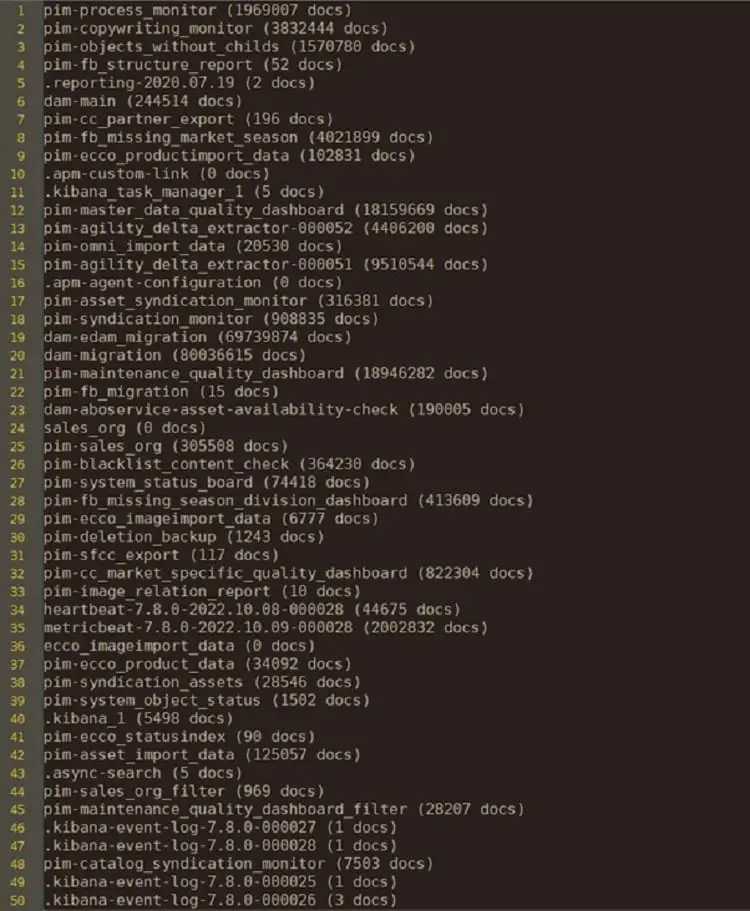

Il team di ricerca di Cybernews ha scoperto un’istanza esposta che ospita una serie di dati per Ecco: si è scoperto che l’azienda danese ha lasciato 50 indici esposti al pubblico, con oltre 60 GB di dati accessibili da giugno 2021 (nel senso che chiunque poteva averne accesso, pur senza login e password per capirci).

Erano pertanto accessibili milioni di documenti sensibili, dalle vendite alle informazioni di sistema, pertanto chiunque abbia accesso potrebbe aver visualizzato, modificato, copiato e rubato o cancellato i dati.

Il team di Cybernews ha successivamente contattato l’azienda di scarpe danese, sebbene Ecco non abbia risposto a Cybernews, sembra che il problema si sia risolto poco dopo.

Cos’è successo, quindi?

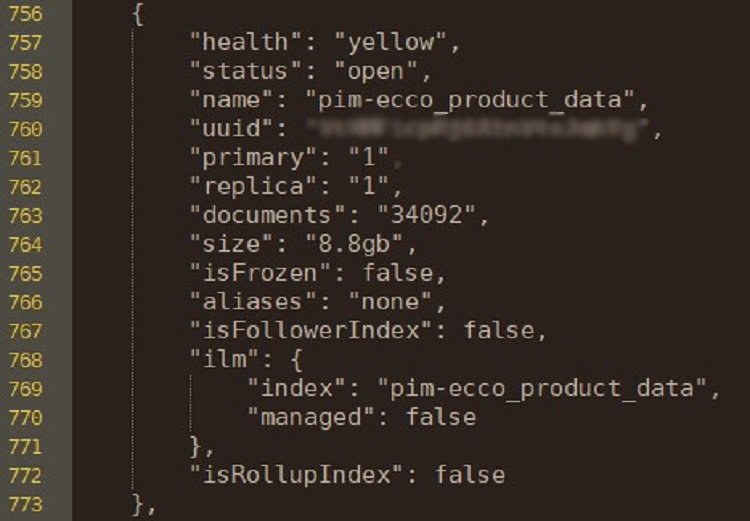

il team di ricerca in cybersecurity di cybernews ha recentemente scoperto un’istanza esposta che ospita Kibana, un dashboard di visualizzazione ElasticSearch, per l’azienda di scarpe danese; Kibana consente l’elaborazione delle informazioni su ElasticSearch, una struttura di archiviazione molto usata dalle aziende che gestiscono grandi moli di dati.

Anche se l’istanza che ospitava il dashboard era protetta con un’autenticazione HTTP (Hypertext Transfer Protocol) di base (HTTP è “vecchio” e questo protocollo è in costante evoluzione), il server era stato configurato in modo errato e consentiva il passaggio di tutte le richieste API (Application Programming Interface).

L’autenticazione mal configurata ha permesso ai ricercatori di cercare i nomi degli indici su ElasticSearch di Ecco, rivelando 50 indici esposti con oltre 60 GB di dati; i server esposti contengono documenti che vanno dalle vendite e dal marketing alla registrazione e alle informazioni di sistema.

Secondo il team di Cybernews, i dati storici indicano che il database esposto è rimasto accessibile per almeno 506 giorni (quasi un anno e mezzo), dal 4 giugno 2021 e che oltre 35 GB di dati sono stati aggiunti al database esposto dopo che l’errata configurazione del server ha aperto una falla di sicurezza nell’infrastruttura di Ecco.

“Un autore di minacce [informatiche] potrebbe modificare il codice visibile, la denominazione e gli URL per phishing o fare in modo che le vittime o i dipendenti installino file indesiderati, come attivatori di ransomware o strumenti di accesso remoto sui loro browser e dispositivi, causando danni immensi“, è stato dichiarato dal team di Cybernews.

Esatto, “danni immensi”

I nomi degli indici sul server “in chiaro” mostrano che sono stati rivelati letteralmente milioni di documenti, per esempio, una directory denominata sales_org conteneva oltre 300.000 documenti, mentre un’altra directory, intitolata market_specific_quality_dashboard, conteneva oltre 820.000 record.

Come mostra la tabella con gli indici esposti, erano accessibili milioni di documenti che coprivano vari aspetti della vita aziendale di Ecco, dal monitoraggio delle prestazioni della ditta e dei dipendenti, oltre che dei clienti, fino alle informazioni sullo stato del sistema.

Oltretutto, sfortunatamente il database sembra essere collegato al sito Web ecco.com, probabilmente utilizzato dai siti Web internazionali dell’azienda di scarpe danese, fornendo così a ad hacker esperti i mezzi per prendere di mira l’azienda a livello globale.

Secondo i ricercatori, il fatto di poter modificare i dati all’interno di ElasticSearch sarebbe una possibilità concreta molto pericolosa nelle mani sbagliate, consentendo a malintenzionati di sferrare attacchi contro negozi, dipendenti e persino i clienti stessi di Ecco.

Il falso senso di sicurezza

L’errata configurazione scoperta dal team di cybernews è particolarmente pericolosa, poiché il server di Ecco è protetto con autorizzazione HTTP, la protezione dell’azienda potrebbe considerarlo “sicuro”, consentendo al problema di continuare a lungo.

I ricercatori di Cybernews affermano che le organizzazioni dovrebbero rivedere le proprie politiche di sicurezza e accedere più spesso alle loro banche dati e ai loro server, assicurandosi che non vi siano problematiche, facendo puntualmente debug del codice.

“I server preconfigurati che hanno funzionato bene in passato potrebbero avere nuove versioni di dipendenze, portando a nuovi problemi di sicurezza se non controllati. Anche quando tutto sembra sicuro, è comunque necessario trattarlo come non sicuro, ad esempio disinfettando tutti gli input [ossia controllando che non si possa accedere se non tramite autorizzazione, in sostanza]“, hanno detto i ricercatori.

Sebbene sia impossibile sapere se dei malintenzionati abbiano di fatto approfittato della fuga di notizie di Ecco, si consiglia agli utenti di tenere d’occhio i contenuti emanati dall’azienda danese per evitare tentativi di phishing dannosi.

Si suggerisce anche un gestore di password con autenticazione a due fattori, per eludere possibili attacchi.