Dei ricercatori di sicurezza informatica hanno scoperto diverse campagne mirate a Docker Hub inserendo milioni di contenitori maligni “senza immagini” negli ultimi cinque anni, sottolineando ancora una volta come i registri open-source potrebbero aprire la strada a attacchi alla catena di approvvigionamento.

I pericoli che sono stati messi all’interno di Docker Hub

“Più di quattro milioni dei repository su Docker Hub sono senza immagini e non hanno contenuti tranne la documentazione del repository” ha detto il ricercatore di sicurezza di JFrog Andrey Polkovnichenko in un rapporto.

Inoltre, la documentazione non ha alcun collegamento con il contenitore; invece, è una pagina web progettata per attirare gli utenti a visitare siti di phishing o di hosting di malware.

Dei 4,79 milioni di repository senza immagini di Docker Hub scoperti, si dice che 3,2 milioni siano stati utilizzati come pagine di “dirottamento” per reindirizzare utenti ignari su siti fraudolenti come parte di tre ampie campagne:

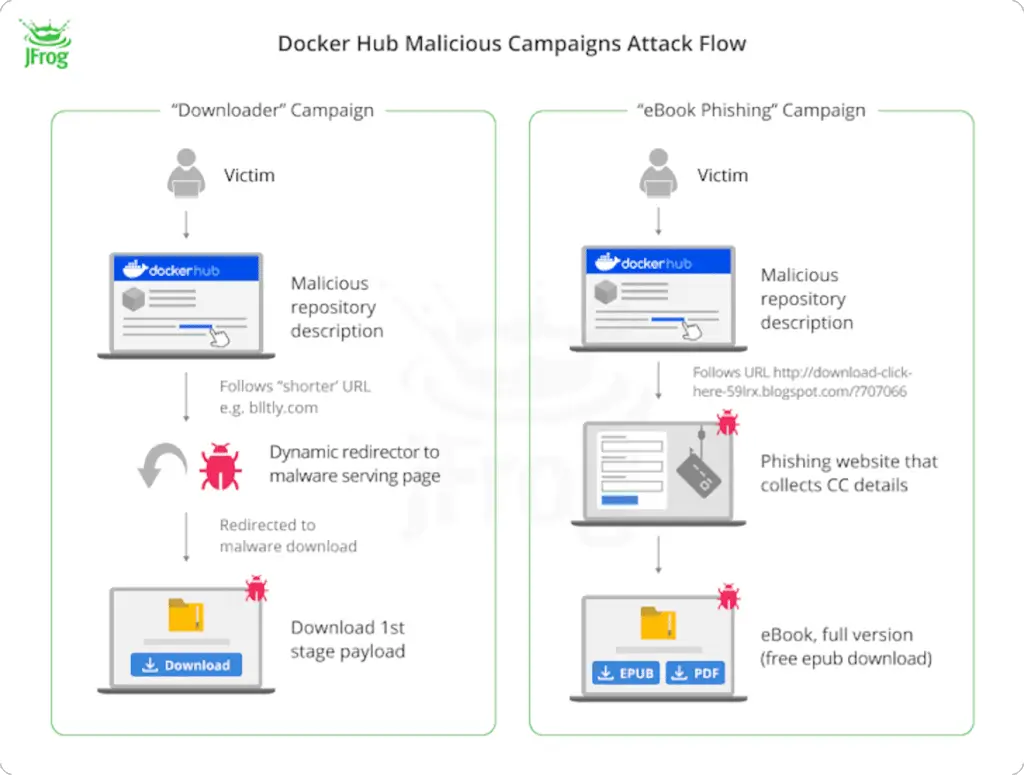

- Downloader (repository creati nella prima metà del 2021 e nel settembre 2023), che pubblicizza link a contenuti piratati o trucchi per videogiochi ma che in realtà collegano direttamente a fonti maligne o a una legittima che, a sua volta, contiene codice JavaScript che reindirizza al carico maligno dopo 500 millisecondi.

- Phishing di e-book (repository creati a metà del 2021), che reindirizza gli utenti alla ricerca di e-book a un sito web (“rd.lesac.ru”) che li esorta a inserire le proprie informazioni finanziarie per scaricare l’e-book.

- Sito web (migliaia di repository creati ogni giorno da aprile 2021 a ottobre 2023), che contiene un link a un servizio di hosting di diari online chiamato Penzu in alcuni casi.

I pericoli di alcuni programmi caricati su Docker Hub, spiegati a livello tecnico

Il carico utile fornito come parte della campagna di download è progettato per contattare un server di comando e controllo (C2) e trasmettere metadati di sistema, a seguito dei quali il server risponde con un link a software crackato.

D’altra parte, l’obiettivo esatto del cluster di siti web è attualmente poco chiaro, con la campagna che si propaga anche su siti che hanno una politica di moderazione dei contenuti lasca.

“L’aspetto più preoccupante di queste tre campagne è che non c’è molto che gli utenti possano fare per proteggersi sin dall’inizio, oltre a esercitare cautela,” ha detto Shachar Menashe, direttore senior della ricerca sulla sicurezza presso JFrog, all’interno di una dichiarazione.

“Stiamo essenzialmente guardando a un parco giochi per malware che in alcuni casi è stato in fase di sviluppo per tre anni. Questi criminali informatici sono altamente motivati e si nascondono dietro la credibilità del nome Docker Hub per attirare le vittime.”

Con i criminali informatici che fanno sforzi estenuanti per avvelenare utilità ben note, come dimostrato nel caso del compromesso di XZ Utils, è imperativo che gli sviluppatori esercitino cautela quando si tratta di scaricare pacchetti da ecosistemi open-source.

“Come suggerisce la legge di Murphy, se qualcosa può essere sfruttato dai sviluppatori di malware, inevitabilmente lo sarà, quindi ci aspettiamo che queste campagne possano essere trovate in più repository oltre a Docker Hub” ha detto Menashe.

Open-source, un’arma a doppio taglio

L’uso diffuso di registri open-source come Docker Hub offre indubbi vantaggi in termini di accessibilità e collaborazione nello sviluppo del software; tuttavia, questa stessa apertura crea un ambiente ideale per gli attaccanti, che possono sfruttare la fiducia degli utenti nelle risorse comuni per diffondere malware e eseguire attacchi alla catena di approvvigionamento.

La facilità con cui nuovi contenitori possono essere creati e distribuiti su queste piattaforme senza una rigorosa verifica della sicurezza rende il compito degli aggressori ancora più agevole; ergo, mentre l’open-source promuove l’innovazione e la condivisione, è essenziale bilanciare questa libertà con misure di sicurezza robuste per proteggere gli utenti da minacce insidiose.