I ricercatori di sicurezza hanno scritto un rapporto dettagliato su una nuova variante di una tecnica di DLL Search Order Hijacking,che potrebbe essere utilizzata da criminali informatici per eludere i meccanismi di sicurezza e ottenere l’esecuzione di codice dannoso su sistemi che eseguono Microsoft Windows 10 e Windows 11.

Come funziona uqesta variante di DLL Search Order Hijacking

L’approccio “sfrutta eseguibili comunemente trovati nella fidata cartella WinSxS e li sfrutta attraverso la classica tecnica di DLL Search Order Hijacking“, ha dichiarato la società di sicurezza Security Joes in un nuovo rapporto esclusivamente condiviso con The Hacker News.

Fare ciò consente agli avversari di eliminare la necessità di privilegi elevati (ovverosia i famosi privilegi di amministratore) quando si cerca di eseguire codice malevolo su una macchina compromessa e di introdurre binari potenzialmente vulnerabili nella catena di attacco, come già osservato in passato.

Il DLL Search Order Hijacking, come suggerisce il nome, coinvolge il manipolare l’ordine di ricerca utilizzato per caricare le DLL al fine di eseguire payload dannosi per scopi di elusione della difesa, persistenza e scalata di privilegi.

Nel dettaglio, gli attacchi che sfruttano la tecnica individuano applicazioni che non specificano il percorso completo delle librerie di cui hanno bisogno e, invece, si basano su un ordine di ricerca predefinito per individuare le DLL necessarie sul disco.

I criminali informatici, pertanto, approfittano di questo comportamento spostando binari di sistema legittimi in directory non standard che includono DLL dannose denominate come quelle legittime, in modo che la libreria contenente il codice di attacco venga selezionata al posto di quest’ultima.

Ciò funziona perché il processo che chiama la DLL cercherà nella directory da cui si sta eseguendo prima di iterare in modo ricorsivo attraverso altre posizioni in un ordine specifico per individuare e caricare la risorsa in questione; per metterlo in parole povere, l’ordine di ricerca è il seguente:

- La directory da cui viene lanciata l’applicazione

- La cartella “C:\Windows\System32“

- La cartella “C:\Windows\System“

- La cartella “C:\Windows“

- La directory di lavoro corrente

- Le directory elencate nella variabile di ambiente PATH di sistema

- Le directory elencate nella variabile di ambiente PATH dell’utente

La nuova svolta ideata da Security Joes mira ai file situati nella fidata cartella “C:\Windows\WinSxS”. Abbreviato per Windows side-by-side, WinSxS è un componente critico di Windows utilizzato per la personalizzazione e l’aggiornamento del sistema operativo al fine di garantire compatibilità e integrità.

“Questo approccio rappresenta una nuova applicazione in cibersicurezza: tradizionalmente, gli attaccanti hanno in gran parte fatto affidamento su tecniche ben note come il DLL Search Order Hijacking, un metodo che manipola il modo in cui le applicazioni di Windows caricano librerie ed eseguibili esterni” ha dichiarato Ido Naor, co-fondatore e CEO di Security Joes, in una dichiarazione.

Il CEO di Security Jones ha poi aggiunto: “La nostra scoperta si discosta da questo percorso, svelando un metodo di sfruttamento più sottile e nascosto.”

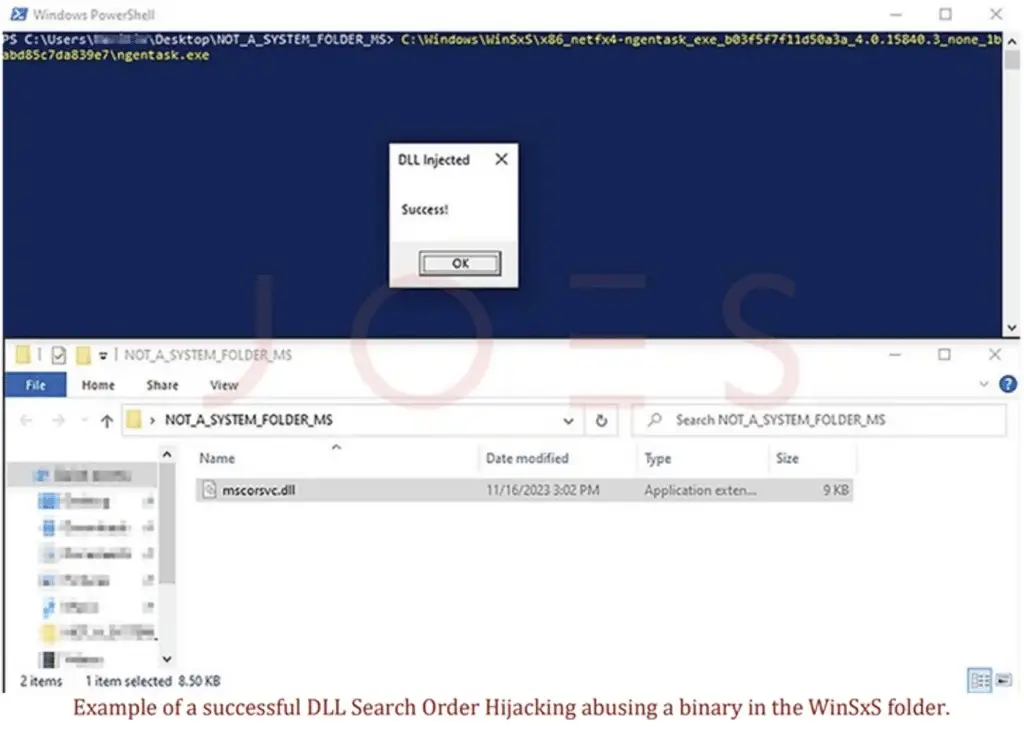

L’idea, in poche parole, è quella di individuare binari vulnerabili nella cartella WinSxS (ad esempio, ngentask.exe e aspnet_wp.exe) e combinarli con i metodi regolari di DLL Search Order Hijacking posizionando strategicamente una DLL personalizzata con lo stesso nome della DLL legittima in una directory controllata dall’attore per ottenere l’esecuzione del codice.

Di conseguenza, eseguire semplicemente un file vulnerabile nella cartella WinSxS impostando la cartella personalizzata contenente la DLL fraudolenta come directory corrente è sufficiente per attivare l’esecuzione dei contenuti della DLL senza dover copiare l’eseguibile dalla cartella WinSxS.

Security Joes ha avvertito che potrebbero esserci altri binari nella cartella WinSxS che sono suscettibili a questo tipo di DLL Search Order Hijacking, richiedendo che le organizzazioni adottino precauzioni adeguate per mitigare il metodo di sfruttamento all’interno dei loro ambienti.

“Esaminare le relazioni tra processi genitore-figlio, con un’attenzione specifica su binari fidati“, ha detto l’azienda. “Monitorare attentamente tutte le attività svolte dai binari residenti nella cartella WinSxS, concentrandosi sia sulle comunicazioni di rete che sulle operazioni sui file.“