Gli attacchi informatici che coinvolgono l’operazione DarkGate malware-as-a-service (MaaS) hanno abbandonato gli script AutoIt a favore di un meccanismo AutoHotkey per consegnare le ultime fasi, sottolineando gli sforzi continui da parte di anonimi criminali informatici per rimanere costantemente al passo con le misure di rilevamento.

Il malware in questione era già noto in precedenza poiché si camuffa da file PDF e fino a poco tempo fa girava su note applicazioni di messaggistica istantanea come Skype e Microsoft Teams.

DarkGate e i dettagli sull’evoluzione degli attacchi informatici

Gli aggiornamenti riguardo il malware sio sono sono visti nella versione 6 di DarkGate rilasciata nel marzo 2024 dal suo sviluppatore RastaFarEye, che ha venduto il programma su base di abbonamento a circa 30 clienti; si stima che il malware dell’operazione DarkGate sia attivo almeno dal 2018.

Un trojan di accesso remoto (RAT) con tutte le funzionalità, DarkGate è dotato di capacità di comando e controllo (altresì noto come C2) e rootkit, e incorpora vari moduli per il furto di credenziali, keylogging e addirittura la cattura dello schermo e desktop remoto, una vero e proprio James Bond fatto a virus, insomma.

La parola agli esperti di sicurezza informatica riguardo l’operazione DarkGate

“Le campagne DarkGate tendono ad adattarsi molto rapidamente, modificando diversi componenti per cercare di eludere le soluzioni di sicurezza,” ha detto il ricercatore di sicurezza di Trellix Ernesto Fernández Provecho in un’analisi di lunedì. “Questa è la prima volta che troviamo DarkGate usare AutoHotKey, un interprete di scripting non così comune, per lanciare DarkGate.“

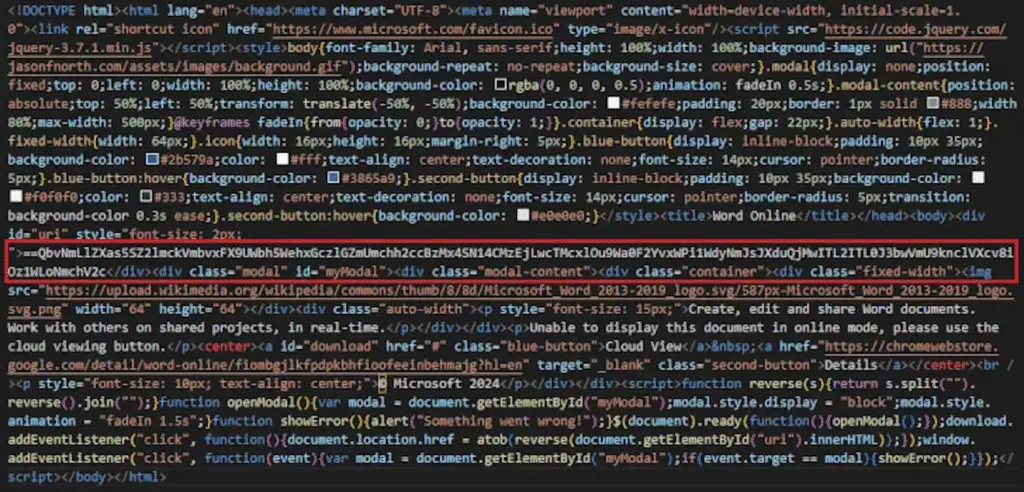

Vale la pena notare che il passaggio di DarkGate ad AutoHotKey è stato documentato per la prima volta da McAfee Labs a fine aprile 2024, con catene di attacco che sfruttano falle di sicurezza come CVE-2023-36025 e CVE-2024-21412 per aggirare le protezioni di Microsoft Defender SmartScreen utilizzando un allegato Microsoft Excel o HTML nelle email di phishing.

Lo sfruttamento di programmi di uso comune, come quelli del pacchetto office, per veicolare il malware

Sono stati trovati metodi alternativi per sfruttare i file Excel con macro incorporate come un canale per eseguire un file di script Visual Basic responsabile di invocare comandi PowerShell per lanciare infine uno script AutoHotKey, che, a sua volta, recupera e decodifica il payload DarkGate da un file di testo.

L’ultima versione di DarkGate include notevoli miglioramenti nella sua configurazione, tecniche di evasione e l’elenco dei comandi supportati, che ora include funzioni di registrazione audio, controllo del mouse e gestione della tastiera.

Cosa presenta di nuovo la versione 6 di DarkGate

“La versione 6 non solo include nuovi comandi, ma manca anche di alcuni di quelli delle versioni precedenti, come l’escalation dei privilegi, il cryptomining o l’hVNC (Hidden Virtual Network Computing),” ha detto Fernández Provecho, aggiungendo che potrebbe essere un tentativo di eliminare funzioni che potrebbero permettere il rilevamento.

“Inoltre, poiché DarkGate è venduto a un piccolo gruppo di persone, è anche possibile che i clienti non fossero interessati a queste funzionalità, costringendo RastaFarEye a rimuoverle.”

La divulgazione arriva mentre i criminali informatici sono stati trovati ad abusare di Docusign vendendo modelli di phishing personalizzabili dall’aspetto legittimo nei forum sotterranei, trasformando il servizio in un terreno fertile per i phisher che cercano di rubare credenziali per phishing e truffe di compromissione di posta elettronica aziendale (BEC).

“Queste email fraudolente, meticolosamente progettate per imitare richieste legittime di firma di documenti, attirano i destinatari ignari a cliccare su link dannosi o divulgare informazioni sensibili,” ha detto Abnormal Security.