I ricercatori di sicurezza informatica hanno fatto luce su una sofisticata campagna di furto di informazioni che imita marchi legittimi per distribuire malware come DanaBot e StealC.

DanaBot e StealC, da dove vengono questi malware e cosa combinano

Il cluster di attività, orchestrato da criminali informatici di lingua russa e collettivamente codenominato Tusk, si dice comprenda diverse sotto-campagne, sfruttando la reputazione delle piattaforme per ingannare gli utenti e indurli a scaricare il malware tramite siti falsi e account sui social media.

“Tutte le sotto-campagne attive ospitano il downloader iniziale su Dropbox“, hanno affermato i ricercatori di Kaspersky Elsayed Elrefaei e AbdulRhman Alfaifi. “Questo downloader è responsabile della consegna di ulteriori campioni di malware alla macchina della vittima, che sono per lo più info-stealer (DanaBot e StealC) e clippers.”

Le sotto-campagne identificate fanno tutte capo ad una sola

Delle 19 sotto-campagne identificate fino ad oggi, tre sono attualmente attive; il nome “Tusk” è un riferimento alla parola “Mammoth” usata dai criminali informatici minaccia nei messaggi di log associati al downloader iniziale, tuttavia vale la pena notare che mammoth è un termine gergale spesso usato dai gruppi di crimine informatico russi per riferirsi alle vittime.

Le campagne si distinguono anche per l’uso di tattiche di phishing per ingannare le vittime e far sì che condividano le proprie informazioni personali e finanziarie, che vengono poi vendute sul dark web o utilizzate per ottenere accesso non autorizzato ai loro account di gioco e portafogli di criptovalute.

La prima delle tre sotto-campagne, nota come TidyMe, imita peerme[.]io con un sito simile ospitato su tidyme[.]io (oltre a tidymeapp[.]io e tidyme[.]app) che sollecita un clic per scaricare un programma dannoso per i sistemi Windows e macOS, distribuito tramite Dropbox.

Il downloader è un’applicazione Electron che, quando lanciata, chiede alla vittima di inserire il CAPTCHA visualizzato, dopo di che viene mostrata l’interfaccia principale dell’applicazione, mentre due ulteriori file dannosi vengono segretamente recuperati ed eseguiti in background.

Entrambi i payload osservati nella campagna sono artefatti di Hijack Loader, che alla fine lanciano una variante del malware StealC con capacità di raccogliere una vasta gamma di informazioni.

L’importanza della seconda sottocampagna della campagna Tusk

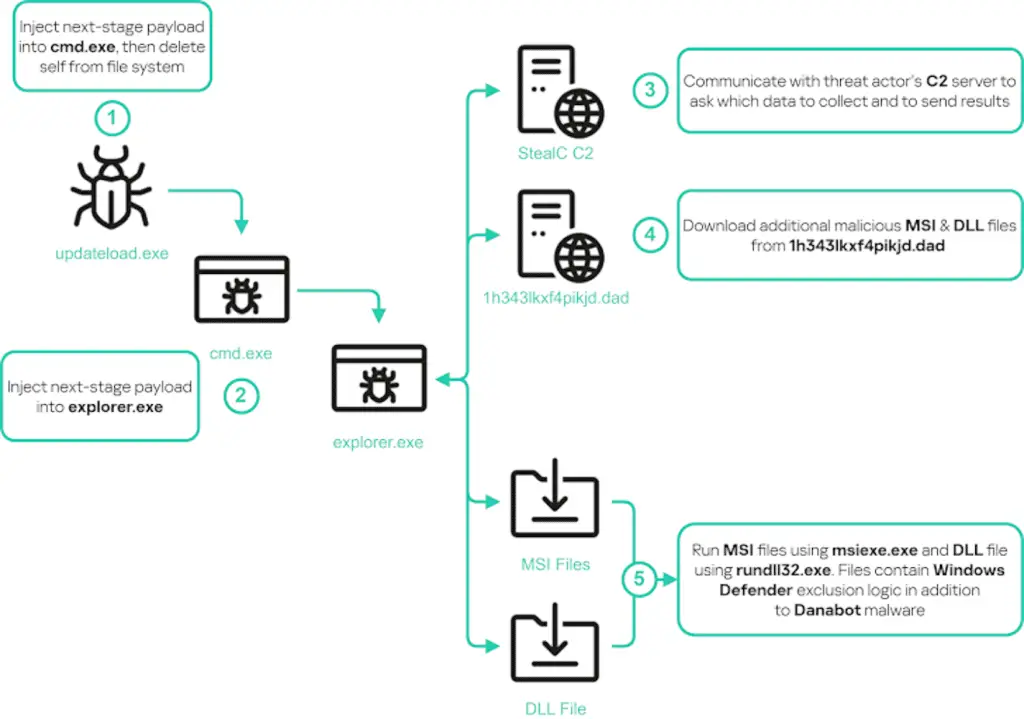

RuneOnlineWorld (“runeonlineworld[.]io”), la seconda sotto-campagna, prevede l’uso di un sito web falso che simula un gioco online massivo multiplayer (MMO) chiamato Rise Online World per distribuire un downloader simile che apre la strada a DanaBot e StealC sui sistemi compromessi.

Anche distribuito tramite Hijack Loader in questa campagna è un malware clipper basato su Go, progettato per monitorare il contenuto degli appunti e sostituire gli indirizzi dei portafogli copiati dalla vittima con un portafoglio Bitcoin controllato dall’attaccante per eseguire transazioni fraudolente.

A concludere le campagne attive è Voico, che imita un progetto di traduzione AI chiamato YOUS (yous[.]ai) con una controparte dannosa chiamata voico[.]io per diffondere un downloader iniziale che, al momento dell’installazione, chiede alla vittima di compilare un modulo di registrazione con le proprie credenziali, registrando poi le informazioni sulla console.

I payload finali mostrano un comportamento simile a quello della seconda sotto-campagna, con l’unica differenza che il malware StealC utilizzato in questo caso comunica con un diverso server di comando e controllo (C2).

“Le campagne […] dimostrano la minaccia persistente ed evolutiva posta dai cybercriminali, esperti nell’imitare progetti legittimi per ingannare le vittime,” hanno affermato i ricercatori. “L’affidamento su tecniche di ingegneria sociale come il phishing, combinato con meccanismi di distribuzione di malware a più stadi, evidenzia le capacità avanzate dei vari criminali informatici coinvolti.”

I ricercatori di sicurezza informatica hanno infine concluso che “Sfruttando la fiducia che gli utenti ripongono in piattaforme ben note, questi attaccanti distribuiscono efficacemente una gamma di malware progettati per rubare informazioni sensibili, compromettere i sistemi e, in ultima analisi, ottenere guadagni finanziari.“