Un’analisi dei registri di malware per il furto di informazioni pubblicati sul dark web ha portato alla scoperta di migliaia di consumatori di materiale pedopornografico (CSAM), indicando come tali informazioni potrebbero essere utilizzate per combattere crimini gravi.

Come sono stati beccati gli utenti CSAM

“Circa 3.300 utenti unici sono stati trovati con account su fonti CSAM conosciute“, ha dichiarato Recorded Future in un rapporto proof-of-concept (PoC) pubblicato la scorsa settimana. “Un notevole 4,2% aveva credenziali per più fonti, suggerendo una maggiore probabilità di comportamento criminale.“

Negli ultimi anni, le varianti di info–stealer (programmi letteralimente ladri di informazioni personali) pronte all’uso sono diventate una minaccia pervasiva e onnipresente che colpisce vari sistemi operativi con l’obiettivo di sottrarre informazioni sensibili come credenziali, portafogli di criptovalute, dati delle carte di pagamento e screenshot.

Questo è evidenziato dall’aumento di nuove varianti di stealer malware come Kematian Stealer, Neptune Stealer, 0bj3ctivity, Poseidon (precedentemente noto come RodStealer), Satanstealer e StrelaStealer.

Come sono stati distribuiti questi malware

Distribuiti tramite phishing, campagne di spam, software craccati, siti web di aggiornamenti falsi, avvelenamento SEO e malvertising, i dati raccolti utilizzando tali programmi trovano tipicamente la loro strada nel dark web sotto forma di registri di stealer, dove vengono acquistati da altri criminali informatici per proseguire i loro schemi.

“Gli impiegati salvano regolarmente credenziali aziendali su dispositivi personali o accedono a risorse personali su dispositivi organizzativi, aumentando il rischio di infezione“, ha notato Flare in un rapporto dello scorso luglio e ha poi aggiunto: “Esiste un ecosistema complesso in cui i fornitori di malware-as-a-service (MaaS) vendono info-stealer malware su canali Telegram illeciti, i criminali informatici distribuiscono attraverso software craccati falsi o email di phishing, e poi vendono i registri dei dispositivi infetti su mercati specializzati del dark web.“

Quanti utenti sono stati beccati gli utenti che navigavano su questi siti controversi

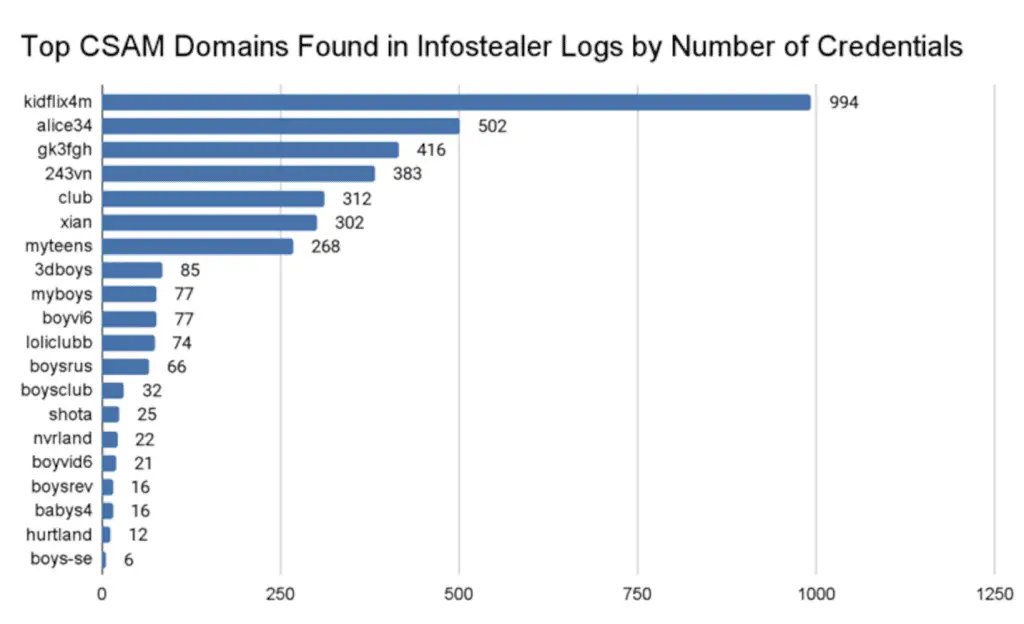

Il gruppo Insikt di Recorded Future ha dichiarato di essere stato in grado di identificare 3.324 credenziali uniche utilizzate per accedere a domini CSAM conosciuti tra febbraio 2021 e febbraio 2024, utilizzandole per smascherare tre individui che sono stati trovati a mantenere account su non meno di quattro siti web.

Il fatto che i registri di stealer comprendano anche indirizzi di portafogli di criptovalute significa che potrebbero essere utilizzati per determinare se gli indirizzi sono stati usati per procurarsi CSAM e altro materiale dannoso.

Da quali paesi erano gli utenti coinvolti in questi siti presenti nel dark web

Inoltre, paesi come Brasile, India e Stati Uniti hanno avuto i numeri più alti di utenti con credenziali per comunità CSAM conosciute, sebbene la società abbia dichiarato che potrebbe essere dovuto a una “sovrarappresentazione dovuta alla provenienza del dataset.”

“Il malware info-stealer e le credenziali rubate sono destinati a rimanere un pilastro dell’economia cybercriminale a causa della forte domanda da parte degli attori delle minacce che cercano un accesso iniziale ai bersagli“, hanno detto gli esperti di sicurezza informatica, aggiungendo di aver condiviso i suoi risultati con le forze dell’ordine.

“I registri di info-stealer possono essere utilizzati dagli investigatori e dai partner delle forze dell’ordine per tracciare lo sfruttamento minorile [CSAM] sul dark web e fornire una visione di una parte del dark web particolarmente difficile da tracciare.”

Casi CSAM analoghi avvenuti in passato

Negli ultimi anni, sono emersi diversi casi simili che coinvolgono l’uso di malware per il furto di informazioni per scoprire e combattere attività illegali, tra cui lo sfruttamento sessuale dei minori (quindi casi CSAM). Ecco alcuni esempi:

- Operazione Pacifier (2015-2017): L’FBI ha condotto un’operazione contro il sito web di pornografia infantile “Playpen”; utilizzando un exploit nel software Tor, l’FBI è riuscita a prendere il controllo del server del sito web e a raccogliere informazioni sugli utenti. Questa operazione ha portato a centinaia di arresti in tutto il mondo e alla identificazione di molte vittime.

- Caso di Freedom Hosting (2013): Freedom Hosting, uno dei più grandi provider di hosting nel dark web, è stato infiltrato dall’FBI; utilizzando un exploit JavaScript, l’FBI è riuscita a raccogliere informazioni sugli utenti che accedevano ai siti ospitati su Freedom Hosting, molti dei quali contenevano materiale pedopornografico. Questo ha portato all’arresto del gestore di Freedom Hosting e alla chiusura di numerosi siti illegali.

- Darknet Child Pornography Bust (2018): Le autorità tedesche, in collaborazione con altri paesi, hanno smantellato una delle più grandi piattaforme di pornografia infantile del dark web, “Elysium”; ò’operazione ha portato all’arresto di numerosi membri e alla scoperta di centinaia di vittime. Le indagini hanno utilizzato tecniche avanzate di cyber intelligence per tracciare e identificare gli utenti del sito.

- Caso Welcome to Video (2019): Le forze dell’ordine di diversi paesi, tra cui Stati Uniti, Regno Unito e Corea del Sud, hanno smantellato il sito “Welcome to Video”, una delle più grandi piattaforme di pornografia infantile basate su bitcoin; l’operazione ha portato all’arresto di centinaia di persone e alla liberazione di numerose vittime. L’uso delle transazioni di bitcoin ha permesso agli investigatori di tracciare i pagamenti e identificare gli utenti del sito.

Questi casi dimostrano come le forze dell’ordine stiano utilizzando sempre più spesso le tecnologie avanzate e la collaborazione internazionale per combattere il crimine nel dark web e proteggere le vittime di sfruttamento sessuale.