Prima di cominciare bisognerebbe definire per bene cos’è l’hacker e che cos’è il cracker.

Per farla breve: gli hacker non agiscono con l’intenzione di compiere reati informatici, né normalmente li compiono; vanno perciò distinti dai crackers ossia coloro che agiscono allo scopo di violare sistemi informatici, per acquisire informazioni riservate o per puro vandalismo.

Ovviamente l’articolo non si focalizzerà sul come fanno ad hackerare (anche perché è illegale), ma come fanno a rendersi più anonimi possibile; ciò perché sebbene le due figure “professionali” abbiano obbiettivi diversi, grossomodo il modo di non farsi beccare è lo stesso.

Quali sono dunque trucchetti di hacker e cracker?

Anzitutto esistono una serie di precauzioni per riuscire ad entrare in un sistema (anche solo come utente, cosa sulla quale si focalizzerà l’articolo) senza che algoritmo o persone fisiche si rendano conto che “sei tu”.

Questi misteriosi personaggi hanno una serie di “armamentari” che servono per riuscire ad essere quanto più anonimi possibile per poi fare cose che più o meno conosciamo tutti.

Sistema operativo: quale usano?

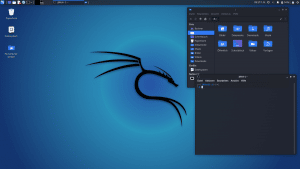

Ovviamente cracker e hacker non usano Windows, nemmeno MacOS. Quale sistema operativo usano, quindi? Ovviamente una distribuzione di Linux. Ma quale?

La distribuzione Linux più usata dai “professionisti dell’hacking” è sicuramente kali Linux. Kali Linux infatti è un sistema operativo studiato apposta per penetration testing, crackare password e cose così.

Ovviamente per saperlo usare bisogna avere un minimo di conoscenza di sistemi operativi basati su Unix.

Piccolo appunto: solitamente usano un computer portatile e si collegano a qualche Wi-Fi clandestino (quasi mai alla rete di casa loro, come solitamente si vede nei film).

C’è però una cosa che pochissimi conoscono: i sistemi operativi Linux (e non solo) si possono installare su supporti esterni come pendrive USB e schede SD, così all’occorrenza se qualcuno sospetta di loro, daranno il computer tranquillamente ad agenti di polizia e per forza di cose non si troverà nulla.

Da aggiungere che hacker e cracker (se sono bravi) sono anche in grado di programmare, non è da escludere che qualcuno sia addirittura in grado di modificare il codice sorgente di una distribuzione di Linux per “potenziare” il sistema operativo o “piegarlo” alle proprie esigenze.

VPN

Sebbene hacker e cracker raramente (quasi mai) si connettano per ragioni di sicurezza a Wi-Fi “clandestini”, magari addirittura crackati con qualche programma apposta (a volte creato da loro), hanno comunque bisogno di camuffare il loro indirizzo IP, anche solo per perdere tempo.

Non tutte le VPN sono sicure, tuttavia, e spesso per forza di cose quelle a pagamento sono più sicure di quelle gratuite.

C’è da dire che difficilmente si useranno carte di credito per pagare, molto probabile che si usino criptovalute (ad esempio Bitcoin) per pagare le VPN che accettano questo tipo di pagamento (Mullvad, ad esempio).

Cellulare o smartphone?

Ti sarà sicuramente capitato di sentire di qualche tuo amico che si è visto rubato l’account Instagram o Facebook dopo aver cliccato un determinato link.

Questi cracker ed hacker di certo si sono prima iscritti a Facebook o ad Instagram, ma se hai provato ad iscriverti a Facebook con una VPN noterai che ti chiederà il numero di telefono, che è uno dei dati più difficili da camuffare che esista, essendo nel nostro paese strettamente legato a nome, cognome ed altri dati.

Come fare quindi ad aggirare questo problema?

In Italia non è possibile aggirarlo se non procedendo per vie non proprio legali, in altri paesi invece basta andare al supermercato, comprare la SIM card, andare dall’operatore e caricarsi la SIM.

Qualcuno userà sistemi operativi basati su Android “de-googlizzati” come Lineage OS od altri, i cracker e gli hacker più meticolosi invece useranno di certo un telefono analogico GSM senza internet perché è molto, ma molto meno tracciabile di uno smartphone.

In questo modo è possibile registrarsi su Facebook, Instagram, Twitter o altri servizi che in occasioni particolari richiedono il numero di telefono.

C’è da dire che in Italia non è applicabile se non acquistando (fisicamente) all’estero una SIM card straniera ricaricata in loco in contante.

Camuffamento indirizzo MAC dell’hardware

Una cosa poco nota è che hacker e cracker per camuffarsi su internet è quella di camuffare l’indirizzo MAC; l’indirizzo Mac sostanzialmente serve per definire in modo univoco la scheda di rete (Wi-Fi e non) del proprio dispositivo.

Hacker e cracker camuffano anche il loro indirizzo MAC affinché sia ulteriormente difficile il loro tracciamento.

Programmazione

Non è affatto raro che hacker e cracker esperti siano anche programmatori, in grado quindi non solo di comprendere come sono fatti siti e programmi, ma anche di crearne daccapo per i propri scopi o di modificare quelli open source già esistenti.

Il solo sapere l’HTML, ad esempio, già può aiutare non poco.

In conclusione

Ovviamente questo articolo è puramente a titolo informativo, è solamente per dare un’idea (di base, tra l’altro) di come fanno questi misteriosi personaggi a non essere beccati, e far sì che tu da utente abbia un po’ più di consapevolezza.

Non siamo in alcun modo responsabili dell’utilizzo che deciderai di fare con le informazioni presenti in questo articolo.

Questi tra l’altro sono solo alcuni trucchetti che potrebbero usare, ce ne sono certamente molti altri, probabilmente nemmeno noti ai più esperti di sicurezza informatica.