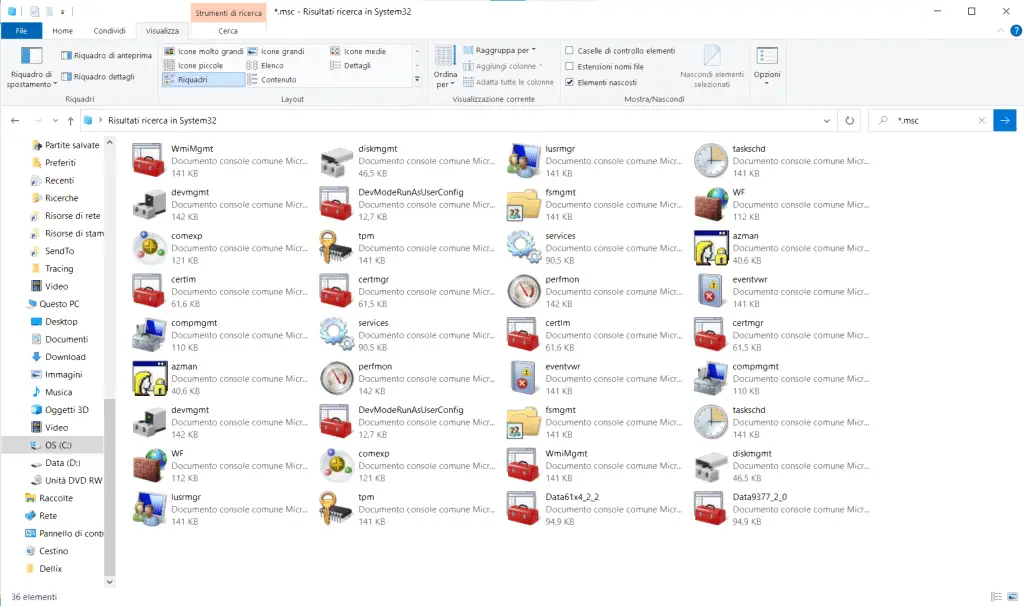

Alcuni non ben noti criminali informatici stanno sfruttando una nuova tecnica di attacco che utilizza file di console di gestione dei file (MSC) appositamente creati per ottenere l’esecuzione completa del codice utilizzando Microsoft Management Console (MMC) ed eludere le difese di sicurezza.

In che modo la console di gestione dei file di Windows viene attaccata

Elastic Security Labs ha chiamato questa tecnica GrimResource dopo aver identificato un artefatto (“sccm-updater.msc“) che è stato caricato sulla piattaforma di scansione malware di VirusTotal il 6 giugno 2024.

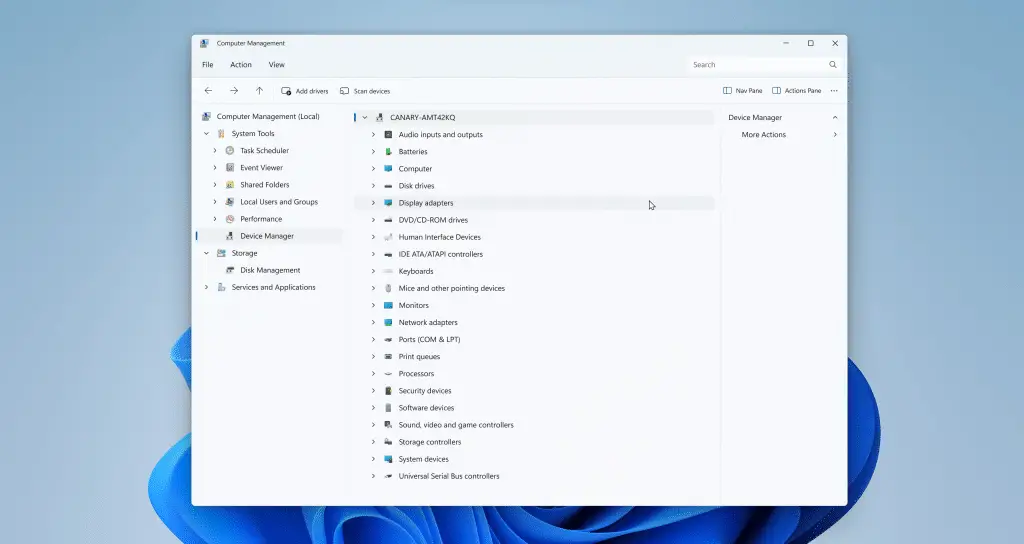

“Quando un file di console creato in modo malevolo viene importato, una vulnerabilità in una delle librerie MMC può portare all’esecuzione di codice avversario, incluso malware“, ha dichiarato la società in una dichiarazione condivisa nel suo sito.

La società di sicurezza Elastic Security Labs informatica ha poi aggiunto: “Gli aggressori possono combinare questa tecnica con DotNetToJScript per ottenere l’esecuzione arbitraria del codice, che può portare ad accessi non autorizzati, alla presa di controllo del sistema e altro ancora.”

L’attacco alla console per i file di Windows avviene tramite file con estensioni poco usate

L’uso di tipi di file poco comuni come vettore di distribuzione di malware è visto come un tentativo alternativo da parte degli avversari di aggirare le difese di sicurezza erette da Microsoft negli ultimi anni, incluso il disabilitare le macro per impostazione predefinita nei file di Office scaricati da internet.

Il mese scorso, l’azienda di sicurezza informatica sudcoreana Genians ha dettagliato l’uso di un file MSC malevolo da parte del gruppo di hacker noto come Kimsuky legato alla Corea del Nord per distribuire malware.

GrimResource, d’altra parte, sfrutta una vulnerabilità di cross-site scripting (XSS) presente nella libreria apds.dll per eseguire codice JavaScript arbitrario nel contesto di MMC.; la vulnerabilità XSS è stata originariamente segnalata a Microsoft e Adobe alla fine del 2018, sebbene rimanga non corretta fino ad oggi.

I coinvolgimenti di alcuni script scritti in JavaScript

Ciò viene realizzato aggiungendo un riferimento alla risorsa APDS vulnerabile nella sezione StringTable di un file MSC malevolo che, quando aperto utilizzando MMC, innesca l’esecuzione del codice JavaScript.

La tecnica non solo aggira gli avvisi ActiveX, ma può essere combinata con DotNetToJScript per ottenere l’esecuzione arbitraria del codice; il campione analizzato utilizza questo approccio per lanciare un componente di caricamento .NET denominato PASTALOADER che alla fine apre la strada a Cobalt Strike.

“Dopo che Microsoft ha disabilitato i macro di Office per i documenti provenienti da internet, altri vettori di infezione come JavaScript, file MSI, oggetti LNK e ISO sono aumentati di popolarità“, hanno detto i ricercatori di sicurezza Joe Desimone e Samir Bousseaden.

I ricercatori hanno successivamente concluso: “Tuttavia, queste altre tecniche sono esaminate attentamente dai difensori e hanno un’alta probabilità di essere rilevate. Gli aggressori hanno sviluppato una nuova tecnica per eseguire codice arbitrario in Microsoft Management Console utilizzando file MSC creati appositamente.”

Come difendersi da eventuali attacchi analoghi, non solo della console di Windows

Per difendersi da questi tipi di attacchi, è essenziale adottare alcune misure di sicurezza fondamentali: in primo luogo, è importante mantenere aggiornato il software di sistema e tutte le applicazioni, poiché le patch e gli aggiornamenti spesso risolvono vulnerabilità note. Inoltre, è cruciale utilizzare un software antivirus affidabile (Windows Defender è già buono di suo, ma un aiutino da Malwarebytes non guasta) e aggiornato che possa rilevare e bloccare file MSC sospetti.

Gli utenti dovrebbero essere cauti nell’aprire file provenienti da fonti non verificate o sconosciute, specialmente quelli con estensioni insolite come MSC; implementare politiche di sicurezza che limitino i privilegi degli utenti può aiutare a prevenire che malware o codice malevolo si diffondano all’interno del sistema.

Cosa importantissima: non scaricare e non cliccare su link ingannevoli.

Infine, la formazione continua e la consapevolezza degli utenti sono essenziali per riconoscere e evitare potenziali minacce, riducendo così il rischio di attacchi riusciti.