Un gruppo hacker responsabile di varie minacce informatiche noto come Cloud Atlas è stato collegato a una serie di attacchi di spear-phishing su imprese russe.

Quali sono gli obbiettivi del gruppo hacker Cloud Atlas

I bersagli includevano un’impresa agroindustriale russa e una società di ricerca di proprietà dello stato, secondo un rapporto di F.A.C.C.T., una società di sicurezza informatica indipendente formata dopo l’uscita formale di Group-IB dalla Russia all’inizio di quest’anno.

Cloud Atlas, attivo almeno dal 2014, è un gruppo di spionaggio informatico di origine attualmente sconosciut; chiamato anche Clean Ursa, Inception, Oxygen e Red October, il gruppo è noto per le sue campagne persistenti mirate a Russia, Bielorussia, Azerbaigian, Turchia e Slovenia.

Nel dicembre 2022, Check Point e Positive Technologies hanno rilasciato rapporti dettagliati su sequenze di attacchi a più fasi che hanno portato alla distribuzione di una backdoor basata su PowerShell chiamato PowerShower, oltre a payload DLL capaci di comunicare con un server controllato da qualcuno facente parte di Cloud Atlas, presumibilmente.

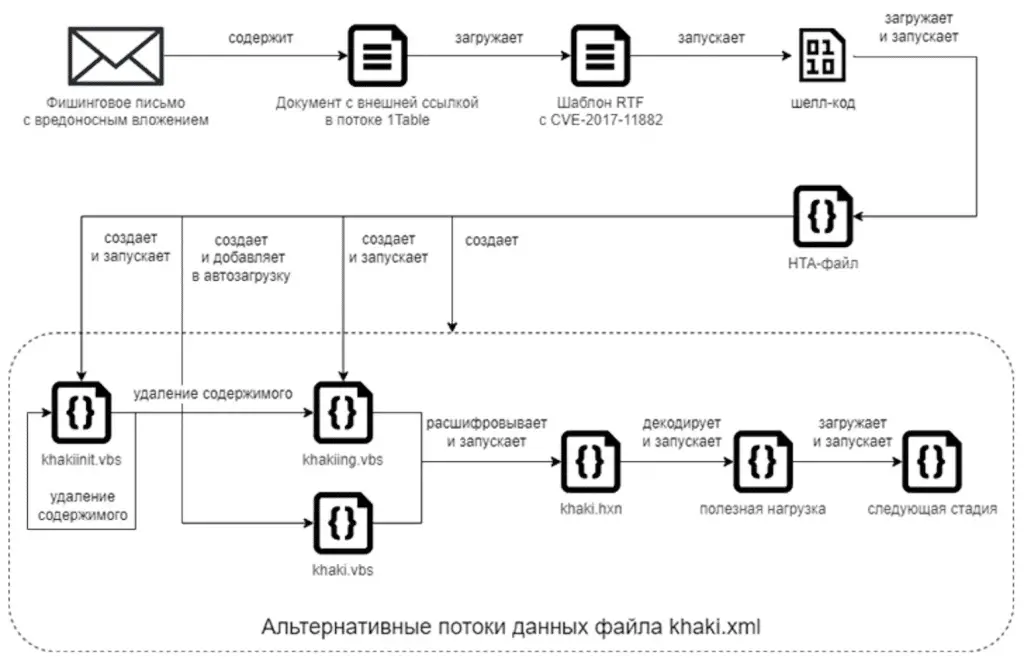

Il punto di partenza è un messaggio di phishing con un documento esca che sfrutta CVE-2017-11882, una falla di corruzione della memoria di sei anni fa nell’Equation Editor di Microsoft Office, per avviare l’esecuzione di payload dannosi, una tecnica che Cloud Atlas ha utilizzato fin dall’ottobre 2018.

“Le massicce campagne di spear-phishing dell’attore continuano a utilizzare i suoi metodi semplici ma efficaci per compromettere i suoi obiettivi“, ha reso noto Kaspersky ancora nell’agosto 2019. “A differenza di molti altri insiemi di intrusioni, Cloud Atlas non ha scelto di utilizzare impianti open source durante le sue recenti campagne, per essere meno discriminatorio.”

F.A.C.C.T. ha descritto l’ultima catena di attacchi come simile a quella descritta da Positive Technologies, con il successo dell’exploit di CVE-2017-11882 tramite iniezione di template RTF che apre la strada a uno shellcode responsabile del download e dell’esecuzione di un file HTA oscurato, quindi si presume che le email provengono dai popolari servizi di posta russi Yandex Mail e VK’s Mail.ru.

L’applicazione HTML maligna avvia successivamente file di script Visual Basic (VBS) che sono responsabili alla fine del recupero e dell’esecuzione di un codice VBS sconosciuto da un server remoto.

“Il gruppo Cloud Atlas è attivo da molti anni, pensando attentamente a ogni aspetto dei loro attacchi“, ha detto Positive Technologies del gruppo l’anno scorso, aggiungedo “Il toolkit del gruppo non è cambiato per anni, cercano di nascondere il loro malware dai ricercatori utilizzando richieste di payload monouso e convalidandole. Il gruppo evita gli strumenti di rilevamento degli attacchi di rete e file utilizzando archiviazione cloud legittima e funzionalità di software ben documentate, in particolare in Microsoft Office.”

Lo sviluppo della vicenda arriva mentre l’azienda afferma che almeno 20 organizzazioni situate in Russia sono state compromesse utilizzando Decoy Dog, una versione modificata di Pupy RAT, attribuendola a un attore minaccioso avanzato che chiama Hellhounds.

Il malware attivamente mantenuto, oltre a consentire all’avversario di controllare remotamente l’host infetto, è dotato di uno scriptlet progettato per trasmettere dati di telemetria a un account “automatizzato” su Mastodon con il nome “Lamir Hasabat” (@lahat) sull’istanza Mindly.Social.

“Dopo la pubblicazione di materiali sulla prima versione di Decoy Dog, gli autori del malware hanno fatto molto sforzo per ostacolarne la rilevazione e l’analisi sia nel traffico che nel sistema di file“, hanno detto i ricercatori di sicurezza Stanislav Pyzhov e Aleksandr Grigorian.