I ricercatori di sicurezza informatica si stanno concentrando su una nuova campagna di phishing che impiega la tecnica ClickFix per distribuire un framework open-source di comando e controllo (C2) chiamato Havoc.

ClickFix: come viene usata questa tecnica e perché

“Il malintenzionato nasconde ogni fase del malware dietro un sito SharePoint e utilizza una versione modificata di Havoc Demon insieme all’API Microsoft Graph per offuscare le comunicazioni C2 all’interno di servizi affidabili e ben noti“, ha dichiarato Fortinet ForEGuard Labs in un rapporto tecnico.

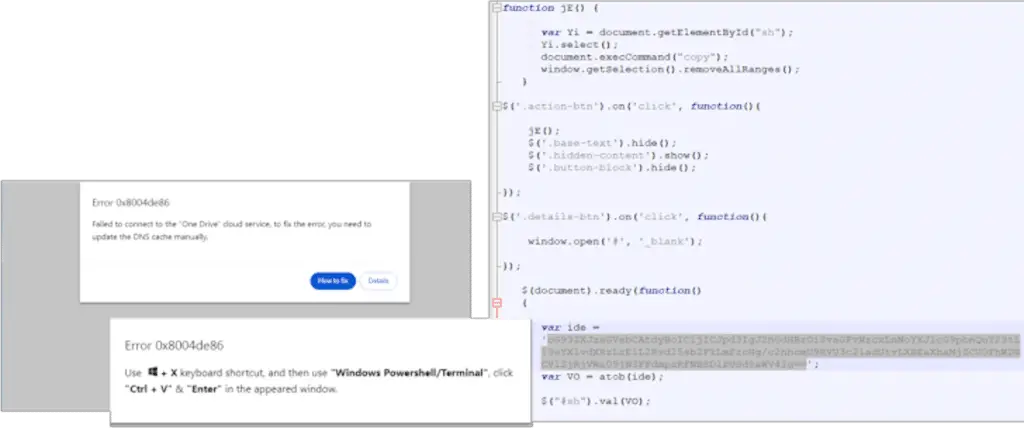

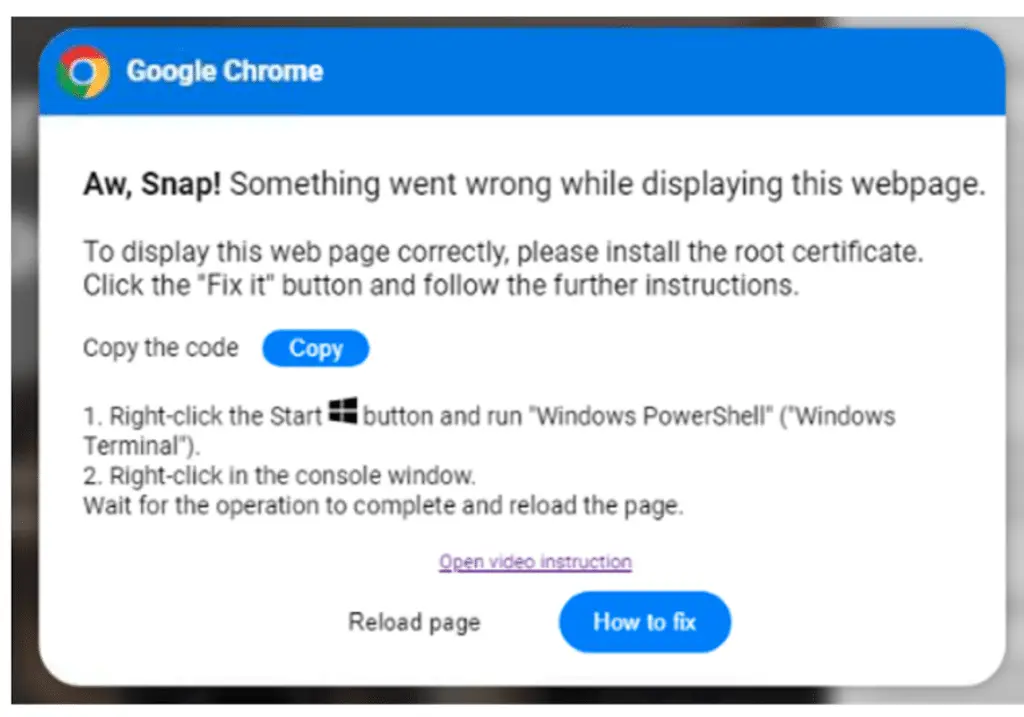

Il punto di partenza dell’attacco è un’email di phishing contenente un allegato HTML (“Documents.html”) che, una volta aperto, visualizza un messaggio di errore, il quale utilizza la tecnica ClickFix per ingannare gli utenti a copiare ed eseguire un comando PowerShell dannoso nel loro terminale o PowerShell, attivando così la fase successiva.

Il comando è progettato per scaricare ed eseguire uno script PowerShell ospitato su un server SharePoint controllato dal nemico. Il PowerShell appena scaricato verifica se viene eseguito in un ambiente sandbox prima di procedere al download dell’interprete Python (“pythonw.exe”), se non è già presente nel sistema.

Il passo successivo consiste nel recuperare ed eseguire uno script Python dallo stesso sito SharePoint che funge da loader per KaynLdr, un loader riflessivo scritto in C e ASM, capace di lanciare una DLL incorporata, in questo caso l’agente Havoc Demon sull’host infetto.

“Il malintenzionato usa Havoc insieme all’API Microsoft Graph per nascondere le comunicazioni C2 all’interno di servizi ben noti“, ha dichiarato Fortinet, aggiungendo che il framework supporta funzionalità per raccogliere informazioni, eseguire operazioni sui file, nonché eseguire comandi ed eseguire payload, manipolazione di token e attacchi Kerberos.

Malwarebytes sull’uso di ClickFix per distribuire Havoc

Lo sviluppo arriva mentre Malwarebytes ha rivelato che i malintenzionati continuano a sfruttare una vulnerabilità nota nelle politiche di Google Ads per prendere di mira i clienti PayPal con pubblicità false servite tramite account di inserzionisti che potrebbero essere stati compromessi.

Le pubblicità cercano di ingannare le vittime che cercano assistenza relativa a problemi di account o preoccupazioni sui pagamenti, spingendole a chiamare un numero fraudolento che probabilmente porterà a far loro consegnare informazioni personali e finanziarie.

“Una vulnerabilità nelle politiche di Google per le landing page (note anche come URL finali) consente a chiunque di impersonare siti web popolari, purché la landing page e l’URL di visualizzazione (la pagina web mostrata in un annuncio) condividano lo stesso dominio“, ha dichiarato Jérôme Segura, senior director of research di Malwarebytes, concludendo: “I truffatori del supporto tecnico sono come avvoltoi che circolano sopra i termini di ricerca più popolari su Google, specialmente quando si tratta di assistenza online o servizio clienti.“