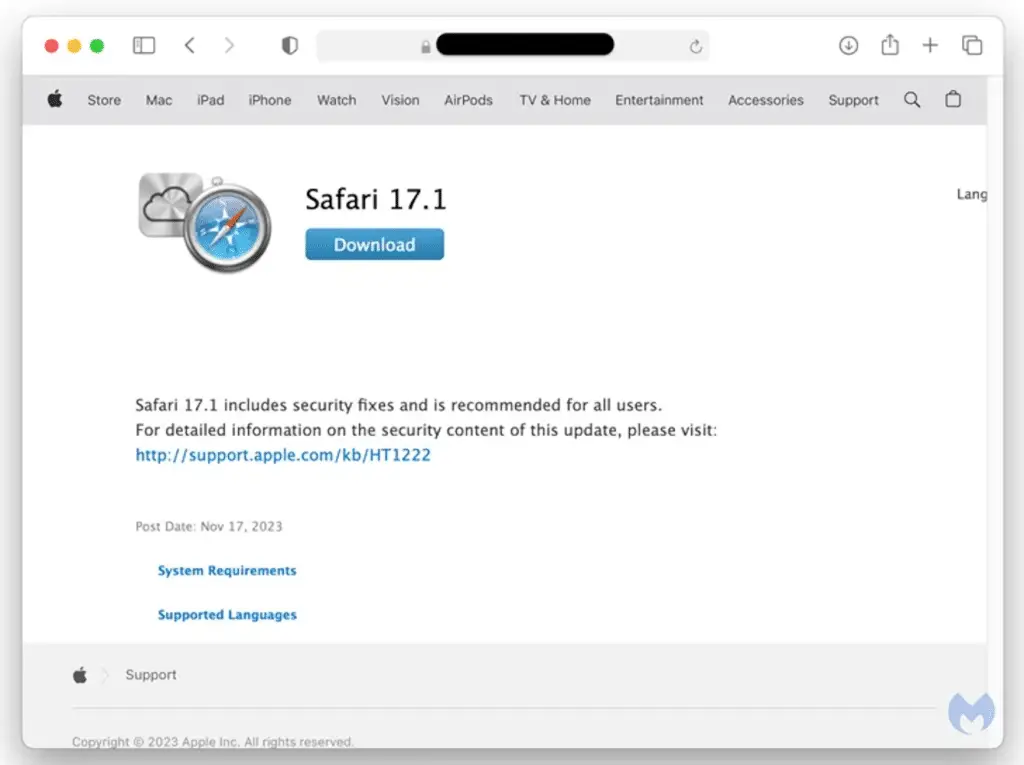

Il furto di informazioni macOS noto come Atomic Stealer viene ora consegnato ai bersagli attraverso una catena di aggiornamenti fasulli del browser web (in questo caso specifico, Safari di MacOS) identificata come ClearFake.

Come funziona la campagna Clear Fake che espande il maware già noto Atomic Staler

“Questa potrebbe benissimo essere la prima volta che vediamo una delle principali campagne di ingegneria sociale, precedentemente riservata a Windows, espandersi non solo in termini di geolocalizzazione ma anche di sistema operativo“, ha detto Jérôme Segura di Malwarebytes in un’analisi del martedì.

Atomic Stealer (alias AMOS), documentato per la prima volta nell’aprile 2023, è una famiglia di malware commerciale venduta su base abbonamento al costo di $1.000 al mese (i famosi malware-as-a-service) e ha la capacità di sottrarre dati dai browser web e dai portafogli di criptovalute.

Poi, nel settembre 2023, Malwarebytes ha documentato dettagliatamente un’altra campagna di Atomic Stealer che sfrutta annunci Google maligni, ingannando gli utenti macOS alla ricerca di una piattaforma di grafici finanziari nota come TradingView per scaricare il malware.

ClearFake, d’altra parte, è un’operazione di distribuzione di malware nascente che utilizza siti WordPress compromessi per servire avvisi fraudolenti di aggiornamenti del browser web nella speranza di distribuire furti di dati e altri malware.

È l’ultima aggiunta a un ampio gruppo di criminali informatici noti come TA569 (alias SocGholish), RogueRaticate (FakeSG), ZPHP (SmartApeSG) ed EtherHiding, noti per utilizzare temi legati a falsi aggiornamenti del browser a questo scopo.

A novembre 2023, la campagna ClearFake si è estesa per mirare ai sistemi macOS con una catena di infezioni quasi identica, sfruttando siti web hackerati per consegnare Atomic Stealer sotto forma di un file DMG.

Lo sviluppo del caso ClearFake è un segno che i malware furtivi continuano a fare affidamento su file di installazione falsi o avvelenati per software legittimi attraverso annunci pubblicitari maligni, reindirizzamenti di motori di ricerca a siti web maligni, download drive-by, phishing e avvelenamento SEO per la propagazione.

“La popolarità di furti come AMOS rende piuttosto facile adattare il payload a diversi bersagli, con piccoli aggiustamenti”, ha affermato Segura.

Lumma Stealer cerca un modo per estrarre Cookie Google Persistenti

La divulgazione segue anche gli aggiornamenti al furto di informazioni LummaC2 che utilizza una tecnica anti-sandbox basata sulla trigonometria che costringe il malware ad attendere fino a quando viene rilevato un comportamento “umano” nella macchina infetta.

Gli operatori del malware stanno inoltre promuovendo una nuova funzionalità che sostengono possa essere utilizzata per raccogliere i cookie dell’account Google da computer compromessi che non scadranno o verranno revocati anche se il proprietario cambia la password.

“Questo comporterà un cambiamento significativo nel mondo dei crimini informatici, consentendo agli hacker di infiltrarsi in ancora più account e compiere attacchi significativi“, ha dichiarato Alon Gal, co-fondatore e CTO di Hudson Rock, in una serie di post su LinkedIn e ha poi aggiunto: “In sostanza, questi cookie sembrano più persistenti e potrebbero portare a un aumento dei servizi Google utilizzati dalle persone che vengono hackerati, e se la pretesa che un cambio di password non invalida la sessione è vera, ci aspettiamo problemi molto più gravi“.

Altri casi simili alla campagna ClearFake

Oltre alle minacce menzionate, il panorama della sicurezza informatica vede la proliferazione di altri casi simili di malware con tecniche sempre più sofisticate; ad esempio, il Trojan bancario Emotet ha continuato a evolversi, sfruttando tattiche avanzate di spear-phishing per infiltrarsi nei sistemi.

Un altro esempio è rappresentato da TrickBot, un modulo bancario modulare che ha ampliato la sua portata per includere funzionalità di distribuzione di ransomware.

Questi casi evidenziano la continua adattabilità e la crescente complessità delle minacce informatiche, sottolineando l’importanza di pratiche di sicurezza avanzate e di aggiornamenti regolari per proteggere i sistemi dagli attacchi sempre più sofisticati.