L’Agenzia per la Sicurezza della Cybersecurity e dell’Infrastruttura degli Stati Uniti (CISA) sta esortando i produttori a eliminare completamente le password predefinite su sistemi esposti a Internet, citando gravi rischi che potrebbero essere sfruttati da attori malintenzionati per ottenere un accesso iniziale e muoversi lateralmente all’interno delle organizzazioni.

Va comunque segnalato che l’uso di password abbastanza standard è un atto abbastanza comune, sebbene sconsigliatissimo in ambito informatico.

Perché la CISA invita a non usare password predefinite

In un avviso pubblicato la scorsa settimana, l’agenzia ha citato attori minacciosi iraniani affiliati al Corpo delle Guardie Rivoluzionarie Islamiche (IRGC) per sfruttare dispositivi di tecnologia operativa con password predefinite per ottenere accesso a sistemi di infrastrutture critiche negli Stati Uniti.

Per “password predefinite” ci si riferisce alle configurazioni predefinite di fabbrica per sistemi incorporati, dispositivi e apparecchiature che sono tipicamente pubblicamente documentate e identiche tra tutti i sistemi all’interno della linea di prodotti di un venditore.

Di conseguenza, i vari cybercriminali in giro per il mondo potrebbero cercare endpoint esposti a Internet utilizzando strumenti come Shodan e cercare di violarli attraverso password predefinite, guadagnando spesso privilegi di root o amministrativi per eseguire azioni post-sfruttamento a seconda del tipo di sistema.

“Le apparecchiature che vengono fornite con una combinazione di nome utente e password preimpostata rappresentano una seria minaccia per le organizzazioni che non la modificano dopo l’installazione, poiché sono bersagli facili per un avversario“, afferma il MITRE.

All’inizio di questo mese, la CISA ha rivelato i criminali informatici affiliati all’IRGC utilizzando la persona Cyber Av3ngers stanno mirando attivamente e compromettendo i controller logici programmabili della serie Vision dell’israeliana Unitronics che sono esposti pubblicamente a Internet attraverso l’uso di password predefinite (“1111”).

“In questi attacchi, la password predefinita era ampiamente conosciuta e pubblicizzata su forum aperti dove è noto che gli attori minacciosi cercano informazioni da utilizzare per violare i sistemi degli Stati Uniti”, ha aggiunto l’agenzia.

Come misure preventive, si invita i produttori a seguire i principi di progettazione sicura e a fornire password di configurazione uniche con il prodotto, o disabilitare tali password dopo un periodo di tempo predefinito e richiedere agli utenti di abilitare metodi di autenticazione multi-fattore (MFA) resistente al phishing.

L’agenzia ha inoltre consigliato ai fornitori di effettuare test sul campo per determinare come i clienti stanno implementando i prodotti nei loro ambienti e se coinvolgono l’uso di meccanismi non sicuri.

“L’analisi di questi test sul campo contribuirà a colmare il divario tra le aspettative dello sviluppatore e l’utilizzo effettivo del prodotto da parte del cliente“, ha detto la CISA nelle sue linee guida.

La divulgazione avviene mentre la Direzione Nazionale della Cyber Sicurezza di Israele (INCD) ha attribuito a un criminale informatico libanese con collegamenti al Ministero dell’Intelligence iraniano la responsabilità di orchestrare attacchi informatici mirati alle infrastrutture critiche nel paese nel corso della sua guerra in corso con Hamas dal 2023.

Gli attacchi, che coinvolgono lo sfruttamento di vulnerabilità di sicurezza conosciute (ad esempio, CVE-2018-13379) per ottenere informazioni sensibili e distribuire malware distruttivi, sono stati collegati a un gruppo di attacco chiamato Plaid Rain (precedentemente Polonium).

Lo sviluppo segue anche la pubblicazione di un nuovo avviso da parte della CISA che delinea le contromisure di sicurezza per le entità sanitarie e delle infrastrutture critiche per rafforzare le loro reti contro possibili attività maliziose e ridurre la probabilità di compromissione del dominio e imporre l’uso di password robuste e MFA resistente al phishing;

- Assicurarsi che solo porte, protocolli e servizi con validi bisogni aziendali siano in esecuzione su ciascun sistema;

- Configurare gli account di servizio solo con le autorizzazioni necessarie per i servizi che gestiscono;

- Cambiare tutte le password predefinite per applicazioni, sistemi operativi, router, firewall, punti di accesso wireless e altri sistemi;

- Interrompere il riutilizzo o la condivisione di credenziali amministrative tra account utente/amministratore;

- Imporre una gestione coerente degli aggiornamenti;

- Implementare controlli di rete;

- Valutare l’uso di hardware e software non supportati e interromperne l’uso se possibile;

- Crittografare le informazioni personali identificabili (PII) e altri dati sensibili.

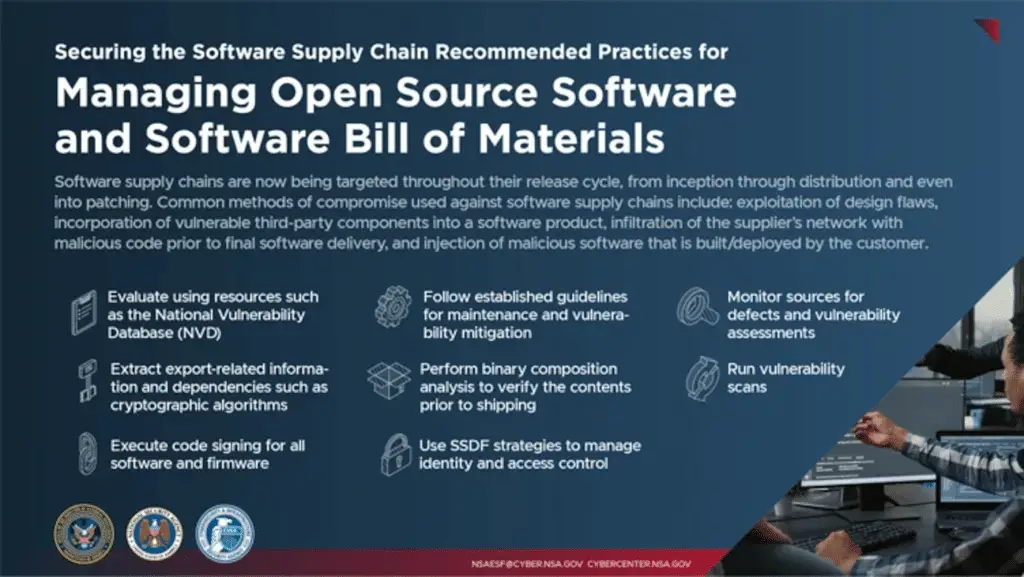

Inoltre, la National Security Agency (NSA) degli Stati Uniti, l’Ufficio del Direttore dell’Intelligence Nazionale (ODNI) e la CISA hanno pubblicato un elenco di pratiche consigliate che le organizzazioni possono adottare per consolidare il lato software e migliorare la sicurezza dei loro processi di gestione del software open source.

“Le organizzazioni che non seguono una pratica gestionale coerente e sicura per il software open source che utilizzano sono più inclini a diventare vulnerabili a exploit noti nei pacchetti open source e incontrare maggiori difficoltà nel reagire a un incidente“, ha dichiarato Aeva Black, responsabile della sicurezza del software open source presso la CISA.