L’Agenzia per la Sicurezza Informatica e delle Infrastrutture degli Stati Uniti (CISA) ha aggiunto mercoledì una vulnerabilità critica che interessa i prodotti Fortinet al suo catalogo delle Vulnerabilità Note Sfruttate (KEV), citando prove di sfruttamento attivo.

FortiOS e altri software: tutte le vulnerabilità rivelate dalla CISA da Fortinet a Palo Alto Networks

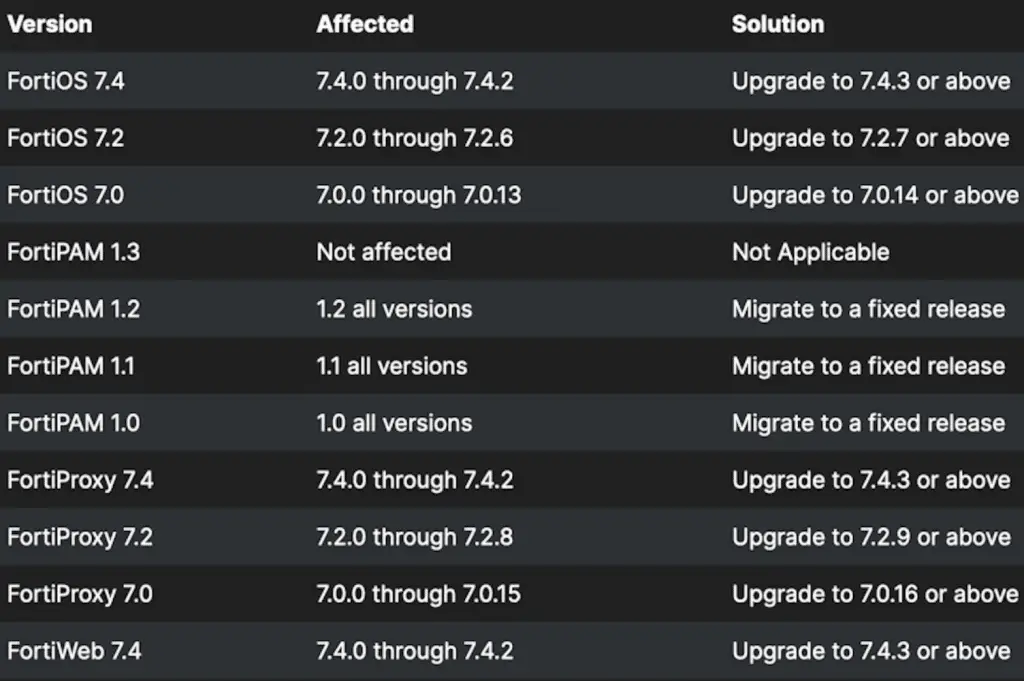

La vulnerabilità, tracciata come CVE-2024-23113 (punteggio CVSS: 9.8), riguarda casi di esecuzione di codice da remoto che colpiscono FortiOS, FortiPAM, FortiProxy e FortiWeb.

“Una vulnerabilità di formato controllato esternamente [CWE-134] nel demone fgfmd di FortiOS può consentire a un attaccante remoto non autenticato di eseguire codice o comandi malevoli tramite richieste appositamente costruite“, ha osservato Fortinet in un avviso riguardante la falla a febbraio 2024.

Come spesso accade in questi casi, il bollettino fornisce pochi dettagli su come questa vulnerabilità viene sfruttata attivamente o su chi la stia utilizzando e soprattutto contro chi.

In considerazione dello sfruttamento attivo, alle agenzie del Federal Civilian Executive Branch (FCEB) è imposto di applicare le mitigazioni fornite dal fornitore entro il 30 ottobre 2024 per garantire la massima protezione.

Palo Alto Networks ha rivelato dei bug critici nel suo programma “Expedition”

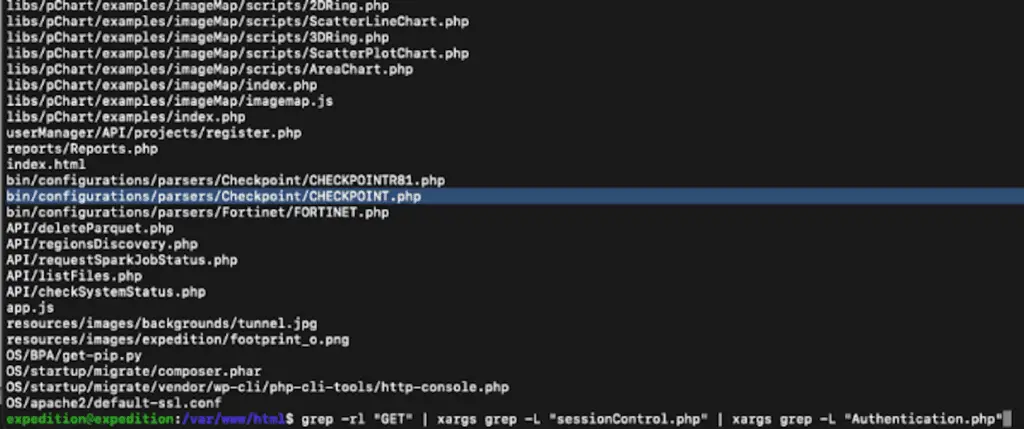

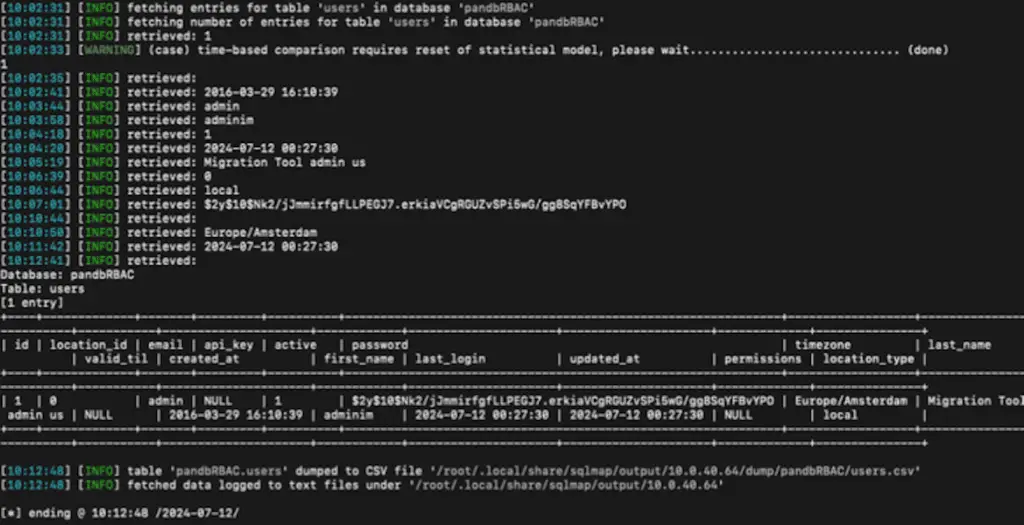

Il nuovo sviluppo arriva mentre Palo Alto Networks ha divulgato diverse falle di sicurezza in Expedition che potrebbero consentire a un attaccante di leggere il contenuto del database e file arbitrari, oltre a scrivere file arbitrari nelle posizioni di archiviazione temporanea sul sistema.

“Combinati, questi includono informazioni come nomi utente, password in chiaro, configurazioni di dispositivi e chiavi API dei firewall PAN-OS,” ha dichiarato Palo Alto Networks in un avviso mercoledì.

Le vulnerabilità, che interessano tutte le versioni di Expedition precedenti alla 1.2.96, sono elencate di seguito:

- CVE-2024-9463 (punteggio CVSS: 9.9) – Una vulnerabilità di iniezione di comandi del sistema operativo (OS) che consente a un attaccante non autenticato di eseguire comandi OS arbitrari come root

- CVE-2024-9464 (punteggio CVSS: 9.3) – Una vulnerabilità di iniezione di comandi OS che consente a un attaccante autenticato di eseguire comandi OS arbitrari come root

- CVE-2024-9465 (punteggio CVSS: 9.2) – Una vulnerabilità di iniezione SQL che consente a un attaccante non autenticato di rivelare il contenuto del database di Expedition

- CVE-2024-9466 (punteggio CVSS: 8.2) – Una vulnerabilità di archiviazione in chiaro di informazioni sensibili che consente a un attaccante autenticato di rivelare nomi utente, password e chiavi API del firewall generate utilizzando tali credenziali

- CVE-2024-9467 (punteggio CVSS: 7.0) – Una vulnerabilità di scripting cross-site riflesso (XSS) che consente l’esecuzione di JavaScript malevolo nel contesto del browser di un utente autenticato di Expedition se quell’utente clicca su un link malevolo, consentendo attacchi di phishing che potrebbero portare al furto della sessione del browser di Expedition

L’azienda ha attribuito a Zach Hanley di Horizon3.ai la scoperta e la segnalazione di CVE-2024-9464, CVE-2024-9465 e CVE-2024-9466, e a Enrique Castillo di Palo Alto Networks CVE-2024-9463, CVE-2024-9464, CVE-2024-9465 e CVE-2024-9467.

Non ci sono prove che queste vulnerabilità siano mai state sfruttate in contesti rali, anche se è stato riferito che i passaggi per riprodurre il problema sono già di dominio pubblico, grazie a Horizon3.ai.

Ci sono circa 23 server Expedition esposti a internet, la maggior parte dei quali si trova negli Stati Uniti, in Belgio, Germania, Paesi Bassi e Australia. Come mitigazioni, si raccomanda di limitare l’accesso agli utenti, host o reti autorizzati e di spegnere il software quando non è in uso attivo.

Cisco Risolve una falla nel Nexus Dashboard Fabric Controller

La scorsa settimana, Cisco ha rilasciato patch per correggere una falla critica di esecuzione di comandi nel Nexus Dashboard Fabric Controller (NDFC), causata da un’autorizzazione impropria dell’utente e dalla convalida insufficiente degli argomenti di comando.

Tracciata come CVE-2024-20432 (punteggio CVSS: 9.9), potrebbe consentire a un attaccante remoto autenticato, con privilegi limitati, di eseguire un attacco di iniezione di comandi contro un dispositivo interessato; vale la pena dire che (fortunatamente!) la vulnerabilità è stata risolta nella versione 12.2.2 di NDFC e che le versioni 11.5 e precedenti non sono suscettibili a tale falla di sicurezza.

“Un attaccante potrebbe sfruttare questa vulnerabilità inviando comandi costruiti a un endpoint API REST interessato o tramite l’interfaccia utente web,” ha dichiarato l’azienda. “Un exploit riuscito potrebbe consentire all’attaccante di eseguire comandi arbitrari sulla CLI di un dispositivo gestito da Cisco NDFC con privilegi di amministratore di rete.”