Una banda di criminali informatici nota come ChamelGang è stata vista utilizzare un impianto precedentemente non documentato per compromettere i sistemi Linux, segnando una nuova espansione delle abilita’ di questo gruppo.

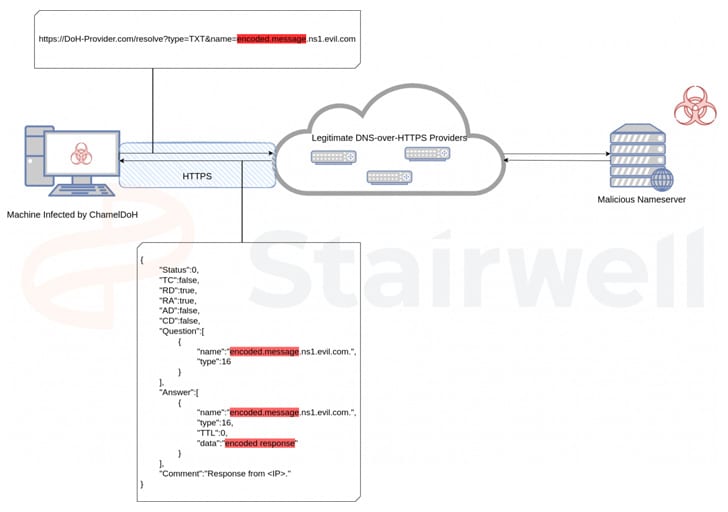

Il malware, denominato ChamelDoH da Stairwell, è uno strumento basato su C++ per la comunicazione tramite tunneling DNS-over-HTTPS (DoH).

ChamelGang è stato scoperto per la prima volta dalla società russa di cybersecurity Positive Technologies a settembre 2021, dettagliando i suoi attacchi alle industrie di produzione di carburante, energia e aviazione in Russia, negli Stati Uniti, in India, Nepal, Taiwan e Giappone.

LA serie di attacchi ha sfruttato le vulnerabilità nei server Microsoft Exchange e nell’applicazione Red Hat JBoss Enterprise per guadagnare un accesso iniziale e portare avanti attacchi di furto di dati utilizzando un backdoor passivo chiamato DoorMe.

“Si tratta di un modulo nativo di IIS che viene registrato come un filtro attraverso il quale vengono elaborati le richieste e le risposte HTTP,” ha detto Positive Technologies all’epoca. “Il suo principio di funzionamento è insolito: il backdoor elabora solo quelle richieste in cui è impostato il corretto parametro del cookie.”

Il backdoor Linux scoperto da Stairwell, da parte sua, è progettato per catturare le informazioni del sistema ed è capace di operazioni di accesso remoto come l’upload di file, il download, la cancellazione e l’esecuzione di comandi shell.

L’unicita’ di ChamelDOH

Ciò che rende ChamelDoH unico è il suo nuovo metodo di comunicazione che utilizza DoH, che viene utilizzato per eseguire la risoluzione del Sistema di Nomi di Dominio (DNS) tramite il protocollo HTTPS, per inviare richieste DNS TXT a un server dei nomi ambigui.

“A causa del fatto che questi fornitori di DoH sono comunemente utilizzati come server DNS [cioè, Cloudflare e Google] per il traffico legittimo, non possono essere facilmente bloccati su tutta l’impresa,” ha detto il ricercatore di Stairwell Daniel Mayer.

L’uso del DoH per il comando e il controllo (C2) offre anche ulteriori vantaggi per i malintenzionati in quanto le richieste non possono essere intercettate tramite un attacco di un adversary-in-the-middle (AitM) a causa dell’uso del protocollo HTTPS.

Ciò significa anche che le soluzioni di sicurezza non possono identificare e proibire le richieste DoH malevole e interrompere le comunicazioni, trasformandole in un canale crittografato tra un host compromesso e il server C2.

“Il risultato di questa tattica [chamelDOH] è simile al C2 tramite domain fronting, dove il traffico viene inviato a un servizio legittimo ospitato su un CDN, ma reindirizzato a un server C2 tramite l’intestazione Host della richiesta – sia la rilevazione che la prevenzione sono difficili” ha spiegato Mayer.

La società di cybersecurity con sede in California ha detto di aver rilevato un totale di 10 campioni di ChamelDoH su VirusTotal, uno dei quali è stato caricato il 14 dicembre 2022.

Le ultime scoperte mostrano che il “gruppo ha anche dedicato molto tempo e sforzo alla ricerca e allo sviluppo di un set di strumenti altrettanto robusto per le intrusioni Linux,” ha detto Mayer.

ChamelDOH e la sicurezza Linux: bisogna preoccuparsi?

Fortunatamente no.

Come sempre, gran parte delle problematiche possono essere mitigate tramite sane abitudini informatiche e di navigazione.

Con la crescente popolarita’ di Linux aumentano di conseguenza anche i link “strani” dove scaricare ogni sorta di schifezza.

Importante quindi tenere dei “buoni” comportamenti in senso di navigazione e stare attenti a cosa si scarica, stare di conseguenza attenti a cosa si fa eseguire ed eventualmente aggiornare il sistema operativo quando necessario.