Una serie di attacchi di phishing in corso è stata utilizzata per distribuire il malware SmokeLoader sotto forma di un file poliglotta, secondo il Computer Emergency Response Team dell’Ucraina (CERT-UA).

Da precisare che questo non è il primo attacco al governo ucraino, si veda l’attacco con ISO di Windows fasulle qualche mese fa.

Cosa sappiamo dell’attacco al CERT-UA

Le email, secondo l’agenzia, sono state inviate utilizzando account compromessi e vengono fornite con un archivio ZIP che, in realtà, è un file poliglotta contenente un documento trappola e un file JavaScript.

Il codice JavaScript viene quindi utilizzato per lanciare un eseguibile che prepara l’esecuzione del malware SmokeLoader; questo malware, individuato per la prima volta nel 2011, è un loader il cui obiettivo principale è quello di scaricare o caricare un malware più furtivo o più efficace nei sistemi infetti.

CERT-UA ha attribuito l’attività ad un gruppo di cybercriminali noti col nome di UAC-0006 e lo ha caratterizzato come un’operazione a scopo finanziario effettuata con l’obiettivo di rubare credenziali e di effettuare trasferimenti di fondi non autorizzati.

In un avviso correlato, l’autorità per la sicurezza informatica dell’Ucraina ha anche rivelato dettagli di attacchi distruttivi orchestrati da un gruppo noto come UAC-0165 contro organizzazioni del settore pubblico.

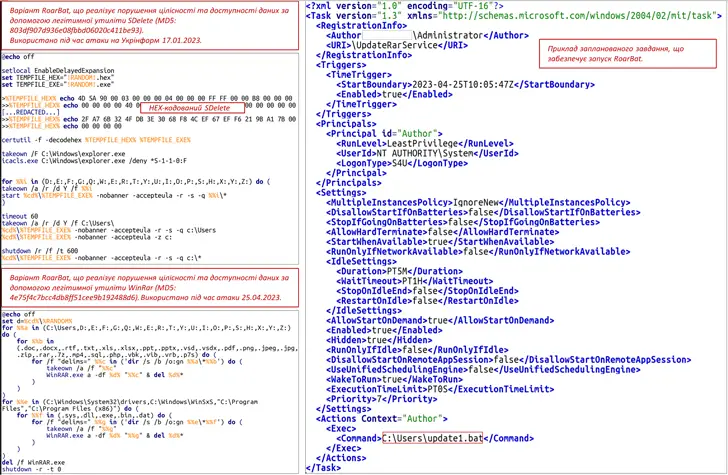

L’attacco, che ha preso di mira un’organizzazione statale non identificata, ha comportato l’uso di un nuovo malware di tipo wiper basato su batch script chiamato RoarBAT che effettua una ricerca ricorsiva di file con un elenco specifico di estensioni e li cancella irrevocabilmente utilizzando l’utilità WinRAR legittima.

Ciò è stato ottenuto archiviando i file identificati utilizzando l’opzione della riga di comando “-df” e successivamente eliminando gli archivi creati. Il batch script è stato eseguito mediante un’attività pianificata.

Contemporaneamente, i sistemi Linux sono stati compromessi utilizzando uno script bash che ha sfruttato l’utilità dd per sovrascrivere i file con zeri, evitando efficacemente la rilevazione da parte del software di sicurezza.

“È stato riscontrato che l’operatività dei computer elettronici (apparecchiature server, postazioni utente automatizzate, sistemi di archiviazione dati) è stata compromessa a seguito dell’impatto distruttivo effettuato con l’uso del software appropriato“, ha detto CERT-UA.

“L’accesso all’obiettivo ICS dell’attacco sarebbe stato ottenuto collegandosi a una VPN utilizzando dati di autenticazione compromessi. L’implementazione riuscita dell’attacco è stata facilitata dalla mancanza di autenticazione a più fattori durante le connessioni remote alla VPN“.

L’agenzia ha inoltre attribuito con moderata sicurezza UAC-0165 al noto gruppo Sandworm (noto anche come FROZENBARENTS, Seashell Blizzard o Voodoo Bear), che ha una storia di attacchi wiper dallo scoppio della guerra russo-ucraina lo scorso anno.

Il collegamento con Sandworm deriva da significative similitudini con un altro attacco distruttivo che ha colpito l’agenzia di stampa statale ucraina Ukrinform nel gennaio 2023, che è stato associato al collettivo avversario.

Le allerte arrivano una settimana dopo che CERT-UA ha messo in guardia contro gli attacchi di phishing effettuati dal gruppo APT28 sponsorizzato dallo stato russo, che ha preso di mira enti governativi nel paese con falsi avvisi di aggiornamento di Windows.

Quando nemmeno le organizzazioni sono preparate

Da questo articolo si può trarre una curiosa considerazione: molto spesso nemmeno le organizzazioni politiche di alto livello sono preparatissime in tema di sicurezza informatica, figurarsi l’utente comune.

Putroppo non tutti siamo la CERT-UA e in un mondo informatizzato bisognerebbe imparare un minimo a conoscere quel che si fa su internet, a prescindere dal tipo di lavoro.

Ma il problema sta proprio qui: se spesso le istituzioni non sono preparate in tema informatica, è molto difficile lo siano gli utenti se non prendono iniziativa di proprio pugno.