Microsoft sta richiamando l’attenzione su un gruppo di criminali informatici con base in Marocco, noto come Storm-0539, responsabile di frodi e furti di carte regalo attraverso attacchi di phishing via email e SMS altamente sofisticati.

Come funziona la frode delle carte regalo virtuali

“Il loro obiettivo principale è rubare carte regalo e trarne profitto vendendole online a un prezzo scontato“, ha affermato l’azienda nel suo ultimo rapporto Cyber Signals. “Abbiamo visto alcuni esempi in cui il gruppo di criminali informatici ha rubato fino a 100.000 dollari al giorno in alcune aziende“.

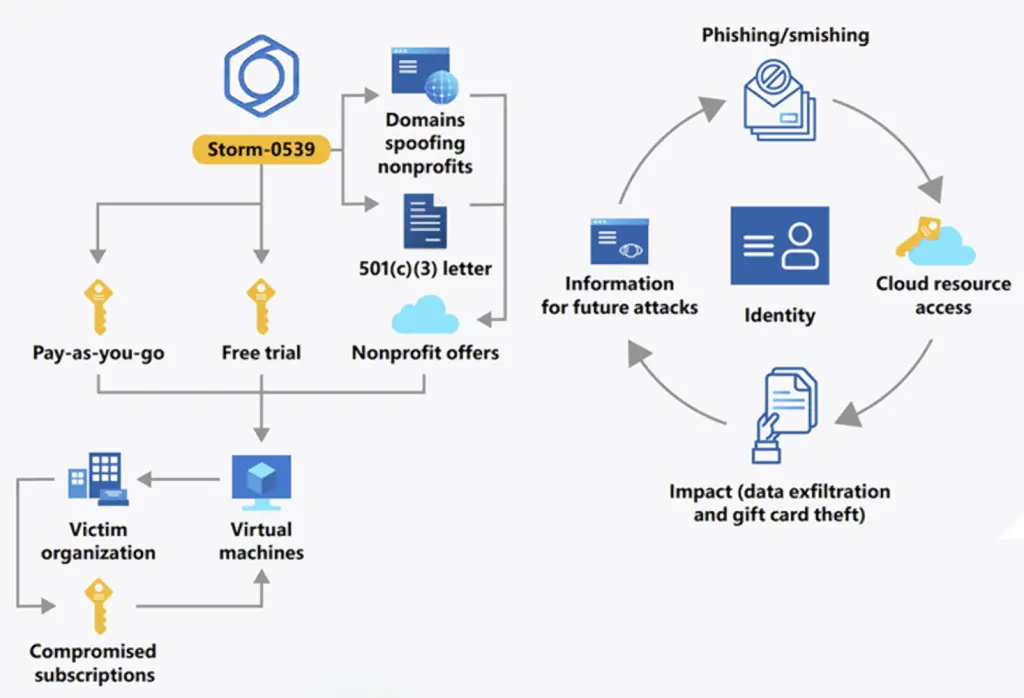

Storm-0539 è stato messo in evidenza per la prima volta da Microsoft a metà dicembre 2023, collegandolo a campagne di ingegneria sociale prima delle festività di fine anno per rubare le credenziali e i token di sessione delle vittime tramite pagine di phishing adversary-in-the-middle (AitM).

Il gruppo, noto anche come Atlas Lion e attivo almeno dalla fine del 2021, è noto per abusare dell’accesso iniziale registrando i propri dispositivi per bypassare l’autenticazione e ottenere accesso persistente, acquisire privilegi elevati e compromettere i servizi legati alle carte regalo creando carte regalo false per facilitare la frode.

Come sono state organizzate le catene di attacco con le carte regalo virtuali

Le catene di attacco sono ulteriormente progettate per ottenere accesso nascosto all’ambiente cloud della vittima, consentendo al gruppo di criminali informatici di eseguire una vasta ricognizione e sfruttare l’infrastruttura per raggiungere i loro obiettivi finali; gli obiettivi della campagna includono grandi rivenditori, marchi di lusso e noti ristoranti fast-food.

L’obiettivo finale dell’operazione è riscattare il valore associato a queste carte, vendere le carte regalo ad altri criminali informatici sui mercati neri o utilizzare dei “money mule” per incassare le carte regalo.

Il targeting criminale dei portali delle carte regalo segna un’evoluzione tattica del gruppo di hacker, che in precedenza si era impegnato a rubare dati delle carte di pagamento utilizzando malware sui dispositivi point-of-sale (PoS).

Il produttore di Windows ha affermato di aver osservato un aumento del 30% dell’attività di intrusione di Storm-0539 tra marzo e maggio 2024, descrivendo gli attaccanti come sfruttatori della loro profonda conoscenza del cloud per “condurre ricognizioni sui processi di emissione delle carte regalo di un’organizzazione“.

All’inizio di questo mese, il Federal Bureau of Investigation (FBI) degli Stati Uniti ha rilasciato un avviso in PDF che avverte degli attacchi di smishing perpetrati dal gruppo che prendono di mira i dipartimenti delle carte regalo delle corporazioni di vendita al dettaglio utilizzando un kit di phishing sofisticato per bypassare l’autenticazione a più fattori (MFA).

“In un caso, una corporazione ha rilevato l’attività fraudolenta delle carte regalo di Storm-0539 nel loro sistema e ha istituito cambiamenti per prevenire la creazione di carte regalo fraudolente“, ha affermato l’FBI.

“Coloro che stanno dietro il gruppo [hacker marocchino] Storm-0539 hanno continuato i loro attacchi di smishing e hanno riconquistato l’accesso ai sistemi aziendali. Poi, gli autori hanno cambiato tattica per localizzare le carte regalo non riscattate e hanno cambiato gli indirizzi email associati con quelli controllati dai criminali informatici di Storm-0539 per riscattare le carte regalo.”

Phishing sì, ma non solo furto di credenziali

Vale la pena notare che le attività i criminali informatici vanno oltre il furto delle credenziali di accesso del personale dei dipartimenti delle carte regalo, i loro sforzi si estendono anche all’acquisizione di password e chiavi di secure shell (SSH), che potrebbero poi essere vendute per guadagni finanziari o utilizzate per attacchi successivi.

Un’altra tattica adottata da Storm-0539 prevede l’uso di liste di mailing interne legittime per diffondere messaggi di phishing una volta ottenuto l’accesso iniziale, aggiungendo una patina di autenticità agli attacchi. È stato inoltre scoperto che crea prove gratuite o account studenti su piattaforme di servizi cloud per configurare nuovi siti web.

L’abuso dell’infrastruttura cloud, incluso l’impersonare organizzazioni non profit legittime presso i fornitori di servizi cloud, è un segno che i gruppi motivati finanziariamente stanno prendendo spunto dai playbook degli autori sponsorizzati dallo stato avanzato per camuffare le loro operazioni e rimanere inosservati.

La parola a Microsoft

Microsoft sta esortando le aziende che emettono carte regalo a trattare i loro portali di carte regalo come obiettivi di alto valore monitorando i login sospetti.

“Le organizzazioni dovrebbero anche considerare di integrare la MFA con politiche di accesso condizionato dove le richieste di autenticazione vengono valutate utilizzando segnali di identità aggiuntivi come le informazioni sulla posizione dell’indirizzo IP o lo stato del dispositivo, tra le altre cose“, ha reso noto l’azienda.

“Le operazioni di Storm-0539 sono persuasive a causa dell’uso da parte degli autori di email legittime compromesse e dell’imitazione delle piattaforme legittime utilizzate dall’azienda bersaglio.”

L’inganno e il cloud

Lo sviluppo arriva mentre Enea ha rivelato dettagli di campagne criminali che sfruttano servizi di archiviazione cloud come Amazon S3, Google Cloud Storage, Backblaze B2 e IBM Cloud Object Storage per truffe basate su SMS con carte regalo che reindirizzano gli utenti a siti web dannosi con l’obiettivo di depredare informazioni sensibili.

“L’URL che collega all’archiviazione cloud viene distribuito tramite messaggi di testo, che sembrano autentici e possono quindi bypassare le restrizioni del firewall“, ha affermato il ricercatore di Enea Manoj Kumar.

“Quando gli utenti mobili fanno clic su questi link, che contengono domini di piattaforme cloud ben note, vengono indirizzati al sito web statico memorizzato nel bucket di archiviazione. Questo sito web poi inoltra o reindirizza automaticamente gli utenti agli URL di spam incorporati o agli URL generati dinamicamente utilizzando JavaScript, tutto senza che l’utente ne sia consapevole.”

All’inizio di aprile 2023, Enea ha inoltre scoperto campagne che coinvolgono URL costruiti utilizzando l’indirizzo legittimo di Google, “google.com/amp”, che viene poi combinato con caratteri codificati per nascondere l’URL della truffa (i famosi link ingannevoli, nei quali non si dovrebbe cliccare mai).

“Questo tipo di fiducia viene sfruttato dai malintenzionati che cercano di ingannare gli abbonati mobili nascondendosi dietro URL apparentemente legittimi”, ha sottolineato Kumar. “Le tecniche degli attaccanti possono includere l’adescamento degli abbonati sui loro siti web con false pretese, e il furto di informazioni sensibili come i dettagli delle carte di credito, le credenziali email o dei social media e altri dati personali.”