Sono state scoperte due campagne di sorveglianza di lunga durata rivolte alla comunità uigura in Cina e altrove con strumenti spyware Android progettati per raccogliere informazioni sensibili e tracciare la loro posizione.

Scoperto pertanto un ceppo di malware precedentemente non documentato (ancora i maggiori antivirus non hanno le definizioni) chiamato BadBazaar e varianti aggiornate di un programma di spionaggio soprannominato MOONSHINE dai ricercatori del Citizen Lab dell’Università di Toronto nel settembre 2019.

BadBazaar e MOONSHINE, cosa sappiamo di questi spyware

“Strumenti di sorveglianza mobile come BadBazaar e MOONSHINE possono essere utilizzati per tracciare molte delle attività ‘pre-criminali’, azioni considerate indicative di estremismo religioso o separatismo dalle autorità dello Xinjiang“, ha affermato Lookout in un resoconto dettagliato delle operazioni.

Sembra che la campagna BadBazaar, secondo la società di sicurezza, risalga alla fine del 2018 e comprenda 111 app uniche che si “mascherano” molto bene da benigni lettori video, messenger, addirittura applicazioni relative alla religione e persino l’imitazione spyware di TikTok.

Sebbene questi campioni siano stati distribuiti attraverso piattaforme di social media e canali di comunicazione in lingua uigura, Lookout indagando, ha tuttavia trovato un programma dizionario chiamata “Uyghur Lughat” sull’App Store di Apple che comunica con un server utilizzato dalla sua controparte Android per raccogliere informazioni di base sull’iPhone.

Quindi lo spyware gira anche su iPhone?

L’applicazione iOS, tuttavia, continua ad essere disponibile su App Store.

“Dato che le varianti di BadBazaar spesso acquisiscono le loro capacità di sorveglianza scaricando gli aggiornamenti dal loro [server di comando e controllo], è possibile che chi mette in giro le minacce speri di aggiornare in seguito il campione [programma/app] iOS con funzionalità di sorveglianza simili“, hanno evidenziato i ricercatori.

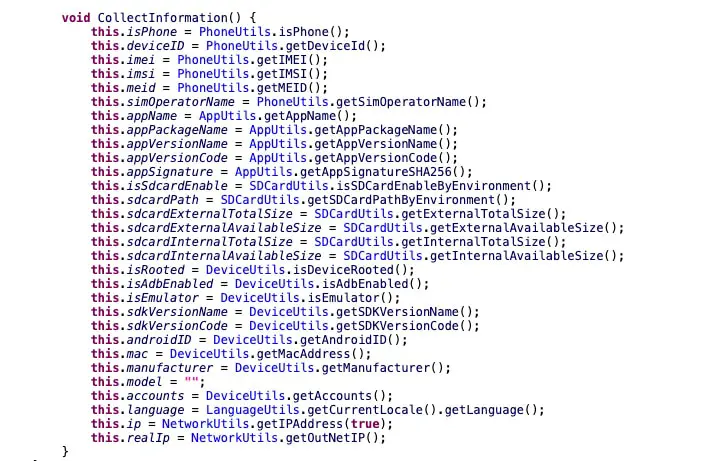

BadBazaar, una volta installato, è in possesso di diverse funzionalità che gli consentono di raccogliere i registri delle chiamate, le posizioni GPS, i messaggi (SMS) e file personali degli utenti; tra le altre cose può pure registrare le telefonate, fare foto, e “agguantare” i metadati presenti nel dispositivo.

Un’ulteriore analisi dell’infrastruttura del codice sorgente di BadBazaar ha rivelato sovrapposizioni con un’altra operazione spyware rivolta alla minoranza etnica venuta alla luce nel luglio 2020 e che utilizzava un set di strumenti Android chiamato DoubleAgent.

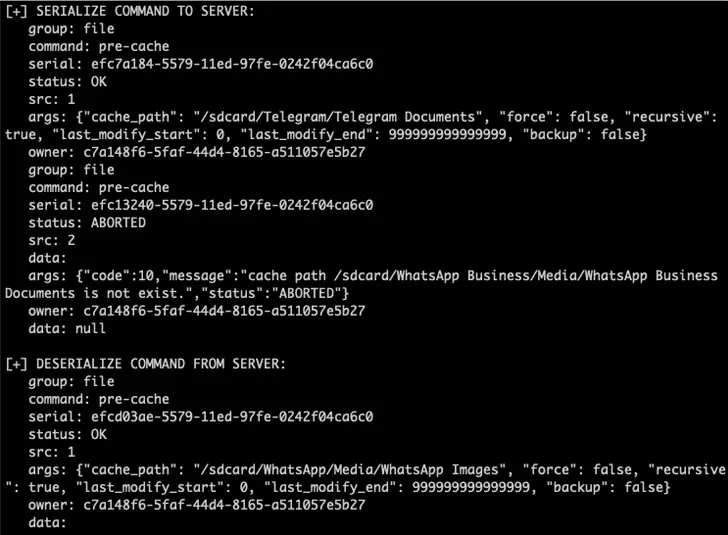

Gli attacchi che fanno uso MOONSHINE, in modo simile, hanno impiegato oltre 50 applicazioni spyware dannose da luglio 2022 progettate per accumulare dati personali dai dispositivi infetti, oltre a registrare audio e scaricare file di dubbia fattura.

“La maggior parte di questi campioni sono versioni trojanizzate di popolari piattaforme di social media, come WhatsApp o Telegram, o versioni trojanizzate di applicazioni culturali musulmane, strumenti in lingua uigura o programmi di preghiera“, hanno affermato i ricercatori.

Le precedenti attività informatiche dannose che sfruttavano il kit spyware MOONSHINE Android sono state attribuite a un malintenzionato che sembra corrispondere al soprannome di POISON CARP (detto anche Evil Eye o Earth Empusa), un gruppo di stato-nazione con sede in Cina noto per i suoi attacchi contro gli uiguri.

Alla richiesta di spiegazioni, Google ha affermato che tutte le applicazioni Android vengono scansionate da Google Play Protect prima che vengano pubblicate sullo store e che monitora regolarmente le operazioni delle applicazioni per identificare le violazioni delle norme.

“In qualità di partner di App Defense Alliance, collaboriamo regolarmente con Lookout e altri per aiutare a mantenere al sicuro Google Play“, ha detto il colosso della tecnologia. “Le applicazioni incluse in questo rapporto non sono mai state pubblicate su Google Play e sono state rifiutate dal nostro team nell’ambito del nostro processo di revisione delle applicazioni“.

I risultati arrivano poco più di un mese dopo che Check Point ha rivelato i dettagli di un’altra operazione di sorveglianza di lunga data rivolta alla comunità musulmana turca che ha distribuito un trojan chiamato MobileOrder almeno dal 2015.

“BadBazaar e queste nuove varianti di MOONSHINE si aggiungono alla già vasta raccolta di programmi di sorveglianza unici utilizzati nelle campagne per sorvegliare e successivamente detenere individui in Cina“, ha affermato Lookout.

“L’ampia distribuzione di BadBazaar e MOONSHINE e la velocità con cui sono state introdotte nuove funzionalità indicano che lo sviluppo di queste famiglie [di programmi] è in corso e che c’è una domanda continua di questi strumenti“.

Lo sviluppo segue anche un rapporto di Google Project Zero la scorsa settimana, che ha scoperto le prove delfatto che di un fornitore di sorveglianza commerciale senza nome che armava tre falle di sicurezza zero-day nei telefoni Samsung con un chip Exynos con kernel versione 4.14.113.

Le falle di sicurezza sono state tappate da Samsung nel marzo 2021.