Dei falsi aggiornamenti dei browser vengono utilizzati per diffondere un malware Android precedentemente non documentato chiamato Brokewell.

Una panoramica del malware Android Brokewell

“Brokewell è un tipico malware bancario moderno dotato sia di capacità di furto di dati che di controllo remoto integrate nel malware“, ha dichiarato la società di sicurezza informatica dei Paesi Bassi nota come ThreatFabric in un’analisi pubblicata giovedì.

Si crede che il malware sia in sviluppo attivo, aggiungendo nuovi comandi per catturare gli eventi touch, le informazioni testuali visualizzate sullo schermo e le applicazioni che l’utente avvia.

Ecco la lista delle app Brokewell che si mascherano da Google Chrome, ID Austria e Klarna:

- jcwAz.EpLIq.vcAZiUGZpK (Google Chrome)

- zRFxj.ieubP.lWZzwlluca (ID Austria)

- com.brkwl.upstracking (Klarna)

Come altre recenti famiglie di malware che girano sul robottino di Google di questo tipo, Brokewell è in grado di aggirare le restrizioni imposte da Google che impediscono alle app sideloaded di richiedere autorizzazioni per il servizio di accessibilità.

Brokewell ha un funzionamento analogo ai trojan bancari

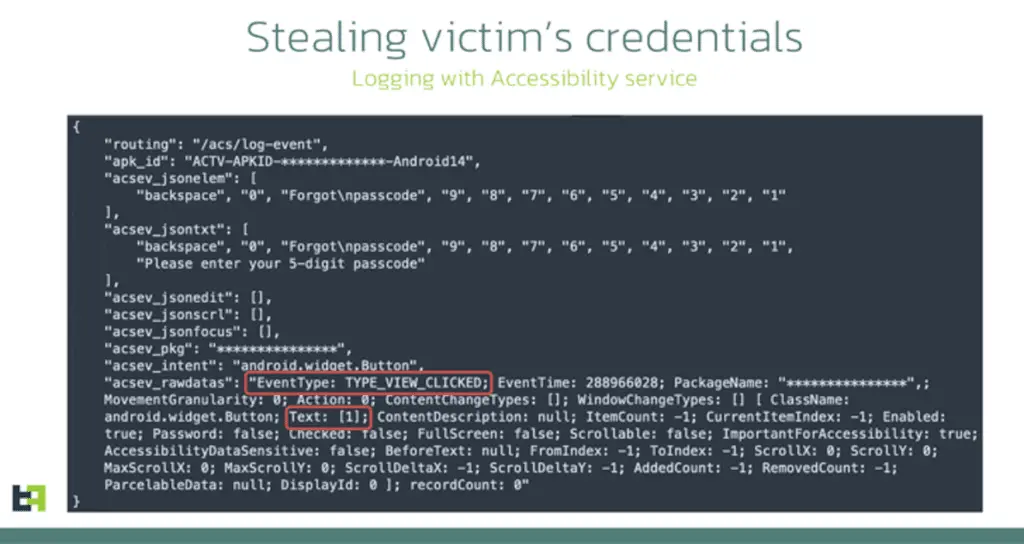

Il trojan bancario, una volta installato e avviato per la prima volta, chiede alla vittima di concedere autorizzazioni per il servizio di accessibilità, che successivamente utilizza per concedere automaticamente altre autorizzazioni e compiere varie attività maligne.

Ciò include la visualizzazione di schermate sovrapposte alle app mirate per rubare le credenziali dell’utente; può anche rubare i cookie aprendo una WebView e caricando il sito web legittimo (è un semplice script in JavaScript in effetti), dopodiché i cookie di sessione vengono intercettati e trasmessi a un server controllato dall’autore (o dagli autori) del malware.

Da notare che Android System WebView è doppiamente legato al mondo Google, non solo al sistema operativo del robottino, ma anche altri browser basati su Chromium come Brave od Opera lo usano come motore di rendering per caricare i siti.

Altre caratteristiche di Brokewell includono la capacità di registrare audio, scattare screenshot, recuperare i registri delle chiamate, accedere alla posizione del dispositivo, elencare le applicazioni installate, registrare ogni evento che accade sul dispositivo, inviare messaggi SMS, effettuare chiamate telefoniche, installare e disinstallare app, e persino disabilitare il servizio di accessibilità.

A quali problematiche l’incappare in questo malware

I criminali informatici, tra l’altro, possono anche sfruttare la funzionalità di controllo remoto del malware per vedere ciò che viene visualizzato sullo schermo in tempo reale, nonché interagire con il dispositivo attraverso clic, swipe e touch.

Riguardo al carpire i dati del touch: sebbene sia molto improbabile, non è impossibile che sia possibile carpire l’impronta digitale delle vittime.

Si dice che Brokewell sia opera di un sviluppatore che si fa chiamare “Baron Samedit Marais” e gestisce il progetto “Brokewell Cyber Labs”, che include anche un Android Loader ospitato pubblicamente su Gitea.

Il loader è progettato per agire come un dropper che aggira le restrizioni delle autorizzazioni di accessibilità nelle versioni Android 13, 14 e 15 utilizzando una tecnica precedentemente adottata dai servizi di dropper-as-a-service (DaaS) come SecuriDropper e distribuire l’impianto del trojan.

Conclusione

Per impostazione predefinita, le app del loader generate attraverso questo processo hanno il nome del pacchetto “com.brkwl.apkstore”, anche se questo può essere configurato dall’utente fornendo un nome specifico o abilitando il generatore di nomi di pacchetti casuali.

La disponibilità gratuita del loader significa che potrebbe essere adottato da altri criminali informatici che cercano di aggirare le protezioni di sicurezza di Android.

“In secondo luogo, le offerte esistenti di ‘Dropper-as-a-Service’ che attualmente forniscono questa capacità come caratteristica distintiva probabilmente chiuderanno i loro servizi o cercheranno di riorganizzarsi“, ha detto ThreatFabric, che ha poi concluso dicendo: “questo abbassa ulteriormente la barriera di ingresso per i criminali informatici che cercano di distribuire malware mobile su dispositivi moderni, facilitando l’ingresso di più hacker nel settore.”

Infine si consiglia di prestare attenzione alle fonti dalle quali si scaricano i dati, usare le fonti ufficiali (preferibilmente) o in alternativa fonti di terze parti verificate ed affidabili.