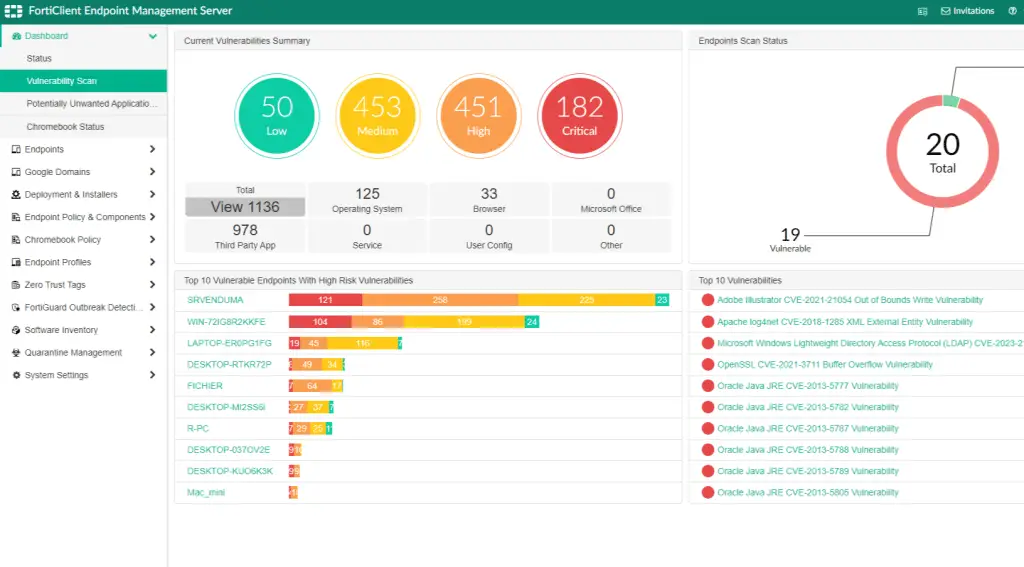

Un criminale informatico come BrazenBamboo ha sfruttato una vulnerabilità di sicurezza irrisolta nel software FortiClient di Fortinet per Windows per estrarre credenziali VPN, utilizzando un framework modulare chiamato DEEPDATA.

BrazenBamboo e lo sfruttamento della vulnerabilità

Volexity, che ha reso pubbliche queste scoperte venerdì, ha affermato di aver individuato lo sfruttamento zero-day di una vulnerabilità di divulgazione delle credenziali nel luglio 2024, descrivendo BrazenBamboo come lo sviluppatore dietro DEEPDATA, DEEPPOST e LightSpy.

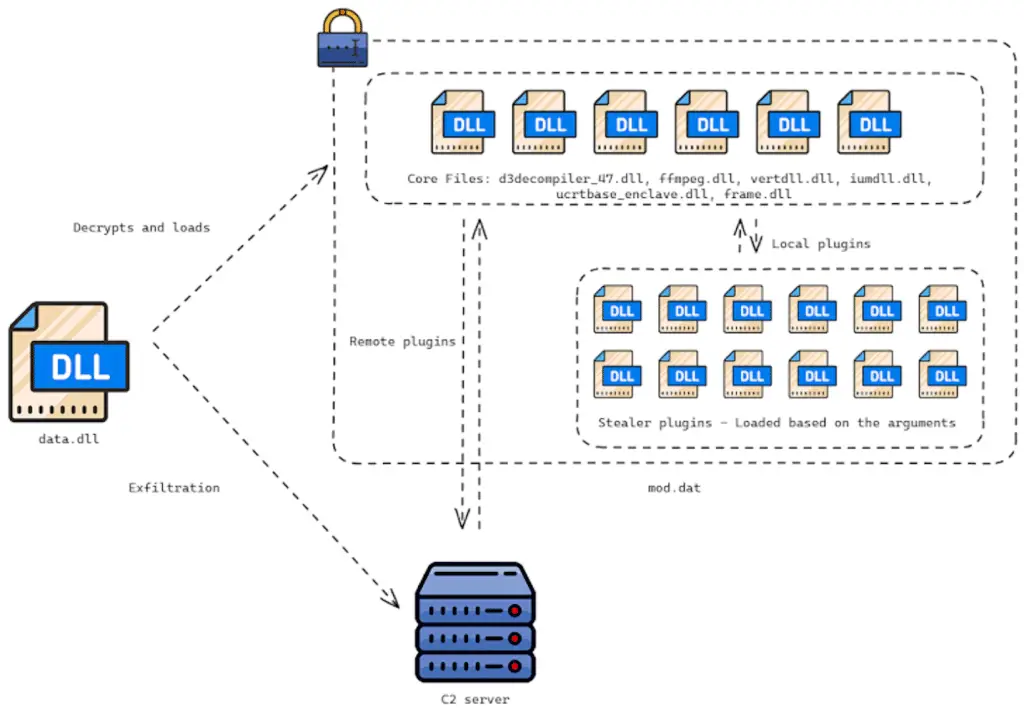

“DEEPDATA è uno strumento modulare post-exploitation per il sistema operativo Windows, utilizzato per raccogliere un’ampia gamma di informazioni dai dispositivi presi di mira“, hanno spiegato venerdì i ricercatori di sicurezza Callum Roxan, Charlie Gardner e Paul Rascagneres.

Ma il malware di BrazenBamboo quando è uscito per la prima volta?

Il malware è sbucato fuori per la prima volta questa settimana, quando BlackBerry ha descritto il framework di sorveglianza basato su Windows utilizzato dal gruppo di criminali informatici legato alla Cina, noto come APT41, per raccogliere dati da piattaforme come WhatsApp, Telegram, Signal, WeChat, LINE, QQ, Skype, Microsoft Outlook, DingDing, Feishu, KeePass, oltre a password di applicazioni, informazioni dai browser web, hotspot Wi-Fi e software installato.

“Dallo sviluppo iniziale dell’impianto spyware LightSpy nel 2022, l’autore ha lavorato in modo persistente e metodico sul targeting strategico delle piattaforme di comunicazione, con enfasi su furtività e accesso persistente,” ha osservato il team di ricerca sulle minacce informatiche di BlackBerry.

La componente principale di DEEPDATA è una libreria a collegamento dinamico (DLL) chiamata “data.dll”, progettata per decrittare e lanciare 12 diversi plugin utilizzando un modulo orchestratore (“frame.dll”); tra i plugin figura una DLL di FortiClient non documentata in precedenza, capace di catturare credenziali VPN.

“Questo plugin sfrutta una vulnerabilità zero-day nel client VPN di Fortinet per Windows, permettendo di estrarre le credenziali dell’utente dalla memoria del processo del client,” hanno spiegato i ricercatori.

Volexity ha riferito di aver segnalato la vulnerabilità a Fortinet il 18 luglio 2024, ma ha sottolineato che il problema rimane irrisolto.

Un altro strumento appartenente al portfolio di malware di BrazenBamboo è DEEPPOST, uno strumento post-exploitation per l’esfiltrazione di dati, capace di trasferire file a un endpoint remoto.

I sistemi operativi coinvolti

DEEPDATA e DEEPPOST rafforzano le già potenti capacità di spionaggio informatico del criminale informatico, ampliando LightSpy, che esiste in varianti per macOS, iOS e ora Windows.

“L’architettura della variante Windows di LightSpy è diversa dalle altre varianti documentate per sistemi operativi,” ha spiegato Volexity. “Questa variante viene distribuita tramite un installatore che implementa una libreria per eseguire shellcode in memoria. Il shellcode scarica e decodifica il componente orchestratore dal server di comando e controllo (C2).”

I bersagli di BrazenBamboo

L’orchestratore viene eseguito tramite un loader chiamato BH_A006, utilizzato in precedenza da un sospetto gruppo di minacce cinese noto come Space Pirates, che ha storicamente preso di mira entità russe.

Non è chiaro se questa sovrapposizione sia dovuta al fatto che BH_A006 sia un malware disponibile in commercio o rappresenti la prova di un “quartermaster digitale” responsabile della gestione di un pool centralizzato di strumenti e tecniche tra criminali informatici.

L’orchestratore di LightSpy, una volta lanciato, utilizza WebSocket e HTTPS per la comunicazione e l’esfiltrazione dei dati e sfrutta fino a otto plugin per registrare tramite webcam, avviare una shell remota per eseguire comandi, raccogliere audio, dati dai browser, file, sequenze di tasti, schermate e un elenco dei software installati.

LightSpy e DEEPDATA condividono numerose sovrapposizioni a livello di codice e infrastruttura, suggerendo che le due famiglie di malware siano probabilmente opera di un’azienda privata incaricata di sviluppare strumenti di hacking per operatori governativi, come dimostrano esempi di aziende quali Chengdu 404 e I-Soon.

“BrazenBamboo è un criminale informatico con ottimi finanziamenti, con capacità multi-piattaforma e una longevità operativa“, ha concluso Volexity. “La sua esposizione e le sue notevoli capacità indicano sia una funzione di sviluppo sofisticata sia requisiti operativi che guidano l’output dello sviluppo.”