I ricercatori di sicurezza informatica hanno scoperto una nuova variante del botnet Gafgyt che prende di mira macchine con password SSH deboli per minare criptovalute su istanze compromesse utilizzando la potenza computazionale della GPU.

Botnet Gafgyt, ecco come si è evoluto secondo gli esperti

Questo indica che il “botnet IoT sta prendendo di mira server più robusti che operano in ambienti cloud nativi“, ha detto il ricercatore di Aqua Security Assaf Morag in un’analisi di mercoledì.

Il botnet Gafgyt (noto anche come BASHLITE, Lizkebab e Torlus), attivo nell’ambiente informatico almeno dal 2014, ha una storia di sfruttamento di credenziali deboli o predefinite per prendere il controllo di dispositivi come router, telecamere e videoregistratori digitali (DVR); è anche in grado di sfruttare falle di sicurezza note in dispositivi Dasan, Huawei, Realtek, SonicWall e Zyxel.

I dispositivi infetti vengono radunati in un botnet capace di lanciare attacchi DDoS (Distributed Denial of Service) contro bersagli di interesse; ci sono prove che suggeriscono che il botnet Gafgyt e Necro siano gestiti da un gruppo di criminali informatici chiamato Keksec, noto anche come Kek Security e FreakOut.

Le minacce IoT come il botnet Gafgyt si evolvono costantemente per aggiungere nuove funzionalità, con varianti rilevate nel 2021 che utilizzano la rete TOR per nascondere le attività dannose, oltre a prendere in prestito alcuni moduli dal codice sorgente trapelato di Mirai. Vale la pena notare che il codice sorgente di Gafgyt è stato pubblicato online all’inizio del 2015, alimentando ulteriormente l’emergere di nuove versioni e adattamenti.

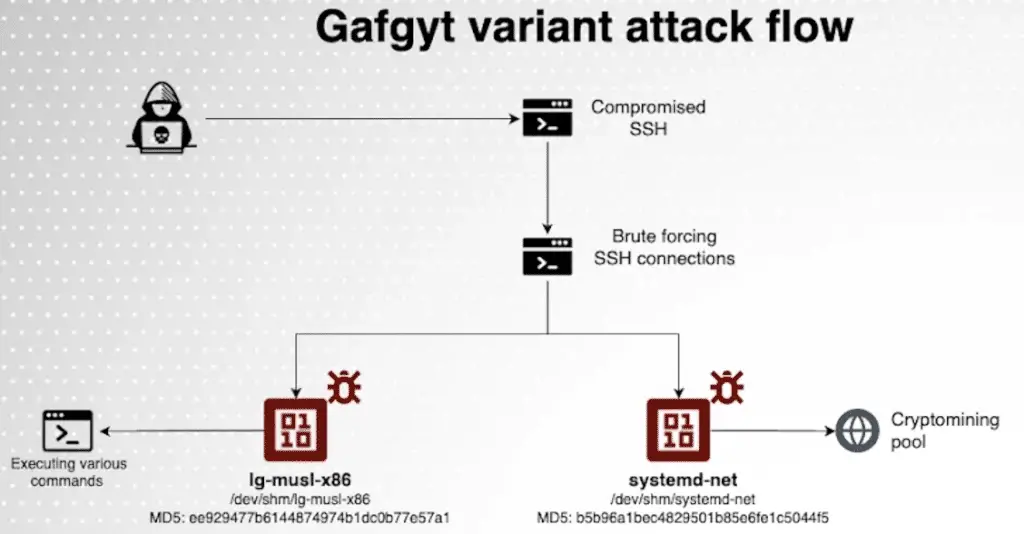

Le ultime catene di attacco coinvolgono il brute-forcing dei server SSH con password deboli per distribuire payload di fase successiva e facilitare un attacco di mining di criptovaluta utilizzando “systemd-net”, ma non prima di aver terminato il malware concorrente già in esecuzione sull’host compromesso.

Botnet Gafgyt e le schede video Nvidia

Viene inoltre eseguito un modulo worming, uno scanner SSH basato su Go chiamato ld-musl-x86, responsabile della scansione di internet alla ricerca di server poco sicuri e della propagazione del malware ad altri sistemi, espandendo così l’ampiezza del botnet e questo comprende SSH, Telnet e credenziali relative ai server di gioco e agli ambienti cloud come AWS, Azure e Hadoop.

“Il cryptominer utilizzato è XMRig, un miner di criptovaluta Monero“, ha detto Morag. “Tuttavia, in questo caso, il criminale informatico [o i criminali informatici] cerca [o cercano] di eseguire un cryptominer utilizzando i flag –opencl e –cuda, che sfruttano la potenza computazionale delle GPU e delle GPU Nvidia.”

Morag ha poi aggiunto che “questo, combinato con il fatto che l’impatto primario del criminale informatico [o dei criminali informatici] è il crypto-mining piuttosto che gli attacchi DDoS, supporta la nostra affermazione che questa variante differisce dalle precedenti. È mirata a colpire ambienti cloud nativi con forti capacità di CPU e GPU.”

I dati raccolti interrogando Shodan mostrano che ci sono oltre 30 milioni di server SSH accessibili pubblicamente, rendendo essenziale che gli utenti prendano provvedimenti per proteggere le istanze contro attacchi brute-force e potenziali sfruttamenti.

Casi analoghi avvenuti in passato

Il caso del botnet Gafgyt non è di certo l’unico nel suo genere e in passato, sono stati osservati diversi casi simili di botnet IoT che sfruttano vulnerabilità di sicurezza per scopi dannosi.

Alcuni esempi includono Mirai, che nel 2016 ha sfruttato dispositivi IoT con credenziali predefinite per lanciare massicci attacchi DDoS; Hajime, un malware che si diffondeva in modo simile a Mirai ma cercava di proteggere i dispositivi infetti da altre minacce; e Reaper, che ha ampliato la gamma di dispositivi compromessi utilizzando vulnerabilità non ancora corrette piuttosto che solo credenziali deboli.

Questi casi dimostrano l’evoluzione costante delle minacce IoT e la necessità di rafforzare la sicurezza dei dispositivi collegati in rete.