Un bootkit “invisibile ai radar” (cioè agli antivirus) per l’Unified Extensible Firmware Interface (UEFI) chiamato BlackLotus è diventato il primo malware noto al pubblico in grado di aggirare le difese del Secure Boot di Windows 11, rendendolo una minaccia potente nel panorama informatico.

BlackLotus: quando l’avvio sicuro, forse, non basta

“Questo bootkit può funzionare anche su sistemi Windows 11 completamente aggiornati con UEFI Secure Boot abilitato“, ha dichiarato la società slovacca di cybersecurity ESET in un rapporto.

I bootkit UEFI sono implementati nel firmware di sistema e pertanto consentono il pieno controllo del processo di avvio del sistema operativo, permettendo così di disabilitare i meccanismi di sicurezza a livello di sistema operativo e di distribuire payload arbitrari durante l’avvio con elevati privilegi (come il privilegio di amministratore, ad esempio).

Offerto in vendita a $5.000 (e $200 per ogni nuova versione successiva), il potente e toolkit è programmato in Assembly e C e ha una dimensione di 80 kilobytes; presenta anche capacità di geofencing per evitare di infettare computer ed altri dispositivi in Armenia, Bielorussia, Kazakistan, Moldavia, Romania, Russia e Ucraina.

I dettagli su BlackLotus sono emersi per la prima volta nell’ottobre 2022, con il ricercatore sulla sicurezza di Kaspersky Sergey Lozhkin che lo ha descritto come una soluzione crimeware sofisticata.

“Questo rappresenta un po’ un ‘salto’ in avanti, in termini di facilità d’uso, scalabilità, accessibilità e, soprattutto, del potenziale per molto più impatto sotto forma di persistenza, evasione e/o distruzione“, ha detto Scott Scheferman di Eclypsium.

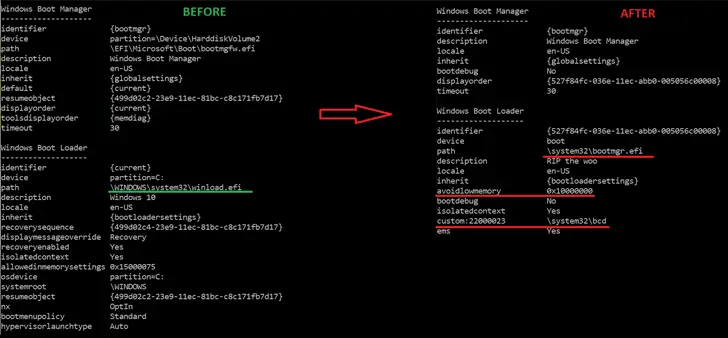

Sostanzialmente, BlackLotus sfrutta una vulnerabilità di sicurezza indicata come CVE-2022-21894 (nota anche come Baton Drop) per aggirare le protezioni del Secure Boot UEFI e creare un attacco persistente; la vulnerabilità è stata risolta da Microsoft come parte dell’aggiornamento Patch Tuesday di gennaio 2022.

Uno sfruttamento della vulnerabilità in questione, secondo ESET, consente l’esecuzione di codice dannoso durante le prime fasi di avvio, permettendo a un malintenzionato di effettuare azioni malevoli su un sistema con UEFI Secure Boot abilitato senza avere accesso fisico ad esso.

“Questo è il primo abuso pubblicamente noto di questa vulnerabilità“, ha affermato il ricercatore ESET Martin Smolár. “Il suo sfruttamento è ancora possibile poiché i file binari interessati e firmati in modo valido non sono ancora stati aggiunti all’elenco di revoche UEFI“.

“BlackLotus ne approfitta, portando le proprie copie di binari legittimi, ma vulnerabili, al sistema per sfruttare la vulnerabilità“, aprendo efficacemente la strada agli attacchi Bring Your Own Vulnerable Driver (BYOVD).

Oltre ad essere capace di disattivare meccanismi di sicurezza come BitLocker, HVCI (Hypervisor-protected Code Integrity) e addirittura Windows Defender, BlackLotus è anche progettato per rilasciare un driver del kernel e un downloader HTTP che comunica con un server di command-and-control (C2) per recuperare malware aggiuntivo in modalità utente o kernel.

Come funziona di preciso questo programma utilizzato per distribuire il bootkit è ancora ignoto, ma quello che sappiamo è che inizia con un componente di installazione responsabile della scrittura dei file nella partizione di sistema EFI, disabilitando HVCI e BitLocker e quindi riavviando l’host.

Il riavvio è seguito dal “potenziamento” della vulnerabilità CVE-2022-21894 per ottenere la persistenza e installare il bootkit, dopodiché viene eseguito automaticamente a ogni avvio del sistema per installare e poi distribuire il driver del kernel.

Mentre il driver ha il compito di avviare il downloader HTTP in modalità utente e di eseguire i payload in modalità kernel della fase successiva, quest’ultimo è in grado di eseguire i comandi ricevuti dal server C2 su HTTPS.

Ciò significa che fa il download e l’esecuzione di un driver del kernel, DLL o un normale eseguibile (.exe), e forse pure un file .msi; BlackLotus sarebbe in grado di recuperare gli aggiornamenti del bootkit e persino disinstallare il bootkit dal sistema infetto.

“Negli ultimi anni sono state scoperte molte vulnerabilità critiche che incidono sulla sicurezza dei sistemi UEFI“, ha affermato Smolár. “Sfortunatamente, a causa della complessità dell’intero ecosistema UEFI e dei relativi problemi della supply-chan, molte di queste vulnerabilità hanno lasciato molti sistemi vulnerabili anche molto tempo dopo che le vulnerabilità sono state risolte, o almeno dopo che ci è stato detto che erano state risolte“.

Ha poi concluso sostenendo: “Era solo una questione di tempo prima che qualcuno approfittasse di questi fallimenti e creasse un bootkit UEFI in grado di funzionare su sistemi con UEFI Secure Boot abilitato.“