Ricercatori di sicurezza informatica hanno scoperto una nuova variante di un trojan a accesso remoto (RAT) per Linux chiamato BIFROSE (detto anche Bifrost) che utilizza un dominio ingannevole mimetizzandosi come il noto programma VMware.

Bifrose: cosa cambia in questa varianti per Linux dalle versioni originali del malware

“Questa ultima versione di Bifrost mira a eludere le misure di sicurezza e compromettere i sistemi bersaglio“, hanno dichiarato i ricercatori di Palo Alto Networks Unit 42, Anmol Maurya e Siddharth Sharma.

BIFROSE è una minaccia informatica che dura da tanto tempo, tanto che risale addirittura al 2004; in passato è stato offerto in vendita nei forum clandestini fino a $10,000, secondo un rapporto di Trend Micro datato dicembre 2015, uno dei primi esempi di malware-as-a-service.

Il malware è stato utilizzato da un gruppo di hacker che è stato mandato dalla Cina, che è noto come BlackTech (conosciuto anche come Circuit Panda, HUAPI, Manga Taurus, Palmerworm, PLEAD, Red Djinn, e Temp.Overboard), con una storia di attacchi a organizzazioni contro il Giappone, Taiwan e gli Stati Uniti.

Si sospetta che i criminali informatici abbiano acquistato il codice sorgente o vi abbia avuto accesso intorno al 2010, riadattando il malware per le proprie campagne tramite backdoor personalizzate come KIVARS e XBOW.

Varianti di BIFROSE per Linux (detto anche ELF_BIFROSE) sono state osservate almeno dal 2020, con capacità di lanciare shell remote, scaricare/caricare file e eseguire operazioni sui file.

“Gli attaccanti distribuiscono tipicamente Bifrost attraverso allegati email o siti web maligni“, hanno affermato i ricercatori. “Una volta installato sul computer della vittima, Bifrost consente all’attaccante di raccogliere informazioni sensibili, come il nome host e l’indirizzo IP della vittima.”

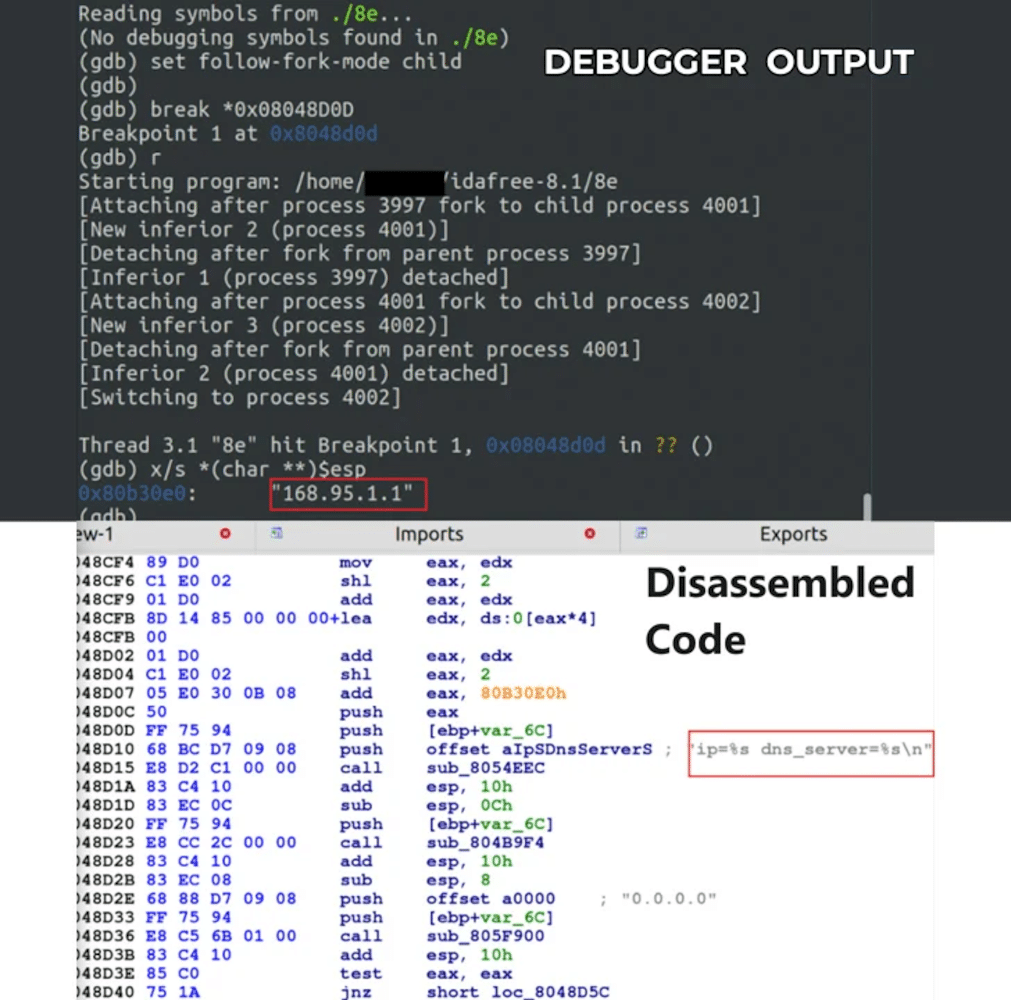

Quello che rende la variante più recente degna di nota è che si collega a un server di comando e controllo (C2) con il nome “download.vmfare[.]com” cercando di fingere di essere il programma VMware; il dominio ingannevole è risolto contattando un risolutore DNS pubblico con sede a Taiwan, con l’indirizzo IP 168.95.1[.]1.

L’Unità 42 ha dichiarato di aver rilevato un aumento dell’attività di Bifrost dall’ottobre 2023, identificando almeno 104 artefatti nella loro telemetria; hanno inoltre scoperto una versione di Bifrost per l’architettura ARM, suggerendo che gli attori delle minacce stiano probabilmente cercando di espandere la loro superficie di attacco.

“Con nuove varianti che utilizzano strategie di dominio ingannevoli come il typosquatting, un recente picco di attività di Bifrost sottolinea la natura pericolosa di questo malware“, hanno dichiarato i ricercatori.

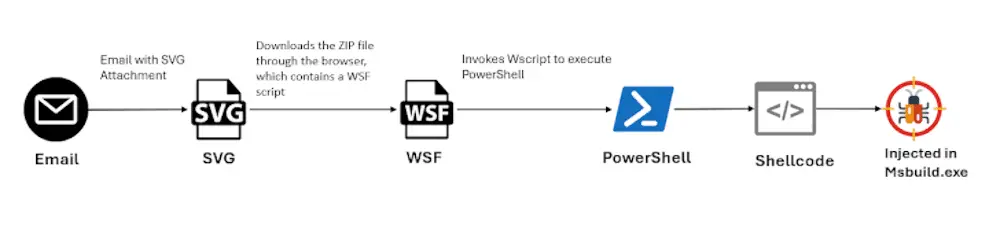

Lo sviluppo avviene mentre McAfee Labs ha stilato un rapporto dettagliato riguardo ad una nuova campagna GuLoader che propaga il malware attraverso allegati di file SVG maligni nelle email; il malware è stato anche osservato essere distribuito tramite script VBS come parte di una consegna multiphase della payload.

“Questo recente aumento [di Bifrost in circolazione] sottolinea le sue tattiche in evoluzione per una portata e un’evasione più ampie“, ha affermato Trustwave SpiderLabs in un post di X della scorsa settimana.

Gli attacchi di Bifrost e GuLoader coincidono con il rilascio di una nuova versione del RAT Warzone, che recentemente ha visto arrestati due dei suoi operatori e la sua infrastruttura smantellata dal governo degli Stati Uniti.

Cosa fare se si venisse in contatto col malware

In caso si sospetti o si abbia ragione di credere di essere entrati in contatto con il malware BIFROSE, è fondamentale adottare immediatamente misure di sicurezza per proteggere il sistema e i dati sensibili; pertanto, prima di tutto, è consigliabile isolare il computer infetto dalla rete per impedire la propagazione del malware, ed evitare anche che il malware carpisca i tuoi dati personali (e non solo).

Successivamente, è importante eseguire una scansione completa del sistema utilizzando un software antivirus affidabile e aggiornato (ad esempio Windows Defender e Malwarebytes su Windows e ClamAV su Linux); nel caso in cui vengano rilevate tracce del malware, è consigliabile rimuoverle seguendo le indicazioni fornite dal software di sicurezza o consultando esperti in sicurezza informatica.

È inoltre consigliato cambiare tutte le password sensibili e monitorare attentamente l’attività del sistema per individuare eventuali comportamenti anomali e nel caso in cui si ritenga di essere vittime di un attacco mirato, è fondamentale informare immediatamente le autorità competenti e cercare assistenza da esperti in sicurezza informatica per una risposta efficace.

La consapevolezza degli utenti e la prontezza nell’adottare misure di sicurezza sono fondamentali per contrastare minacce informatiche come BIFROSE.