Il gruppo hacker cinese noto come UNC3886 si è scoperto sfruttava una vulnerabilità zero-day negli host VMware ESXi per inserire backdoor nei sistemi Windows e Linux.

Da segnalare fin da subito che Windows ha al suo interno il sottosistema Windows per Linux, quindi ormai i due sistemi sono intrinsecamente legati tra loro.

Com’è stata sfruttata questa backdoor VMWARE?

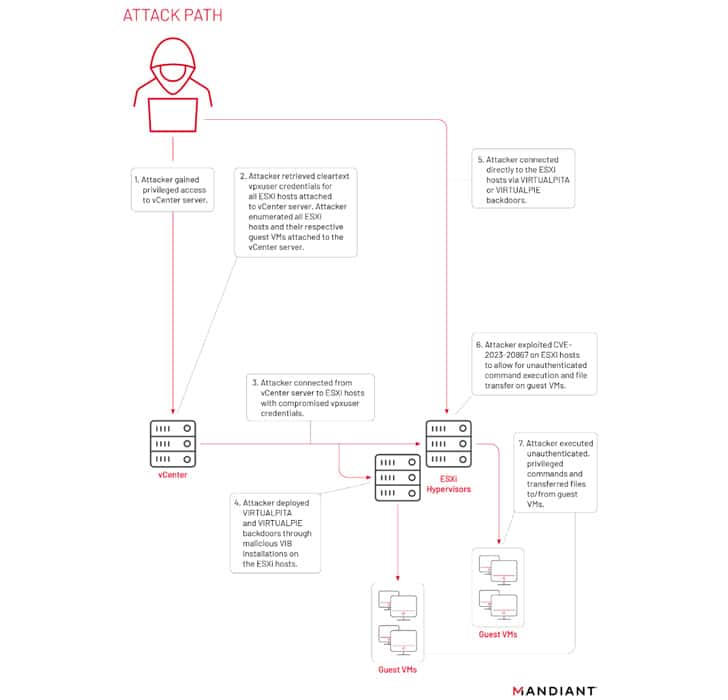

La vulnerabilità che aggira l’autenticazione di VMware Tools, identificata come CVE-2023-20867 (punteggio CVSS: 3.9), “ha consentito l’esecuzione di comandi privilegiati su guest VM di Windows, Linux e PhotonOS (vCenter) senza l’autenticazione delle credenziali del guest da un host ESXi compromesso e senza registrazioni predefinite sulle guest VM“, ha dichiarato Mandiant.

UNC3886 è stato documentato per la prima volta dalla società di intelligence delle minacce di proprietà di Google nel settembre 2022 come un attore di spionaggio informatico che infetta gli server VMware ESXi e vCenter con backdoor chiamati VIRTUALPITA e VIRTUALPIE.

All’inizio di marzo, il gruppo è stato collegato allo sfruttamento di una falla di sicurezza di media minaccia nel sistema operativo di casa Fortinet, noto come FortiOS, ora corretta, per distribuire impianti sugli apparati di rete e interagire con il malware sopra menzionato.

I fautori di questo “attentato” sono stati descritti come un collettivo “altamente abile” che prende di mira organizzazioni di difesa, tecnologia e telecomunicazioni negli Stati Uniti, in Giappone e nella zona dell’Asia-Pacifico.

“Il gruppo ha accesso a una vasta ricerca e supporto per comprendere la tecnologia sottostante degli apparati presi di mira” hanno dichiarato i ricercatori di Mandiant, evidenziando il loro modello di sfruttare le vulnerabilità nei software di firewall e virtualizzazione che non supportano soluzioni EDR.

Come parte dei suoi sforzi per sfruttare i sistemi ESXi, il gruppo hacker è stato osservato, tra le altre cose, raccogliere credenziali dai server vCenter e abusare di CVE-2023-20867 per eseguire comandi e trasferire file da e verso le guest VM da un host ESXi compromesso.

Un aspetto notevole della strategia operativa di UNC3886 è l’uso delle interfacce di comunicazione delle macchine virtuali (VMCI) per il movimento laterale e la persistenza continua, consentendo così di stabilire un canale nascosto tra l’host ESXi e le sue guest VM.

“Questo canale di comunicazione aperto tra guest e host, in cui entrambi i ruoli possono agire come client o server, ha permesso un nuovo mezzo di persistenza per riacquisire l’accesso su un host ESXi con backdoor purché sia stato distribuito un backdoor e l’attaccante ottenga l’accesso iniziale a qualsiasi macchina guest,” ha dichiarato l’azienda.

Lo sviluppo della faccenda arriva mentre il ricercatore del team Summoning, Sina Kheirkhah, ha divulgato tre diverse vulnerabilità in VMware Aria Operations for Networks (CVE-2023-20887, CVE-2023-20888 e CVE-2023-20889) che potrebbero comportare l’esecuzione remota di codice.

“UNC3886 continua a presentare sfide agli investigatori disabilitando e manipolando i servizi di registrazione, rimuovendo selettivamente gli eventi di registrazione relativi alla loro attività,” ha aggiunto. “La pulizia retroattiva dei malintenzionati eseguita nei giorni successivi alle divulgazioni pubbliche sulle loro attività indica quanto siano vigili.”

Windows e Linux sempre più vicini

Questa backdoor porta a fare una riflessione: esiste una scuola di pensiero che vede nei sistemi operativi basati su Kernel Linux quasi una sorta di “rivale” di Windows, tanto da usare dispregiativi verso quest’ultimo.

Tuttavia, curiosamente, GitHub è una piattaforma di Microsoft, che aiuta molto l’utenza Linux, si può dire quindi che Microsoft abbia contribuito non poco a far crescere mondo Linux negli ultimi anni.

Eppure continua ad esserci non poco “astio” nonostante l’apertura “mentale” del colosso tecnologico statunitense.

Sul come Windows e Linux non vadano visti come “rivali”, ma come due cose complementari, servirebbe un articolo a sé stante, è bene ricordare comunque che gli aggiornamenti di sistema sono l’arma a tua disposizione per far sì tu non abbia le problematiche descritte in un prossimo futuro.