Il minaccioso gruppo di criminali informatici noto come Asylum Ambuscade è stato osservato impegnato in operazioni di crimine informatico e spionaggio informatico almeno dal 2020.

Asylum Ambuscade, chi sono e quali sono i loro obbiettivi

“È un gruppo di crimeware che prende di mira i clienti bancari e i trader di criptovalute in diverse regioni, tra cui Nord America ed Europa“, ha dichiarato ESET in un’analisi pubblicata giovedì. “Asylum Ambuscade effettua anche spionaggio contro entità governative in Europa e Asia centrale“.

Il gruppo Asylum Ambuscade è stato documentato per la prima volta da Proofpoint nel marzo 2022 come una campagna di phishing sponsorizzata presumibilmente da uno stato, mirata alle entità governative europee nel tentativo di ottenere informazioni sull’intelligence riguardo ai movimenti dei rifugiati e delle forniture nella regione.

L’obiettivo di questi signori, secondo l’azienda slovacca di sicurezza informatica, è sottrarre informazioni confidenziali e credenziali di accesso alle email dai portali ufficiali delle email governative.

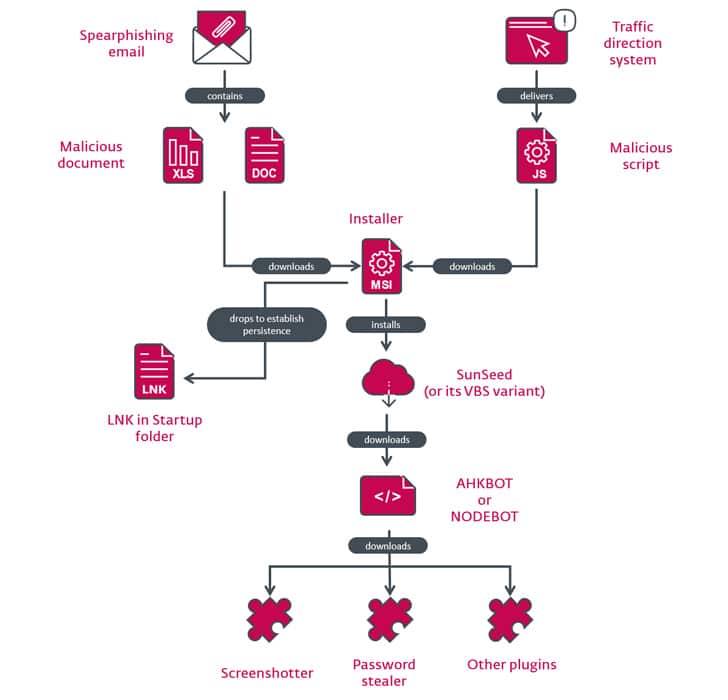

Gli attacchi iniziano con una email di spear-phishing che porta un allegato maligno di foglio di calcolo Excel che, una volta aperto, sfrutta il codice VBA o la vulnerabilità Follina (CVE-2022-30190) per scaricare un pacchetto MSI da un server remoto.

Il programma di installazione, a sua volta, distribuisce un downloader scritto in Lua chiamato SunSeed (o il suo equivalente in script Visual Basic) che, a sua volta, recupera un malware basato su AutoHotkey noto come AHK Bot da un server remoto.

Ciò che è notevole di Asylum Ambuscade è la sua serie di crimini informatici che ha colpito oltre 4.500 vittime in tutto il mondo dal gennaio 2022, con la maggior parte di esse situate in Nord America, Asia, Africa, Europa e Sud America.

“La selezione degli obiettivi è molto ampia e include principalmente individui, trader di criptovalute e piccole e medie imprese in diversi settori“, ha dichiarato il ricercatore di ESET, Matthieu Faou.

Sebbene un aspetto degli attacchi sia progettato per rubare criptovalute, il mirare alle PMI è probabilmente un tentativo di monetizzare l’accesso vendendolo ad altri gruppi di criminali informatici per ottenere profitti illeciti.

La catena di compromissione segue uno schema simile, ad eccezione del vettore di intrusione iniziale, che comporta l’uso di un annuncio Google contraffatto o di un sistema di direzione del traffico (TDS) per indirizzare le potenziali vittime verso un sito web falso che distribuisce un file JavaScript contenente malware.

Gli attacchi hanno anche fatto uso di una versione Node.js di AHK Bot chiamata NODEBOT, che viene utilizzata per scaricare plugin che servono a catturare screenshot, rubare password, raccogliere informazioni di sistema e installare trojan e stealers aggiuntivi.

Dato che le catene di attacco sono quasi identiche tra il crimine informatico e gli sforzi di spionaggio, si sospetta che “Asylum Ambuscade sia un gruppo di crimine informatico che svolge un po’ di spionaggio informatico come attività secondaria”.

Le sovrapposizioni si estendono anche a un altro gruppo di attività chiamato Screentime, che mira a colpire aziende negli Stati Uniti e in Germania con malware personalizzato progettato per rubare informazioni confidenziali. Proofpoint sta monitorando anche il criminale informatico (o forse gruppo) noto con il nome TA866.

“È piuttosto insolito che un gruppo di criminali informatici conduca operazioni di spionaggio informatico dedicate“, ha dichiarato Faou, rendendolo un evento piuttosto raro nel panorama delle minacce informatiche.

Conclusioni

Come al solito è bene che presti attenzione a quanto scarichi, banalmente il discorso sta tutto lì.

Non a caso si parla di file MSI (un tipo di file di installazione di Microsoft Windows) che si possono avere solo per vie traverse, ma molto spesso, è brutto da dire, ma molte persone vanno proprio a cercarsela.