Il gruppo di minacce persistenti avanzate (APT) collegato alla Cina, con nome in codice APT41, è sospettato di utilizzare una “versione avanzata e aggiornata” di un malware noto come StealthVector per diffondere una backdoor precedentemente non documentata, denominata MoonWalk.

È doveroso segnalare che il gruppo hacker cinese APT41 è già noto poiché in passato ha usato altri malware più o meno noti, uno dei quali GC2, un tipo di attacco che veniva rifilato tramite posta elettronica contenente phishing.

Gli aggiornamenti software che APT41 ha fatto ai suoi malware

La nuova variante di StealthVector, che è anche chiamata DUSTPAN, è stata designata DodgeBox da Zscaler ThreatLabz, che ha scoperto il caricatore in aprile 2024.

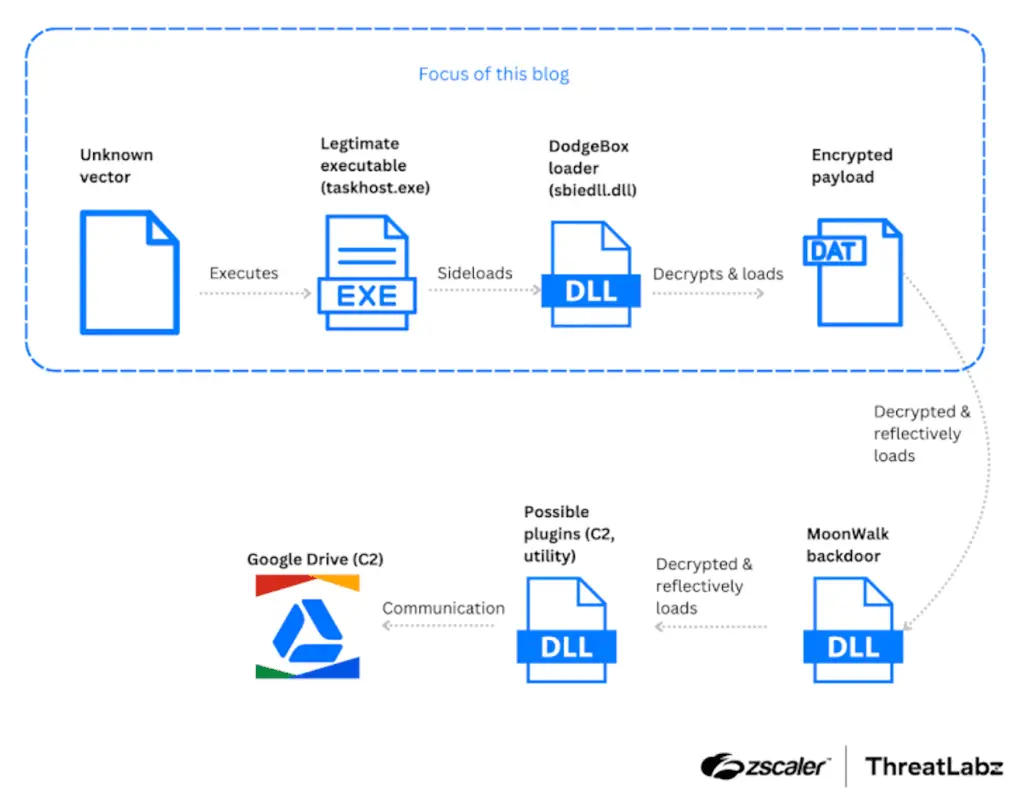

“DodgeBox è un caricatore che procede a caricare una nuova backdoor chiamata MoonWalk“, hanno detto i ricercatori di sicurezza Yin Hong Chang e Sudeep Singh. “MoonWalk condivide molte tecniche di evasione implementate in DodgeBox e utilizza Google Drive per la comunicazione di comando e controllo (C2).“

APT41 è il nome assegnato a un prolifico gruppo di criminali informatici che è legato e e affiliato alla Cina, ed è noto per essere attivo almeno dal 2007; è anche seguito dalla comunità di sicurezza informatica con i nomi Axiom, Blackfly, Brass Typhoon (precedentemente Barium), Bronze Atlas, Earth Baku, HOODOO, Red Kelpie, TA415, Wicked Panda e Winnti.

APT41: una minaccia che viene da un passato non molto lontano

Nel settembre 2020, il Dipartimento di Giustizia degli Stati Uniti (DoJ) ha annunciato l’incriminazione di diversi criminali informatici che sono stati associati al gruppo di hacker cinese per aver orchestrato campagne di intrusioni che hanno preso di mira più di 100 aziende in tutto il mondo.

“Le intrusioni […] hanno facilitato il furto di codice sorgente, certificati di firma del codice software, dati degli account dei clienti e informazioni aziendali preziose“, ha detto il DoJ all’epoca, aggiungendo che hanno anche abilitato “altri schemi criminali, inclusi ransomware e schemi di ‘crypto-jacking‘.”

Negli ultimi anni, il gruppo di minacce è stato collegato a violazioni delle reti governative degli Stati Uniti tra maggio 2021 e febbraio 2022, oltre ad attacchi che hanno preso di mira organizzazioni mediatiche taiwanesi utilizzando uno strumento open-source di red teaming noto come Google Command and Control (GC2), come accennato in precedenza.

File .DLL dannosi e dove trovarli…

L’uso di StealthVector da parte di APT41 è stato documentato per la prima volta da Trend Micro nell’agosto 2021, descrivendolo come un caricatore di shellcode scritto in C/C++ utilizzato per distribuire Cobalt Strike Beacon e un impianto di shellcode chiamato ScrambleCross (noto anche come SideWalk).

DodgeBox è valutato come una versione migliorata di StealthVector, che incorpora anche varie tecniche come il camuffamento della call stack, il side-loading di DLL e il DLL hollowing per eludere la rilevazione, tuttavia il metodo preciso con ilquale il malware viene distribuito è attualmente sconosciuto.

“APT41 utilizza il side-loading di DLL come mezzo per eseguire DodgeBox“, hanno detto i ricercatori. “Utilizzano un eseguibile legittimo (taskhost.exe), firmato da Sandboxie, per caricare una DLL dannosa (sbiedll.dll).“

Potenziali danni di file .DLL “abusivi”

Il file DLL dannoso (cioè DodgeBox) è un caricatore di DLL scritto in C che funge da condotto per decrittare e lanciare un payload di seconda fase, la backdoor MoonWalk.

L’attribuzione di DodgeBox ad APT41 deriva dalle somiglianze tra DodgeBox e StealthVector; l’uso del side-loading di DLL, una tecnica ampiamente utilizzata dai gruppi connessi alla Cina per distribuire malware come PlugX; e il fatto che i campioni di DodgeBox sono stati inviati a VirusTotal dalla Thailandia e Taiwan.

“DodgeBox è un caricatore di malware recentemente identificato che utilizza multiple tecniche per eludere sia la rilevazione statica che quella comportamentale“, hanno detto i ricercatori che hanno concluso dicend aggiungendo che “Offre varie capacità, tra cui decrittare e caricare DLL incorporate, condurre controlli e legami ambientali, ed eseguire procedure di pulizia.“