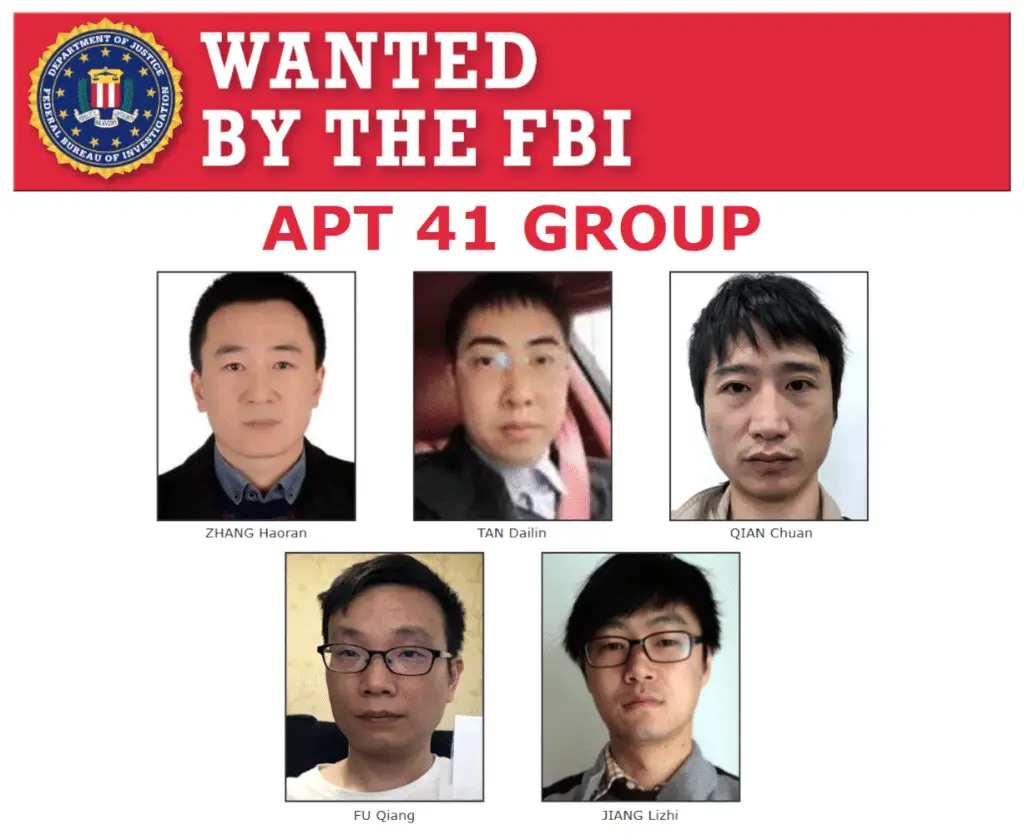

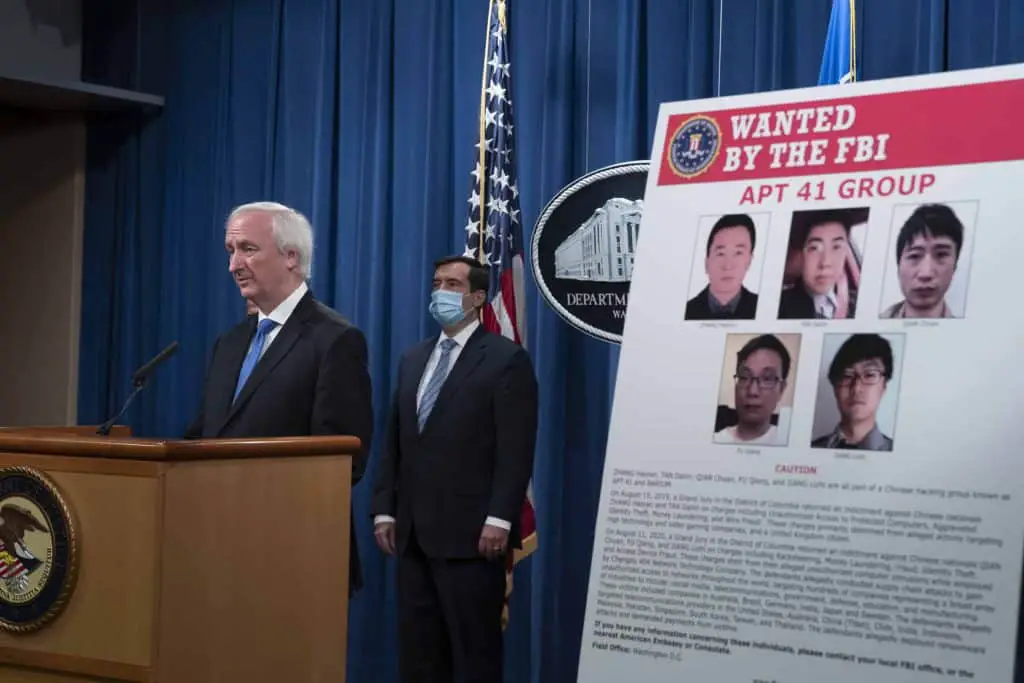

Diverse organizzazioni operanti nei settori della logistica e spedizioni globali, media e intrattenimento, tecnologia e automobilistico in Italia, Spagna, Taiwan, Thailandia, Turchia e Regno Unito sono diventate bersaglio di una “campagna sostenuta” da parte del prolifico gruppo di hacker APT41 con base in Cina; dopo che APT41 si era fatto sentire di recente per rinforzare il suo arsenale di malware, è tornato alla carica.

Cos’ha fatto APT41 alle infrastrutture

“APT41 è riuscito a infiltrarsi e mantenere un accesso prolungato e non autorizzato alle reti di numerose vittime dal 2023, permettendo loro di estrarre dati sensibili per un periodo esteso“, ha dichiarato Mandiant, di proprietà di Google, in un nuovo rapporto pubblicato giovedì.

L’azienda di intelligence sulle minacce ha descritto il gruppo APT41 come unico tra i gruppo di criminali informatici cinesi per il suo uso di “malware non pubblici tipicamente riservati a operazioni di spionaggio in attività che sembrano andare oltre l’ambito delle missioni sponsorizzate dallo stato.”

Qual è il modus operandi di APT41 in questo attacco

Le catene di attacco coinvolgono l’uso di web shell (ANTSWORD e BLUEBEAM), dropper personalizzati (DUSTPAN e DUSTTRAP) e strumenti pubblicamente disponibili (SQLULDR2 e PINEGROVE) per ottenere persistenza, distribuire ulteriori payload e esfiltrare dati di interesse.

Le web shell agiscono come un condotto per scaricare il dropper DUSTPAN (noto anche come StealthVector) responsabile del caricamento del Cobalt Strike Beacon per la comunicazione di comando e controllo (C2), seguito dal dispiegamento del dropper DUSTTRAP dopo il movimento laterale.

DUSTTRAP, da parte sua, è configurato per decifrare un payload dannoso ed eseguirlo in memoria, il che, a sua volta, stabilisce il contatto con un server controllato dall’attaccante o un account Google Workspace compromesso nel tentativo di nascondere le sue attività dannose.

Google ha dichiarato che gli account Workspace identificati sono stati sanati per prevenire accessi non autorizzati; tuttavia, non ha rivelato quanti account siano stati colpiti.

Le intrusioni sono caratterizzate anche dall’uso di SQLULDR2 per esportare dati dai database Oracle a un file di testo locale e PINEGROVE per trasmettere grandi volumi di dati sensibili dalle reti compromesse abusando di Microsoft OneDrive come vettore di esfiltrazione.

APT41 ha usato varie famiglie di malware

Vale la pena notare che le famiglie di malware che Mandiant traccia come DUSTPAN e DUSTTRAP condividono somiglianze con quelle che sono state codificate rispettivamente come DodgeBox e MoonWalk da Zscaler ThreatLabz.

“DUSTTRAP è un framework di plugin multi-fase con componenti multipli“, hanno detto i ricercatori di Mandiant, aggiungendo di aver identificato almeno 15 plugin capaci di eseguire comandi shell, operazioni sul file system, enumerare e terminare processi, catturare keystrokes e screenshot, raccogliere informazioni sul sistema e modificare il Registro di Windows.

È anche progettato per sondare host remoti, eseguire ricerche nel sistema dei nomi di dominio (DNS), elencare sessioni di desktop remoto, caricare file e condurre varie manipolazioni su Microsoft Active Directory.

“Il malware DUSTTRAP e i suoi componenti associati osservati durante l’intrusione erano firmati con certificati di firma del codice presumibilmente rubati,” ha detto la compagnia. “Uno dei certificati di firma del codice sembrava essere correlato a una compagnia sudcoreana operante nel settore dei videogiochi.“

Oltre ad APT41, anche il gruppo hacker GhostEmperor torna a farsi sentire

La rivelazione arriva mentre la compagnia di sicurezza informatica israeliana Sygnia ha svelato i dettagli di una campagna di attacco cibernetico condotta da un sofisticato gruppo di criminali informatici legato alla Cina chiamato GhostEmperor per distribuire una variante del rootkit Demodex.

Il metodo esatto utilizzato per compromettere i bersagli non è attualmente chiaro, anche se il gruppo è stato precedentemente osservato sfruttare falle conosciute in applicazioni esposte a internet; l’accesso iniziale facilita l’esecuzione di uno script batch di Windows, che lascia cadere un file di archivio Cabinet (CAB) per lanciare infine un modulo di impianto principale.

L’impianto è attrezzato per gestire le comunicazioni C2 e installare il rootkit del kernel Demodex utilizzando un progetto open-source chiamato Cheat Engine per aggirare il meccanismo di Enforcement della Firma del Driver di Windows (DSE).

“GhostEmperor impiega un malware multi-fase per ottenere esecuzione stealth e persistenza e utilizza diversi metodi per ostacolare il processo di analisi“, ha detto il ricercatore di sicurezza Dor Nizar.