La Repubblica Ceca e la Germania venerdì hanno rivelato di essere state il bersaglio di una campagna di spionaggio informatico a lungo termine condotta dallo stato-nazione connesso alla Russia noto come APT28, suscitando condanne dall’Unione Europea (UE), dalla NATO, dal Regno Unito e dagli Stati Uniti.

Il Ministero degli Affari Esteri della Repubblica Ceca, in una dichiarazione, ha affermato che alcune entità non nominate nel paese sono state attaccate, da APT28, utilizzando una falla di sicurezza in Microsoft Outlook che è emersa all’inizio dello scorso anno.

A cosa mira di preciso APT28

“Gli attacchi informatici contro entità politiche, istituzioni statali e infrastrutture critiche non sono solo una minaccia per la sicurezza nazionale, ma disturbano anche i processi democratici su cui si basa la nostra società libera“, ha dichiarato il Ministero degli Affari Esteri della Repubblica Ceca.

La falla di sicurezza in questione è CVE-2023-23397, un bug critico di ascesa dei privilegi ora corretto in Outlook che avrebbe potuto consentire a un avversario di accedere agli hash Net-NTLMv2 e quindi utilizzarli per autenticarsi tramite un attacco di relay.

Il Governo Federale della Germania (detto anche Bundesregierung) ha attribuito al gruppo APT28 un attacco informatico mirato al Comitato Esecutivo del Partito Socialdemocratico utilizzando la stessa vulnerabilità di Outlook per un “periodo relativamente lungo“, consentendo di “compromettere numerose caselle di posta elettronica“.

Alcuni dei settori industriali mirati come parte della campagna includono logistica, armamenti, l’industria aerospaziale, servizi IT, fondazioni e associazioni situate in Germania, Ucraina ed Europa, con il Bundesregierung che implica anche il gruppo nell’attacco del 2015 al parlamento federale tedesco (Bundestag).

APT28 ha anche altri obbiettivi

APT28, valutato come collegato all’Unità Militare 26165 dell’agenzia di intelligence militare GRU della Federazione Russa, è anche monitorato dalla comunità più ampia della cybersecurity con i nomi BlueDelta, Fancy Bear, Forest Blizzard (prima noto come Strontium), FROZENLAKE, Iron Twilight, Pawn Storm, Sednit, Sofacy e TA422.

Alla fine del mese scorso, Microsoft ha attribuito al gruppo di hacker APT28 lo sfruttamento di un componente del servizio di stampa di Windows (CVE-2022-38028, punteggio CVSS: 7.8) come zero-day per distribuire un malware personalizzato precedentemente sconosciuto chiamato GooseEgg per infiltrare organizzazioni governative, non governative, educative e del settore dei trasporti in Ucraina, Europa occidentale e Nord America.

Il noto legame tra la Russia e il gruppo hacker APT28

La NATO ha dichiarato che le azioni ibride della Russia “costituiscono una minaccia per la sicurezza degli Alleati“; anche il Consiglio dell’Unione Europea ha commentato, affermando che “la campagna informatica malevola dimostra il continuo modello di comportamento irresponsabile della Russia nello spazio telematico“.

“L’attività recente del gruppo cibernetico russo GRU APT28, incluso il targeting dell’esecutivo del Partito Socialdemocratico tedesco, è l’ultimo esempio di un noto modello di comportamento dei Servizi di Intelligence russi per minare i processi democratici in tutto il mondo“, ha detto il governo britannico.

Il Dipartimento di Stato degli Stati Uniti ha descritto APT28 come noto per impegnarsi in “comportamenti maliziosi, nefasti, destabilizzanti e disruptivi” ed è impegnato per la “sicurezza dei nostri alleati e partner e nel sostenere l’ordine internazionale basato su regole, incluso nello spazio telematico“.

All’inizio di questo febbraio, un’azione coordinata delle forze dell’ordine ha interrotto una botnet composta da centinaia di router per piccoli uffici e uffici domestici (SOHO) negli Stati Uniti e in Germania che si ritiene siano stati utilizzati da APT28 per nascondere le loro attività maligne, come lo sfruttamento di CVE-2023-23397 contro obiettivi di interesse.

Secondo un rapporto della società di sicurezza informatica di Trend Micro di questa settimana, la botnet proxy criminale di terze parti risale al 2016 e comprende non solo router Ubiquiti, ma anche altri router basati su Linux, Raspberry Pi e server privati virtuali (VPS).

I pareri degli stati

“La minaccia dietro la botnet è riuscita a trasferire alcuni dei bot EdgeRouter dal server di comando e controllo (C&C) che è stato abbattuto il 26 gennaio 2024, a una nuova infrastruttura C&C configurata all’inizio di febbraio 2024“, ha dichiarato l’azienda, aggiungendo che vincoli legali e sfide tecniche hanno impedito una pulizia completa di tutti i router intrappolati.

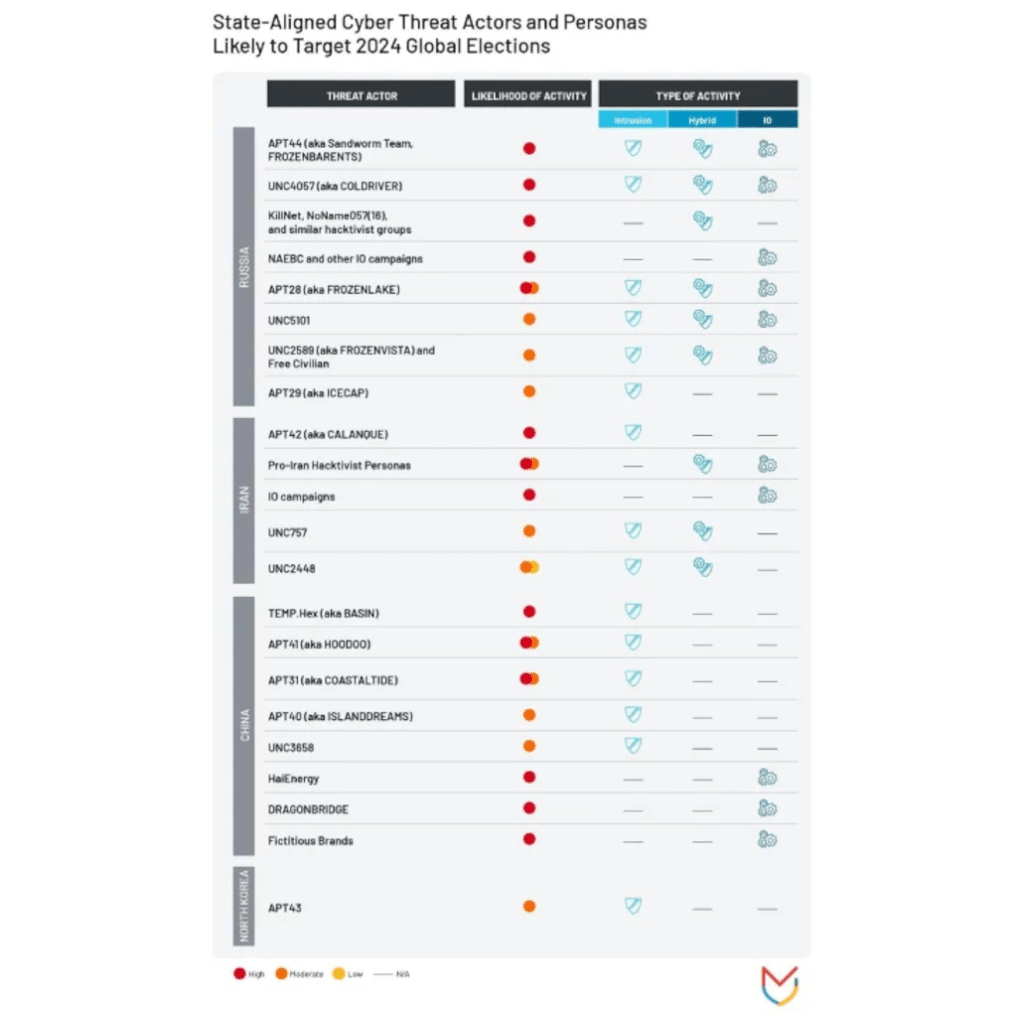

L’attività di minaccia informatica finanziata dalla Russia, che consiste in vari crimini informatici comeil furto di dati, attacchi distruttivi, campagne DDoS e operazioni di influenza, si prevede anche che costituisca una grave minaccia per le elezioni in regioni come gli Stati Uniti, il Regno Unito e l’UE da parte di gruppi multipli come APT44 (noto anche come Sandworm), COLDRIVER, KillNet, APT29 e APT28, secondo una valutazione rilasciata dalla sussidiaria di Google Cloud Mandiant la scorsa settimana.

“Nel 2016, il gruppo APT28 collegato alla GRU ha compromesso obiettivi dell’organizzazione del Partito Democratico degli Stati Uniti così come l’account personale del presidente della campagna presidenziale del candidato democratico e ha orchestrato una campagna di fuga prima delle elezioni presidenziali degli Stati Uniti del 2016“, hanno detto i ricercatori Kelli Vanderlee e Jamie Collier.

Inoltre, i dati di Cloudflare e NETSCOUT mostrano un aumento degli attacchi DDoS mirati alla Svezia dopo la sua accettazione nell’alleanza della NATO, riflettendo il modello osservato durante l’adesione della Finlandia alla NATO nel 2023.

“I probabili responsabili di questi attacchi includono i gruppi di hacker NoName057, Anonymous Sudan, Russian Cyber Army Team e KillNet“, ha detto NETSCOUT. “Tutti questi gruppi sono motivati politicamente, sostenendo gli ideali russi“.

Il coinvolgimento dei gruppi hacktivisti

Gli sviluppi arrivano mentre le agenzie governative del Canada, del Regno Unito e degli Stati Uniti hanno rilasciato una nuova scheda informativa congiunta per aiutare a proteggere le organizzazioni delle infrastrutture critiche da attacchi continuati lanciati da apparenti hacktivisti pro-Russia contro i sistemi di controllo industriale (ICS) e i sistemi di tecnologia operativa (OT) su piccola scala dal 2022.

“L’attività hacktivista pro-Russia sembra essere principalmente limitata a tecniche non sofisticate che manipolano l’equipaggiamento ICS per creare effetti fastidiosi“, hanno dichiarato le agenzie. “Tuttavia, le indagini hanno identificato che questi attori sono capaci di tecniche che costituiscono minacce fisiche contro ambienti OT insicuri e malconfigurati“.

Gli obiettivi di questi attacchi comprendono organizzazioni nei settori delle infrastrutture critiche nordamericane ed europee, tra cui sistemi idrici e di trattamento delle acque, dighe, energia e settori alimentari e agricoli.

I gruppi hacktivistici sono stati osservati ottenere accesso remoto sfruttando connessioni esposte su internet così come password predefinite di fabbrica associate alle interfacce uomo-macchina (HMIs) diffuse in tali ambienti, seguite da manipolazioni dei parametri critici per la missione, disattivazione dei meccanismi di allarme e blocco degli operatori cambiando le password amministrative.

L’invito delle agenzie a spingere l’utenza a mitigare le minacce informatiche

Le raccomandazioni per mitigare la minaccia includono il rafforzamento delle interfacce uomo-macchina, la limitazione dell’esposizione dei sistemi OT su internet, l’uso di password forti e uniche e l’implementazione dell’autenticazione multi-fattore per tutto l’accesso alla rete OT.

“Questi hacktivisti cercano di compromettere i sistemi di controllo industriale (ICS) modulari esposti su internet attraverso i loro componenti software, come le interfacce uomo-macchina (HMIs), sfruttando il software di accesso remoto di virtual network computing (VNC) e le password predefinite“, dice l’avviso.