Due applicazioni per la gestione dei file presenti sul Google Play Store sono state scoperte come applicazioni spyware, mettendo a rischio la privacy e la sicurezza di fino a 1,5 milioni di utenti Android. Queste app adottano un comportamento ingannevole e inviano segretamente dati sensibili degli utenti a server maligni in Cina.

Quali sono queste due applicazioni spyware

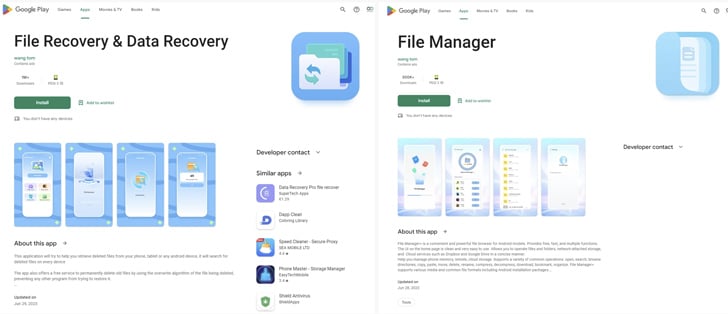

Pradeo, una rinomata azienda di sicurezza sui dispositivi mobili, ha scoperto questa preoccupante infiltrazione: il rapporto mostra che entrambe le applicazioni spyware, ovvero File Recovery e Data Recovery (com.spot.music.filedate) con oltre 1 milione di installazioni, e File Manager (com.file.box.master.gkd) con oltre 500.000 installazioni, sono sviluppate dallo stesso gruppo; queste applicazioni Android apparentemente innocue utilizzano tattiche maligne simili e si avviano automaticamente quando il dispositivo viene riavviato senza alcun input da parte dell’utente.

Contrariamente a quanto dichiarato sul Google Play Store, dove entrambe le applicazioni spyware assicurano agli utenti che non vengono raccolti dati, il motore di analisi di Pradeo ha scoperto che vengono raccolte varie informazioni personali senza il consenso degli utenti. I dati rubati includono elenchi di contatti, file multimediali (immagini, file audio e video), posizione in tempo reale, codice del paese mobile, dettagli del provider di rete, codice di rete del provider della SIM, versione del sistema operativo, marca e modello del dispositivo.

Ciò che desta particolare preoccupazione è la grande quantità di dati trasferiti da queste applicazioni spyware. Ogni app effettua oltre un centinaio di trasmissioni, una quantità considerevole per attività maligne. Una volta raccolti i dati, vengono inviati a server multipli in Cina, ritenuti malevoli dagli esperti di sicurezza.

Per peggiorare la situazione, gli sviluppatori di queste app spyware hanno utilizzato tecniche subdole per apparire più legittimi e rendere difficile disinstallarle. Gli hacker hanno aumentato artificialmente il numero di download delle applicazioni spyware con installazioni fasulle o emulatori di dispositivi mobili, creando una falsa sensazione di affidabilità. Inoltre, entrambe le app dispongono di autorizzazioni avanzate che consentono loro di nascondere le loro icone sulla schermata principale, rendendo difficile la disinstallazione per gli utenti ignari.

Pradeo fornisce raccomandazioni di sicurezza per individui e aziende alla luce di questa inquietante scoperta. Gli individui dovrebbero essere cauti nel scaricare app, specialmente quelle senza valutazioni se affermano di avere un ampio numero di utenti. È estremamente importante leggere e comprendere le autorizzazioni delle app prima di accettarle per prevenire violazioni come questa.

Le organizzazioni dovrebbero dare priorità all’educazione dei propri dipendenti sulle minacce mobili e creare sistemi automatizzati di rilevamento e risposta mobile per proteggersi da potenziali attacchi.

Questo incidente mette in evidenza la continua battaglia tra gli esperti di sicurezza informatica e gli attori maligni che sfruttano gli utenti ignari; gli “attacchi” malware e applicazioni spyware si evolvono costantemente e trovano nuovi modi per infiltrarsi in piattaforme affidabili come il Google Play Store. Come utenti, è fondamentale rimanere vigili, agire con cautela nel scaricare app e affidarsi a fonti affidabili per il software.

Cosa fare se dovessi averle sul telefono

Anzitutto qualora tu abbia creato un account, cancella quell’account qualora sia possibile, cancella di conseguenza le applicazioni dal tuo telefono e fai eventualmente una scansione (ad esempio con Malwarebytes).

È vero che avere delle applicazioni che semplificano la vita nell’ecosistema Android è una cosa bella e molto funzionale, ma a volte le applicazioni presenti sul Play Store riescono ad aggirare i controlli di Google.

Prevenire è meglio che curare: qui si parla del file manager (esiste già quello di Google e ce ne sono parecchi di Open Source sia su F-Droid che su Play Store) e di “recupero dati” (anche qui, stessa cosa); esattamente come i driver di Windows, è necessario usare sempre i canali ufficiali, mai quelli alternativi se non in qualche sparuto caso.