I ricercatori di sicurezza informatica hanno fatto luce su una sofisticata campagna di phishing mobile (nota anche come mishing) progettata per distribuire una versione aggiornata del trojan bancario Antidot.

Antidot, come si è evoluto

“Gli attaccanti si sono presentati come reclutatori, attirando ignare vittime con offerte di lavoro“, ha dichiarato Vishnu Pratapagiri, ricercatore di Zimperium zLabs, in un nuovo rapporto riguardo la “forma evoluta” di Antodit, aggiungendo: “Come parte del loro processo di assunzione fraudolento, la campagna di phishing inganna le vittime facendole scaricare un’applicazione dannosa che agisce come un dropper, installando infine la variante aggiornata di Antidot Banker sul dispositivo della vittima.”

La nuova versione del malware Android noto come Antidot è stata ribattezzata AppLite Banker dalla compagnia di sicurezza mobile, sottolineandone le capacità di rubare il PIN di sblocco (o il pattern o la password) e di assumere il controllo remoto dei dispositivi infetti, una funzionalità recentemente osservata anche in TrickMo, che è simile ad Antidot.

Gli attacchi impiegano una varietà di strategie di ingegneria sociale, attirando spesso le vittime con la prospettiva di un’opportunità lavorativa che offre una “tariffa oraria competitiva di 25 dollari” e ottime possibilità di avanzamento di carriera.

Dov’è apparso l’Antidot 2.0? Pare su Reddit

In un post di settembre 2024 identificato su Reddit, diversi utenti hanno affermato di aver ricevuto email da un’azienda canadese chiamata Teximus Technologies, riguardo a un’offerta di lavoro come agente di servizio clienti da remoto.

Se la vittima interagisce con il presunto reclutatore, viene indirizzata a scaricare un’app Android dannosa da una pagina di phishing come parte del processo di selezione, la quale agisce come una prima fase per facilitare l’installazione del malware principale sul dispositivo.

Zimperium ha dichiarato di aver scoperto una rete di domini falsi utilizzati per distribuire file APK infetti da malware che si spacciano per app di gestione delle relazioni cliente-dipendente (CRM).

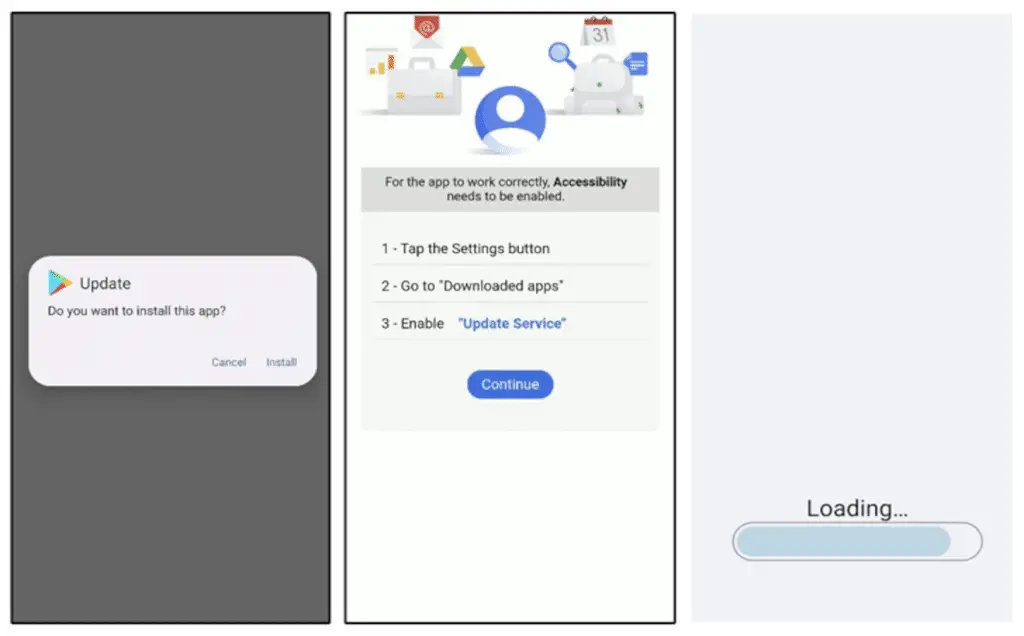

Le app dropper, oltre a utilizzare la manipolazione di file ZIP per eludere l’analisi e superare le difese di sicurezza, istruiscono le vittime a registrarsi per un account, dopodiché visualizzano un messaggio che chiede di installare un aggiornamento dell’app per “mantenere il telefono protetto”. Inoltre, consigliano di abilitare l’installazione di app Android da fonti esterne.

“Quando l’utente clicca sul pulsante ‘Aggiorna’, appare un’icona falsa di Google Play Store, che porta all’installazione del malware“, ha spiegato Pratapagiri, che ha aggiunto: “Come il suo predecessore, questa app dannosa richiede permessi per i servizi di Accessibilità e li abusa per sovrapporre lo schermo del dispositivo ed eseguire attività dannose, tra cui l’auto-concessione di permessi per facilitare ulteriori operazioni illecite.“

Altre funzioni di questo nuovo Antidot

La versione più recente di Antidot include comandi aggiuntivi che consentono agli operatori di avviare le impostazioni di “Tastiera e Input”, interagire con la schermata di blocco in base al valore impostato (ad esempio PIN, pattern o password), risvegliare il dispositivo, ridurre la luminosità dello schermo al minimo, avviare sovrapposizioni per rubare le credenziali dell’account Google e persino impedire la disinstallazione.

Incorpora anche la capacità di nascondere determinati messaggi SMS, bloccare chiamate da numeri mobili predefiniti ricevuti da un server remoto, avviare le impostazioni di “Gestione app predefinite” e servire pagine di login false per 172 banche, portafogli di criptovalute e servizi di social media come Facebook e Telegram.

Altre funzionalità note del malware includono il keylogging, il reindirizzamento delle chiamate, il furto di SMS e la funzionalità di Virtual Network Computing (VNC) per interagire a distanza con i dispositivi compromessi.

Gli utenti che parlano lingue come inglese, spagnolo, francese, tedesco, italiano, portoghese e russo sono considerati i bersagli della campagna.

“Date le capacità avanzate del malware e il controllo esteso sui dispositivi compromessi, è fondamentale implementare misure di protezione proattive e robuste per salvaguardare utenti e dispositivi da questa e altre minacce simili, prevenendo perdite di dati o finanziarie.”

Questi risultati emergono mentre Cyfirma ha rivelato che risorse di alto valore nell’Asia meridionale sono diventate l’obiettivo di una campagna di malware Android che distribuisce il trojan SpyNote. Gli attacchi non sono stati attribuiti a nessun attore o gruppo noto.

“L’uso continuo di SpyNote è significativo, poiché evidenzia la preferenza degli attori della minaccia per questo strumento per colpire individui di alto profilo, nonostante sia disponibile pubblicamente in vari forum underground e canali Telegram“, ha affermato l’azienda.