Diversi malintenzionati hanno visto che sul Google Play Store ci sono alcune applicazioni Android che trasformano i dispositivi mobili che eseguono il sistema operativo una tipologia di proxy (RESIPs) per altri criminali informatici.

I risultati provengono dal team di intelligence sulle minacce di Satori di HUMAN, che ha dichiarato che il cluster di app VPN è arrivato con una libreria Golang che trasforma il dispositivo dell’utente in un nodo proxy senza il loro consenso.

L’operazione che coinvolge le applicazioni Android è stata battezzata PROXYLIB da HUMAN.

Cosa si sa di queste applicazioni Android malevole presenti su Play Store

Le 29 app in questione sono state successivamente rimosse da Google; quindi non disponibili su sistemi Android a meno che non si vada in cerca di proposito su piattaforme esterne al Play Store di Google.

I proxy residenziali sono una rete di server proxy provenienti da veri indirizzi IP forniti dai fornitori di servizi Internet (ISP), che aiutano gli utenti a nascondere i loro veri indirizzi IP instradando il loro traffico Internet attraverso un server che fa da “intermediario“.

A parte i benefici dell’anonimato, queste applicazioni Android sono adibite affinché i criminali informatici possano sfruttarle per minacce, ma anche per condurre una vasta gamma di attacchi.

“Quando un criminale informatico utilizza un proxy residenziale, il traffico proveniente da questi attacchi sembra provenire da diversi indirizzi IP residenziali invece che da un IP di un data center o da altre parti dell’infrastruttura di un cybercriminale,” hanno detto i ricercatori sulla sicurezza. “Molti malintenzionati acquistano l’accesso a queste reti per facilitare le loro operazioni.”

Alcune di queste reti possono essere create dagli operatori di malware ingannando gli utenti inconsapevoli nell’installare app fasulle che essenzialmente raccoglieranno i dispositivi in un botnet che viene poi monetizzato per profitto vendendo l’accesso ad altri clienti.

Le app VPN per Android scoperte da HUMAN sono progettate per stabilire contatto con un server remoto, iscrivere il dispositivo infetto alla rete e elaborare qualsiasi richiesta dalla rete proxy.

Un altro aspetto degno di nota di queste app è che un sottoinsieme di esse identificato tra maggio e ottobre 2023 incorpora un kit di sviluppo software (SDK) di LumiApps, che contiene la funzionalità di proxyware; in entrambi i casi, la capacità dannosa viene realizzata utilizzando una libreria nativa di Golang.

LumiApps offre anche un servizio che essenzialmente permette agli utenti di caricare qualsiasi file APK di loro scelta, comprese applicazioni legittime, e di raggruppare l’SDK ad esso senza dover creare un account utente, che può poi essere scaricato nuovamente e condiviso con altri.

“LumiApps aiuta le aziende a raccogliere informazioni disponibili pubblicamente su Internet,” dichiara l’azienda israeliana sul suo sito web. “Utilizza l’indirizzo IP dell’utente per caricare diverse pagine web in background da siti web ben noti.”. Viene poi aggiunto: “Questo viene fatto in modo che non interrompa mai l’utente e sia pienamente conforme a GDPR/CCPA. Le pagine web vengono quindi inviate alle aziende, che le utilizzano per migliorare i loro database, offrendo prodotti, servizi e prezzi migliori.“

Queste applicazioni Android modificate, chiamate mod, vengono poi distribuite dentro e fuori dal Google Play Store. LumiApps si promuove e promuove l’SDK come un metodo alternativo di monetizzazione delle app rispetto alla visualizzazione di annunci.

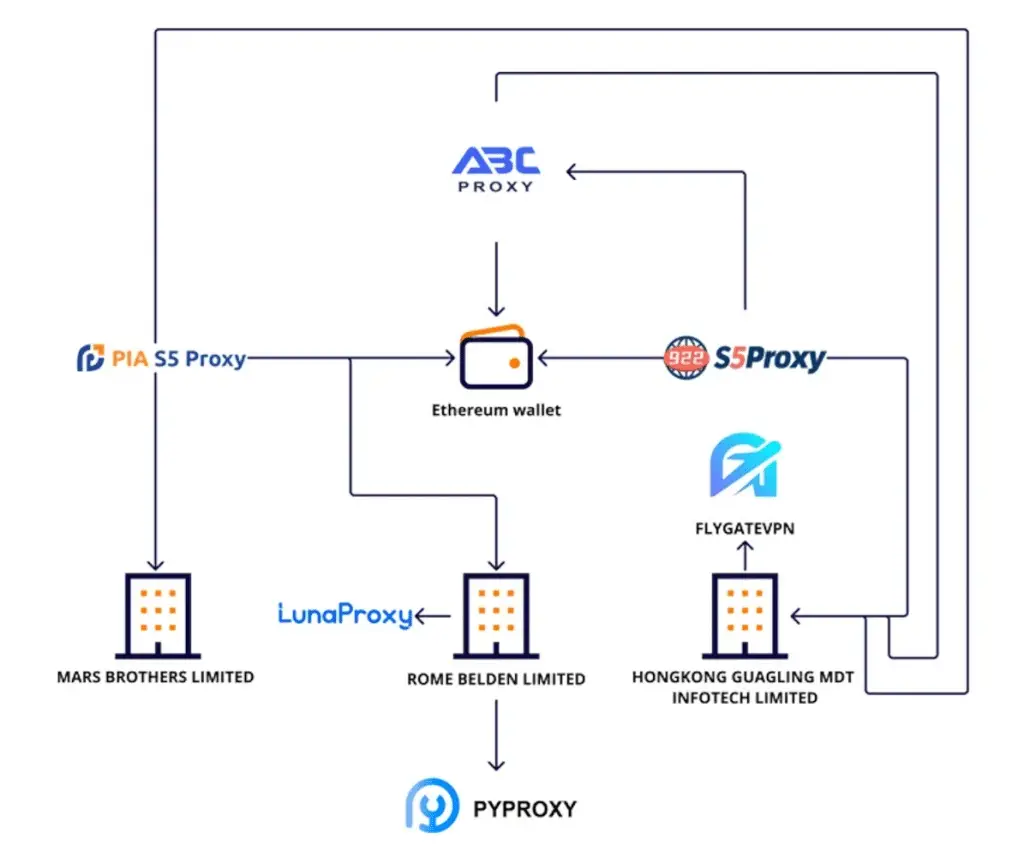

Ci sono prove che indicano che il criminale informatico (o i criminali) dietro PROXYLIB sta (o stanno) vendendo l’accesso alla rete proxy creata dai dispositivi infetti tramite LumiApps e Asocks, un’azienda che si pubblicizza come venditore di proxy residenziali.

Inoltre, nel tentativo di incorporare l’SDK in quante più app possibile ed espandere le dimensioni del botnet, LumiApps offre ricompense in denaro agli sviluppatori in base alla quantità di traffico che viene instradato attraverso i dispositivi degli utenti che hanno installato le loro app.

Il servizio SDK viene anche pubblicizzato sui social media e sui forum black hat.

Ricerche recenti pubblicate da Orange Cyberdefense e Sekoia hanno caratterizzato i proxy residenziali come parte di un “ecosistema frammentato ma interconnesso,” in cui i servizi di proxyware vengono pubblicizzati in vari modi che vanno dalle contribuzioni volontarie ai negozi dedicati e ai canali di rivendita.

“[Nel caso degli SDK], il proxyware è spesso incorporato in un prodotto o servizio” hanno reso noto le aziende. “Gli utenti potrebbero non notare che il proxyware verrà installato quando accettano i termini d’uso dell’applicazione principale con cui è integrato.“

Questa mancanza di trasparenza porta gli utenti a condividere la propria connessione Internet senza una comprensione chiara.

Lo sviluppo arriva mentre Lumen Black Lotus Labs ha rivelato che i router e i dispositivi IoT domestici/ufficio (SOHO) di fine vita (EoL) vengono compromessi da un botnet noto come TheMoon per alimentare un servizio proxy criminale chiamato Faceless.