I ricercatori di sicurezza informatica di Check Point hanno scoperto una app Android malevola sul Google Play Store che ha permesso agli autori che stanno dietro di essa di rubare circa $70.000 in criptovalute alle vittime in un periodo di quasi cinque mesi.

L’app ruba-criptovalute su Android: cosa si sa a riguardo

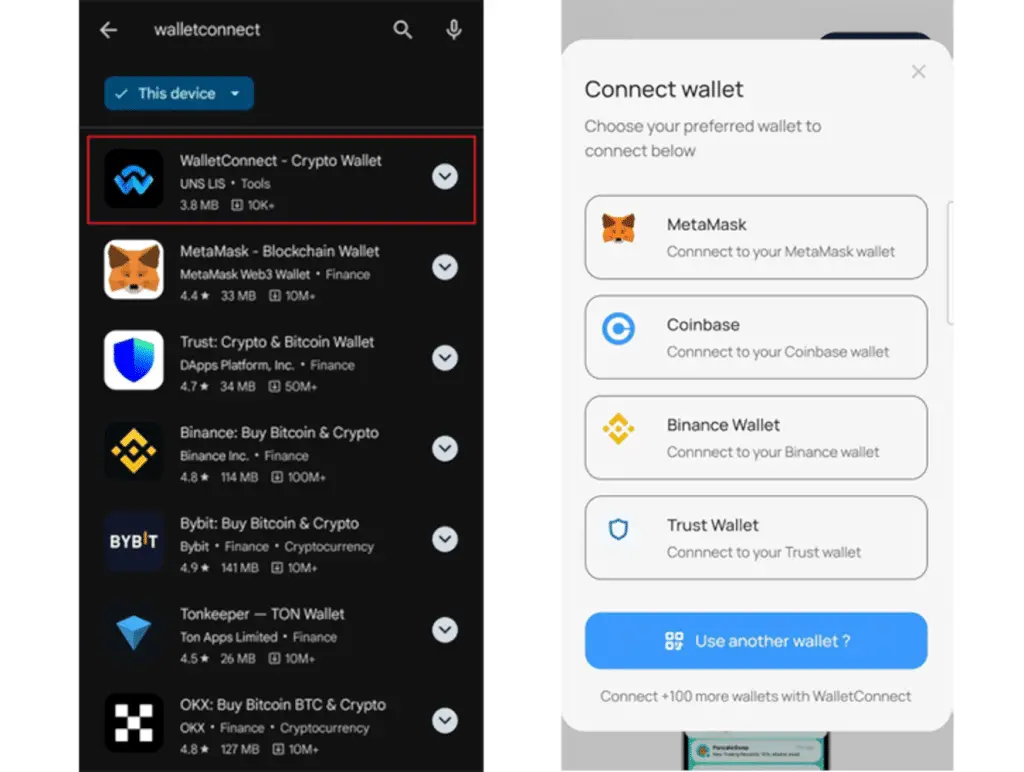

L’applicazione fraudolenta Android, identificata da Check Point, si spacciava per il legittimo protocollo open-source WalletConnect per ingannare gli utenti ignari e convincerli a scaricarla.

“Recensioni false e un branding coerente hanno aiutato l’app a raggiungere oltre 10.000 download posizionandosi in alto nei risultati di ricerca“, ha affermato l’azienda di sicurezza informatica in un’analisi, aggiungendo che è la prima volta che un ladro di criptovaluta ha preso di mira esclusivamente gli utenti di dispositivi mobili.

Si stima che oltre 150 utenti siano caduti vittime della truffa, anche se si ritiene che non tutti coloro che hanno scaricato l’applicazione siano stati colpiti dal furto di criptovaluta.

La campagna ha coinvolto la distribuzione di un’app ingannevole che si presentava con diversi nomi come “Mestox Calculator”, “WalletConnect – DeFi & NFTs” e “WalletConnect – Airdrop Wallet” (co.median.android.rxqnqb).

Sebbene l’app non sia più disponibile per il download dal marketplace ufficiale, i dati di SensorTower mostrano che era popolare in Nigeria, Portogallo e Ucraina, ed era collegata a uno sviluppatore chiamato UNS LIS.

Lo sviluppatore è stato anche associato a un’altra app Android chiamata “Uniswap DeFI” (com.lis.uniswapconverter) che è rimasta attiva sul Play Store per circa un mese tra maggio e giugno 2023; attualmente non si sa se l’app avesse funzionalità malevole.

Tuttavia, entrambe le app Android possono essere scaricate da fonti di app store di terze parti, evidenziando ancora una volta i rischi associati al download di file APK da altri marketplace.

I danni dell’applicazione ingannevole che imita quella legittima

Una volta installata, l’app falsa WalletConnect è progettata per reindirizzare gli utenti a un sito web fasullo basato sul loro indirizzo IP e sulla stringa User-Agent, e successivamente reindirizzarli una seconda volta a un altro sito che imita Web3Inbox.

Gli utenti che non soddisfano i criteri richiesti, inclusi coloro che visitano l’URL da un browser web desktop, vengono indirizzati a un sito web legittimo per eludere la rilevazione, permettendo di fatto ai criminali informatici di aggirare il processo di revisione delle app sul Play Store.

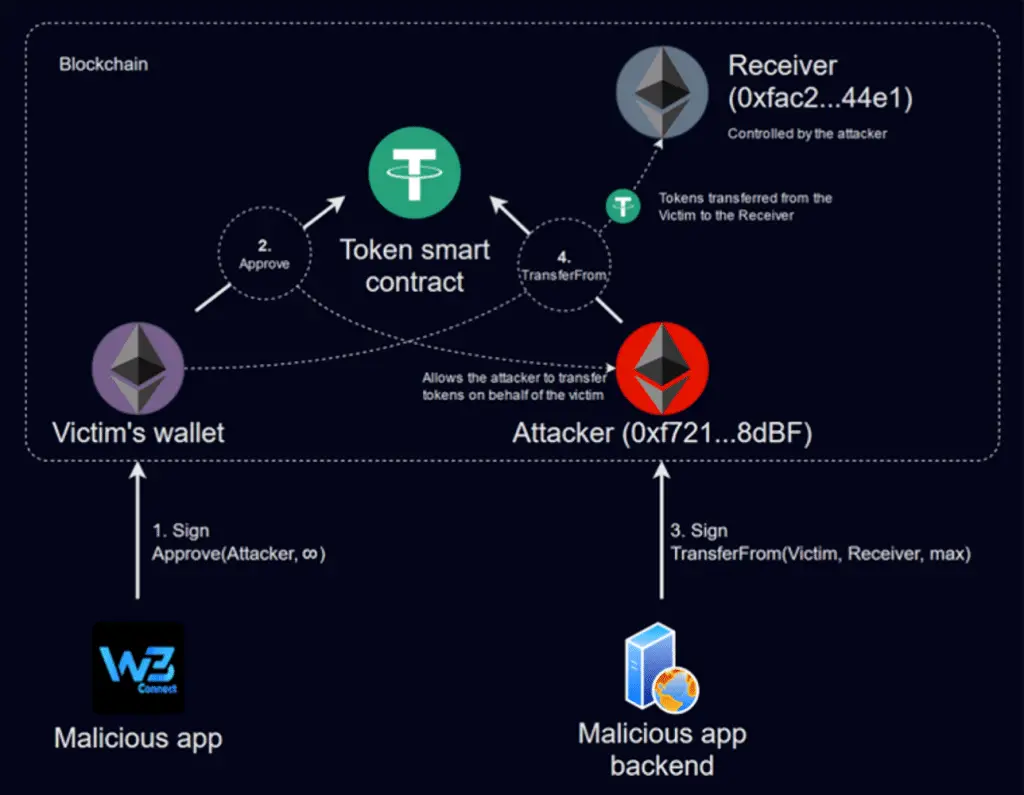

Oltre a prendere misure per impedire l’analisi e il debugging, il componente principale del malware è un ladro di criptovalute noto come MS Drainer, che spinge gli utenti a connettere il proprio wallet e firmare diverse transazioni per verificarlo.

Le informazioni inserite dalla vittima in ogni fase vengono trasmesse a un server di comando e controllo (cakeserver[.]online) che, a sua volta, invia una risposta contenente istruzioni per attivare transazioni malevole sul dispositivo e trasferire i fondi a un indirizzo di wallet appartenente agli attaccanti.

Le conclusioni dei ricercatori di sicurezza informatica di Check Point

“Simile al furto di criptovaluta nativa, l’app malevola prima inganna l’utente facendogli firmare una transazione nel suo wallet“, hanno detto i ricercatori di Check Point.

I ricercatori di sicurezza informatica di Check Point hanno poi riferito: “Attraverso questa transazione, la vittima concede il permesso all’indirizzo dell’attaccante 0xf721d710e7C27323CC0AeE847bA01147b0fb8dBF (il campo ‘Address’ nella configurazione) di trasferire la quantità massima dell’asset specificato (se consentito dal suo smart contract).“

Nel passaggio successivo, i token dal wallet della vittima vengono trasferiti a un altro wallet (0xfac247a19Cc49dbA87130336d3fd8dc8b6b944e1) controllato dagli attaccanti.

Questo significa anche che, se la vittima non revoca il permesso di prelevare token dal suo wallet, gli attaccanti possono continuare a ritirare gli asset digitali non appena compaiono, senza richiedere ulteriori azioni.

Check Point ha inoltre identificato un’altra app malevola con caratteristiche simili, “Walletconnect | Web3Inbox” (co.median.android.kaebpq), che era precedentemente disponibile sul Google Play Store a febbraio 2024; ha attratto oltre 5.000 download.

“Questo incidente mette in evidenza la crescente sofisticazione delle tattiche dei cybercriminali, particolarmente nel campo della finanza decentralizzata, dove gli utenti spesso si affidano a strumenti e protocolli di terze parti per gestire i propri asset digitali“, ha osservato l’azienda, concludendo: “L’app malevola non si è basata su vettori di attacco tradizionali come i permessi o il keylogging. Invece, ha utilizzato smart contract e deep link per svuotare silenziosamente gli asset una volta che gli utenti erano stati ingannati a utilizzare l’app.”