Il gruppo hacker cinese chiamato Alloy Taurus sta usando una variante Linux di un backdoor chiamato PingPull, così come un nuovo strumento non documentato chiamato Sword2033.

Questo è quanto emerge dalle scoperte di Palo Alto Networks Unit 42, che ha individuato recenti attività di crimini informatici del gruppo mirate al Sud Africa e al Nepal.

Alloy Taurus, chi sono e come operano

Alloy Taurus è il nome assegnato a un gruppo di malintenzionati noto per i suoi attacchi contro le compagnie di telecomunicazioni almeno dal 2012. Viene anche seguito da Microsoft come Granite Typhoon (precedentemente Gallium).

Il mese scorso, il gruppo è stato attribuito ad una campagna chiamata Tainted Love, che ha preso di mira fornitori di servizi di telecomunicazioni in Medio Oriente, come parte di un’operazione più ampia denominata Soft Cell.

Gli attacchi di cyber spionaggio recenti effettuati da Alloy Taurus hanno anche ampliato la loro area di azione includendo istituzioni finanziarie ed enti governativi.

PingPull, documentato per la prima volta da Unit 42 a giugno 2022, è un Trojan di accesso remoto che utilizza il Protocollo di messaggio di controllo di Internet (ICMP) per le comunicazioni di controllo e comando (C2).

La versione del malware per Linux, caricata su VirusTotal il 7 marzo 2023, dispone di funzionalità simili alla sua controparte per Windows, consentendo di eseguire operazioni sui file e di eseguire comandi arbitrari trasmettendo dal server C2 un singolo carattere maiuscolo tra A e K, e M.

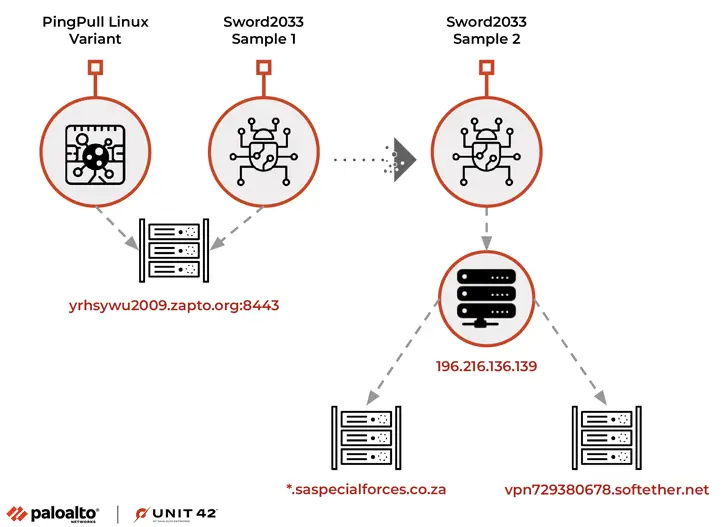

“Al momento dell’esecuzione, questo campione è configurato per comunicare con il dominio yrhsywu2009.zapto[.]org sulla porta 8443 per C2,” ha detto Unit 42. “Utilizza una libreria OpenSSL (OpenSSL 0.9.8e) staticamente collegata per interagire con il dominio tramite HTTPS.”

È interessante notare che la modalità di analisi delle istruzioni C2 di PingPull riproduce quella di China Chopper, una web shell ampiamente utilizzata da malintenzionati cinesi, il ché suggerisce che il gruppo stia riproponendo codice sorgente esistente per creare strumenti personalizzati.

Un esame più attento del dominio sopra menzionato ha inoltre rivelato l’esistenza di un altro artefatto ELF (cioè Sword2033) che supporta tre funzioni di base, tra cui l’upload e l’esfiltrazione di file dal sistema e l’esecuzione di comandi.

I legami del malware con Alloy Taurus derivano dal fatto che il dominio risolveva in un indirizzo IP che era stato precedentemente identificato come un indicatore attivo di compromissione (IoC) associato ad una campagna del 2021 che prendeva di mira aziende operanti in Asia sud-orientale, Europa e Africa.

Secondo la società di sicurezza informatica, il mirare al Sud Africa si inserisce nel contesto del paese che ha tenuto quest’anno un’esercitazione navale congiunta di 10 giorni con Russia e Cina.

“Alloy Taurus rimane una minaccia attiva per le organizzazioni di telecomunicazioni, finanza e governo in Asia sud-orientale, Europa e Africa“, ha detto Unit 42.

“L’individuazione di una variante Linux del malware PingPull, così come l’uso recente del backdoor Sword2033, suggerisce che il gruppo continui ad evolvere le sue operazioni a supporto delle sue attività di spionaggio.”

Perché i sistemi operativi su Kernel Linux sono sempre più attaccati?

L’argomento richiederebbe un articolo a parte, ma si può dire una cosa tanto banale quanto vera: più un sistema operativo è diffuso, più è probabile sia sotto attacco.

Semplicemente una questione di legge dei grandi numeri, il numero di macchine che montano sistemi operativi basati su Linux (Ubuntu, ZorinOS, Lubuntu, Linux Lite OS, etc.) è aumentato vertiginosamente negli ultimi anni, vuoi per chi è “stanco” di Windows, vuoi chi ha esigenze particolari e questo ha fatto sì che i vari malintenzionati si attrezzassero per stare “al passo coi tempi”.

Come detto, tuttavia, ciò richiederebbe un articolo a parte che parli in modo approfondito di quest’argomento.