I criminali informatici dietro al gruppo di ransomware Akira hanno estorto circa 42 milioni di dollari in proventi illeciti dopo aver violato le reti di oltre 250 vittime al 1° gennaio 2024.

Cos’hanno combinato gli autori che stanno dietro al ransomware Akira

“Da marzo 2023, il ransomware Akira ha colpito una vasta gamma di aziende e entità di infrastrutture critiche in Nord America, Europa e Australia“, hanno dichiarato congiuntamente le agenzie di sicurezza informatica dei Paesi Bassi e degli Stati Uniti, insieme al Centro europeo di lotta al crimine informatico (EC3) di Europol, in un avviso congiunto.

“Nell’aprile 2023, dopo un’iniziale focalizzazione sui sistemi Windows, i criminali informatici di Akira hanno distribuito una variante Linux mirata alle macchine virtuali VMware ESXi.”

Il gruppo di estorsione doppia è stato osservato utilizzare una variante C++ del locker nelle fasi iniziali, prima di passare a un codice basato su Rust a partire da agosto 2023; è importante notare che l’autore di questo cybercrimine è completamente diverso dalla famiglia di ransomware Akira attiva nel 2017.

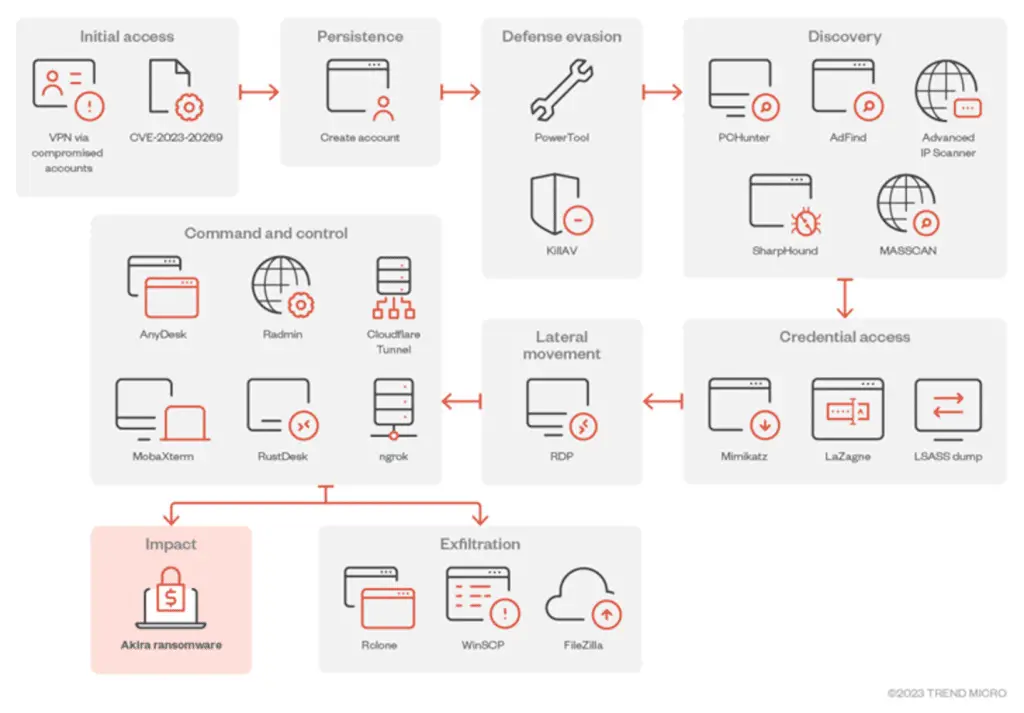

L’accesso iniziale alle reti target è facilitato sfruttando falle conosciute negli apparecchi Cisco (ad esempio, CVE-2020-3259 e CVE-2023-20269).

Gli obiettivi della gang dietro il ransomware Akira

Vettori di infezione alternativi coinvolgono l’uso del Protocollo desktop remoto (RDP), phishing mirato, credenziali valide e servizi di rete privata virtuale (VPN) privi di protezioni di autenticazione multi-fattore (MFA).

Gli autori dietro il ransomware Akira sono anche noti per sfruttare vari metodi per stabilire la persistenza creando un nuovo account di dominio sul sistema compromesso, oltre a sfuggire alla rilevazione abusando del driver di Zemana AntiMalware per terminare i processi correlati all’antivirus tramite quello che viene chiamato attacco Bring Your Own Vulnerable Driver (BYOVD).

Per agevolare la scalata dei privilegi (cioè privilegi di amministratore), l’avversario si affida a strumenti di scraping delle credenziali come Mimikatz e LaZagne, mentre il RDP di Windows viene utilizzato per muoversi lateralmente all’interno della rete della vittima; l’esfiltrazione dei dati avviene tramite FileZilla, WinRAR, WinSCP e RClone.

“Il ransomware Akira cripta i sistemi mirati utilizzando un algoritmo di crittografia ibrido che combina Chacha20 e RSA“, ha dichiarato Trend Micro in un’analisi del ransomware pubblicata nell’ottobre 2023.

“Inoltre, il binario del ransomware Akira, come la maggior parte dei binari di ransomware moderni, ha una funzionalità che gli consente di ostacolare il ripristino del sistema eliminando le copie delle ombre dal sistema interessato.”

I dati della blockchain e del codice sorgente suggeriscono che il gruppo creatore del ransomware Akira è probabilmente affiliato alla ormai defunta gang di ransomware Conti; un decrittatore per Akira è stato rilasciato da Avast lo scorso luglio, ma è molto probabile che le lacune siano state colmate da allora.

La mutazione di Akira per mirare agli ambienti aziendali Linux segue anche mosse simili di altre famiglie di ransomware consolidate come LockBit, Cl0p, Royal, Monti e RTM Locker.

Le difficoltà del ritorno di LockBit

La rivelazione arriva mentre Trend Micro ha rivelato che l’ampia operazione delle forze dell’ordine contro la prolifica banda LockBit lo scorso febbraio ha avuto un significativo impatto operativo e reputazionale sulla capacità del gruppo di riprendersi, spingendolo a pubblicare vecchie e false vittime sul suo nuovo sito di fuga dati.

“LockBit era uno dei ceppi RaaS più prolifici e ampiamente utilizzati, con potenzialmente centinaia di affiliati, inclusi molti associati ad altri ceppi prominenti“, ha osservato Chainalysis a febbraio.

Il collegamento con l’Ucraina

La società di analisi della blockchain ha affermato di aver scoperto tracce di criptovalute che collegano un amministratore di LockBit a un giornalista con sede a Sebastopoli noto come Colonel Cassad, che ha una storia di richiesta di donazioni per le operazioni del gruppo militare russo nelle giurisdizioni soggette a sanzioni di Donetsk e Lugansk a seguito dell’inizio della guerra russo-ucraina nel 2022.

È importante sottolineare che Cisco Talos, nel gennaio 2022, ha collegato Colonel Cassad (noto anche come Boris Rozhin) a una campagna di disinformazione anti-Ucraina orchestrata dal gruppo che è stato mandato dalla Russia noto come APT28.

“Dopo l’operazione, LockBitSupp [presunto leader di LockBit] sembra stia cercando di aumentare il numero apparente di vittime concentrando l’attenzione sulle vittime provenienti dai paesi le cui agenzie di contrasto hanno partecipato alla disruzione“, ha affermato Trend Micro in una recente analisi approfondita, aggiungendo: “Questo è probabilmente un tentativo di rafforzare il racconto che tornerà più forte e prenderà di mira coloro che sono responsabili della sua interruzione.“

In un’intervista con Recorded Future News il mese scorso, LockBitSupp ha riconosciuto il calo a breve termine dei profitti, ma ha promesso di migliorare le loro misure di sicurezza e “lavorare finché il mio cuore batte”.

“Reputazione e fiducia sono fondamentali per attrarre affiliati, e quando queste vengono perse, è più difficile far tornare le persone. L‘operazione Cronos è riuscita a colpire uno degli elementi del suo business più importanti: il suo marchio“, ha dichiarato Trend Micro.

Ransomware Ageonda ritorna con una versione aggiornata

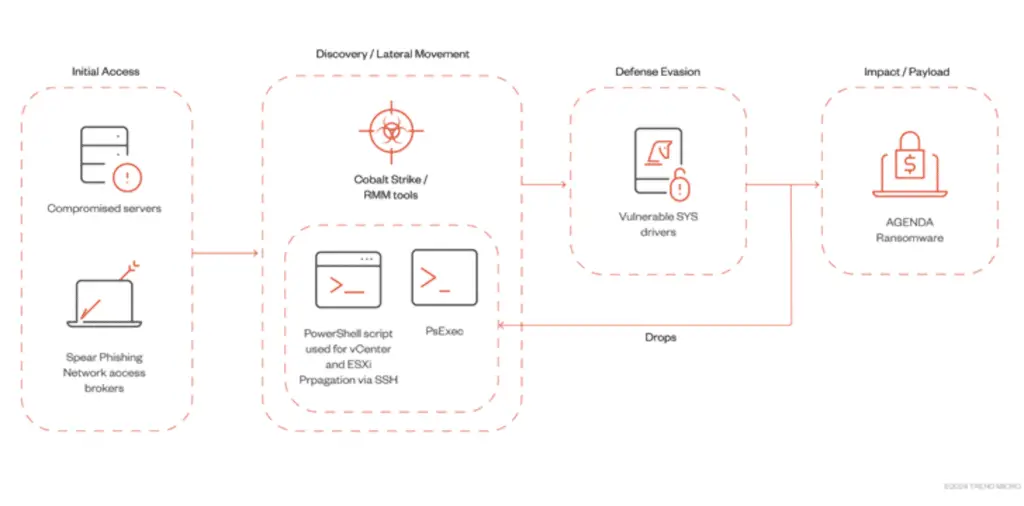

Lo sviluppo segue anche l’uso di una variante Rust aggiornata da parte del gruppo di ransomware Agenda (noto anche come Qilin e Water Galura) per infettare i server VMWare vCenter ed ESXi tramite strumenti di monitoraggio e gestione remota (RMM) e Cobalt Strike.

“La capacità del ransomware Agenda di diffondersi all’infrastruttura di macchine virtuali dimostra che i suoi operatori si stanno espandendo anche verso nuovi obiettivi e sistemi“, ha affermato l’azienda di sicurezza informatica.

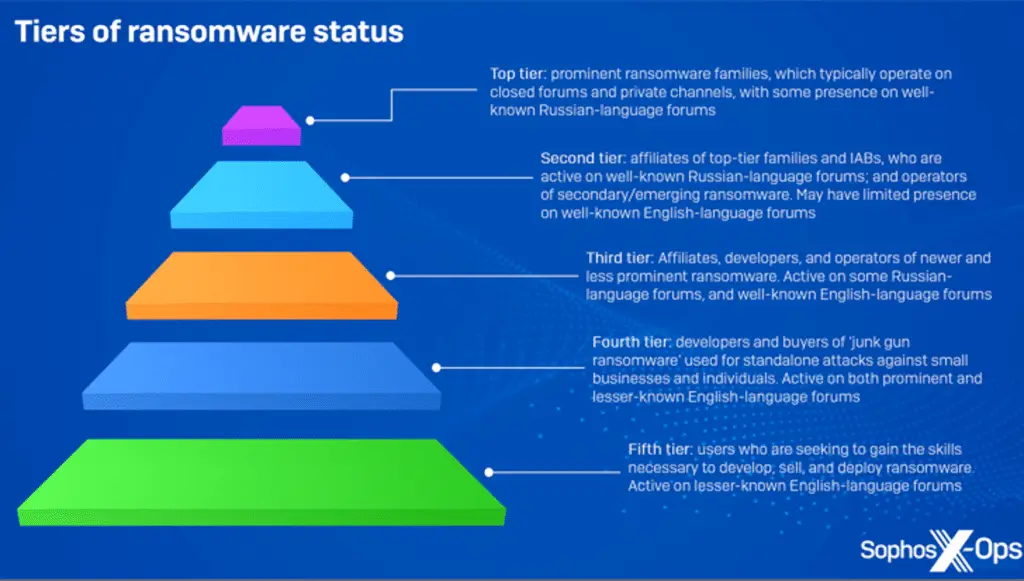

Anche mentre una nuova serie di dispensatori di ransomware continua ad energizzare il panorama delle minacce, sta diventando sempre più chiaro che il “rudimentale, economico ransomware” venduto nel mondo sotterraneo dei crimini informatici viene utilizzato in vari attacchi, consentendo a minacce individuali di livello inferiore di generare profitti significativi senza dover far parte di un gruppo ben organizzato.

È interessante notare che la maggior parte di queste varianti è disponibile per un prezzo singolo a partire da soli 20 dollari per una singola build, mentre alcune altre come HardShield e RansomTuga sono offerte senza costi aggiuntivi.

“Lontano dall’infrastruttura complessa dei ransomware moderni, il ransomware junk-gun consente ai criminali di entrare nell’azione a buon mercato, facilmente e indipendentemente“, ha dichiarato Sophos, descrivendolo come un “fenomeno relativamente nuovo” che abbassa ulteriormente il costo di ingresso.

“Possiamo prendere di mira piccole aziende e individui, che probabilmente non hanno le risorse per difendersi o rispondere efficacemente agli incidenti, senza dare a nessun altro una [altra] fetta.”