Un esperto di sicurezza informatica ha ricevuto una ricompensa, per una taglia relativa ad un bug, di ben $ 107.500, per aver identificato problemi di sicurezza negli altoparlanti intelligenti di Google Home che potrebbero essere utilizzati per installare backdoor e trasformarli in dispositivi di intercettazione (sì, questa volta la cosa può somigliare davvero a ciò che si vede sul grande schermo).

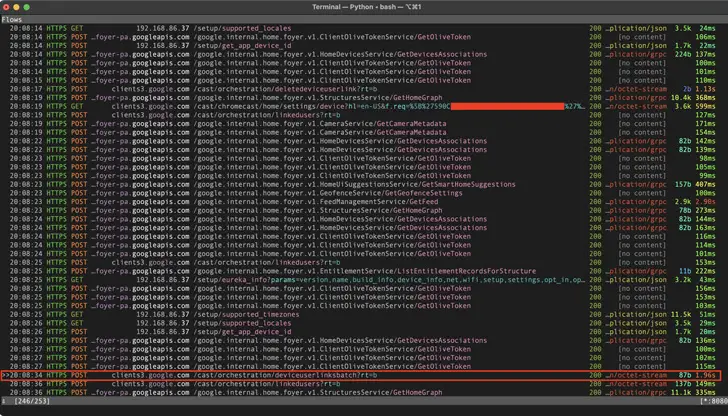

I difetti di programmazione in questione “hanno consentito ad un utente malintenzionato in prossimità della rete wireless di installare un account ‘backdoor’ sul dispositivo, consentendogli di inviare comandi da remoto tramite Internet, accedere al feed del microfono ed effettuare richieste HTTP malevole all’interno della LAN della vittima“, è ciò che Matt, il ricercatore ha rivelato in un articolo tecnico pubblicato questa settimana.

Cosa sarebbe potuto succedere di brutto tramite questa vulnerabilità dell’altoparlante Google Home?

Effettuando tali operazioni dannose, non solo la password Wi-Fi potrebbe essere esposta, ma un malintenzionato potrebbe addirittura ottenere l’accesso diretto ad altri dispositivi connessi alla stessa rete, ma niente panico: a seguito della divulgazione responsabile dell’8 gennaio 2021, i problemi sono stati risolti da Google nell’aprile 2021.

Il problema, in poche parole, ha a che fare con il modo in cui l’architettura software di Google Home può essere (o per meglio dire, poteva essere, il bug è stato risolto) usata per aggiungere un account utente Google aggiuntivo al dispositivo domotico, ovverosia un ospite “extra” della casa (se hai confidenza con l’applicazione Home di Google, avrai capito certamente).

In una serie di attacchi dettagliata dal ricercatore, un malintenzionato che cerca di intercettare una vittima può indurre l’individuo a installare un’app Android dannosa che, dopo aver rilevato un dispositivo Google Home sulla rete, invia richieste HTTP “nascoste” (in incognito) per collegare l’account di questo ipotetico utente malintenzionato al dispositivo della vittima.

Indagando ulteriormente, si è scoperto anche che, simulando un attacco di deautenticazione Wi-Fi per costringere un dispositivo Google Home a disconnettersi dalla rete, l’applicazione “Home” (o comunque il software stesso dell’altoparlante Google Home) può entrare in una “modalità di configurazione” e creare il proprio Wi-Fi aperto, una sorta di hotspot, per capirci.

L’autore malintenzionato poteva in seguito connettersi alla rete di configurazione del dispositivo e richiedere dettagli come: nome del dispositivo, cloud_device_id o anche certificato e utilizzarli per collegare il proprio account al dispositivo.

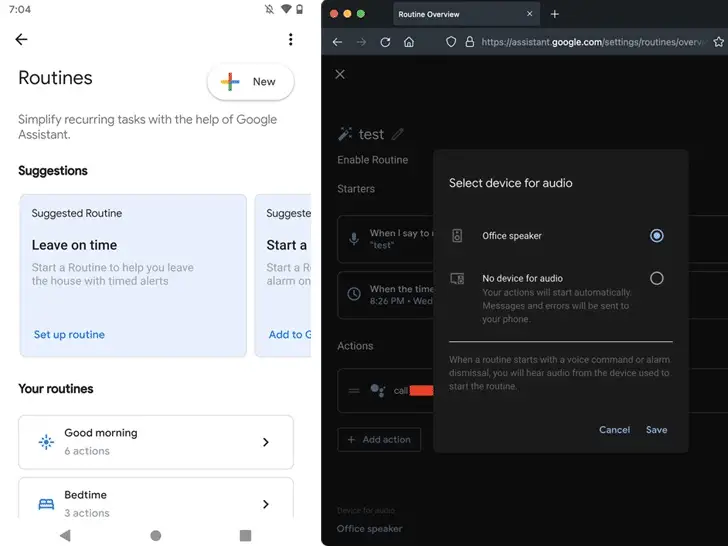

Indipendentemente dalla sequenza di attacco impiegata, un processo di collegamento riuscito consente all’hacker di sfruttare le routine di Google Home per abbassare il volume a zero e chiamare un numero di telefono specifico in un dato momento per spiare la vittima attraverso il microfono del dispositivo (sì, lo so, stai pensando al videogioco Watch_Dogs, vero?).

“L’unica cosa che la vittima avrebbe potuto notare è che i LED del dispositivo diventano blu fissi, ma probabilmente presumerebbero che stia aggiornando il firmware o qualcosa del genere“, ha detto Matt. “Durante una chiamata, i LED non lampeggiano come fanno normalmente quando il dispositivo è in ascolto, quindi non vi è alcuna indicazione che il microfono sia aperto [da qualcuno esterno].”

Oltretutto, l’attacco poteva essere esteso per effettuare richieste HTTP malevoli all’interno della rete della vittima e persino leggere file o introdurre modifiche dannose sul dispositivo collegato che sarebbero state applicate dopo un riavvio.

Questa, tuttavia, non è la prima volta che tali metodi di attacco sono stati ideati per spiare di nascosto potenziali vittime attraverso dispositivi ad attivazione vocale.

A novembre 2019, un gruppo di accademici ha rivelato l’esistenza di una tecnica chiamata Light Commands, che si riferisce a una vulnerabilità dei microfoni MEMS che consentiva agli aggressori di inserire da remoto comandi non udibili e invisibili in popolari assistenti vocali come Google Assistant, Amazon Alexa, Facebook Portal e Apple Siri.

Se tale bug o un bug analogo sugli altoparlanti si ripresentasse, cosa fare?

Il bug di Google Home (degli altoparlanti) in questione prevedeva che qualcuno tramite una falla si inserisse come un “abitante” (tramite l’applicazione Home di Google è possibile “invitare persone” in “casa”), quindi se hai qualche sospetto la prima cosa da fare è vedere se nel tuo sistema domotico di Google ci sono altre persone collegate con un account che non conosci.

La cosa molto curiosa di questo fatto è che è uno dei casi in cui la realtà supera l’immaginazione, in questo caso del noto titolo Ubisoft, Watch_Dogs, con la differenza che non c’era bisogno di uno smartphone appositamente studiato per queste azioni di spionaggio.